Kali环境下使用Fluxion抓WPA2握手包

0x01 前言

一直记不起来有个抓wpa2握手包的集成工具叫啥,比Aircrack好用,想了很久终于想起来了,叫fluxion。所以做一下笔记免得下次忘记了。

但是Aircrack是kali自带的,fluxion需要自己装一下,不过安装过程也是比较简单。

项目地址:https://github.com/FluxionNetwork/fluxion

0x02 Fluxion安装

1.使用git clone命令或者自行下载fluxion包到kali下面

git clone https://www.github.com/FluxionNetwork/fluxion.git2.进入fluxion目录

cd fluxion3.安装fluxion

注意:首次可能需要./fuluxion.sh -i进行安装,这边推荐先把kali源改到国内这样安装包快一些。

./fluxion.sh -i4.检查网线网卡与kali机是否进行连接,使用命令iwconfig

0x03 fluxion抓握手包

1.检查

1.运行fluxion

./fluxion.sh 2.选择一个攻击方式,选[2],回车。

[2]Handshake Snooper 检索WPA/WPA2加密散列

3.选择要扫描的信道,这边选择只扫描2.4G信道,因为我这张3070无线网卡只支持2.4Ghz

[1] 扫描所有信道 (2.4GHz)

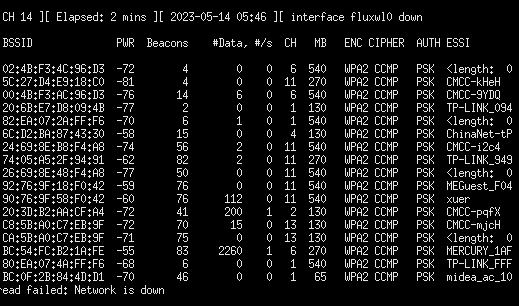

4.此时会出现FLUXION扫描仪,稍微等一会把周围无线网络环境都扫出来后,按Crtl+C结束扫描。

BSSID代表路由器MAC,PWR为当前信号质量越小越好,Data为数据交互量,CH代表信道,ESSI为无线网络名称。

5.结束Fluxion扫描后,选择一个需要抓握手包的无线网络。

6.选择自己的无线网卡,我这边是RT3070的无线网卡。

[1] wlan0 [*] Ralink Technology, Corp. RT2870/RT3070

7.选择攻击方式

[*] 选择一种方式来检查握手包获取状态,这边2跟3都可以。这样抓握手包快,但是连接到此无线的终端会暂时掉线。

[2] aireplay-ng 解除认证方式 (侵略性)

[3] mdk4 解除认证方式 (侵略性)

[*] 选择Hash的验证方法

[2] cowpatty 验证 (推荐用这个)

[*] 每隔多久检查一次握手包

[1] 每30秒钟 (推荐).

[*] 如何进行验证?

[2] Synchronously (推荐).

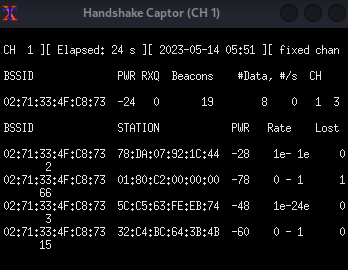

8.开始进行攻击,此时会出现HandshakeCaptor窗口,下面STATION越多代表接入的终端设备越多,抓握手包成功率越大。如果STATION下面没有设备那就不可能抓到握手包。

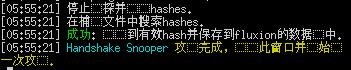

耐心等待抓到握手包即可,抓到握手包后,HandshakeSnooper Arbiter Log里面会有成功提示。握手包文件位于Fluzion文件夹下面的attacks/Handshake Snooper/handshakes/中。

0x04 跑握手包

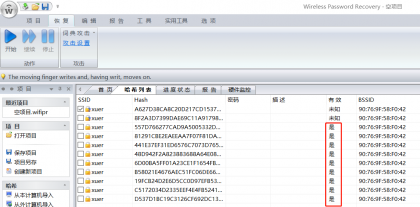

我这边使用的跑包工具是WIFIPR,直接把握手包拖到WIFIPR里面就好,提示是否要加载所有可能的握手点否。然后查看有效性,一定要是有效的才可以跑字典。

参考链接

市面上各类USB无线抓包网卡测试与收录(握手包抓包/无线监听)

https://blog.csdn.net/2301_81348092/article/details/151688333

统计了不同芯片在不同linux内核下的免驱情况:

https://github.com/morrownr/USB-WiFi/blob/main/home/USB_WiFi_Chipsets.md

kali wifi wpa2 无线网络 握手包 fluxion