简单分析登陆界面SQL注入 实现登录绕过

发布时间: 2020-3-4 文章作者: myluzh 分类名称: NOTE 朗读文章

0x01适用条件

1.这个登陆系统用如下SQL语句来进行登陆校验

2.系统没有对用户输入进行全面的过滤

3. 系统后台使用的是MYSQL数据库

4. 系统中存在一个username为admin的用户

0x02注入方法

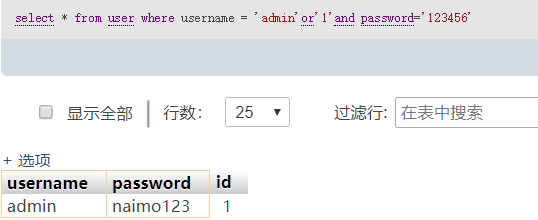

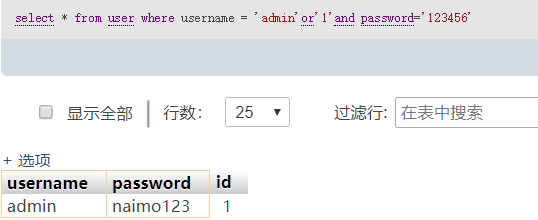

1.用户名输入:admin’or’1 ,密码随便输入,即可成功登陆。把我们输入用户名代入sql语句可以发现,or只需要满足username = 'admin'即可。

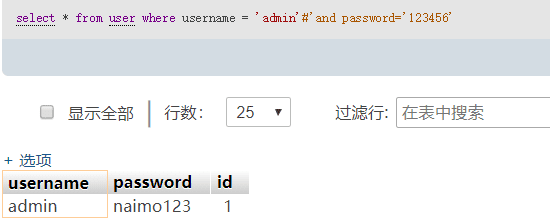

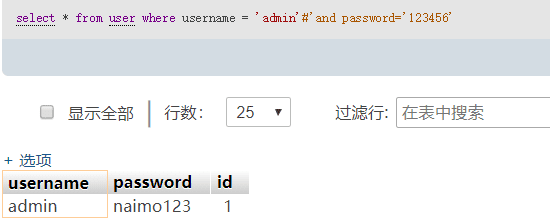

2.或者使用sql中的注释符# 用户名输入:admin’# ,密码随便输入,即可成功登陆。把我们输入用户名代入sql语句可以发现,sql语句#后面的内容都被注释掉了,也就是只需要满足username = 'admin'即可。

1.这个登陆系统用如下SQL语句来进行登陆校验

select * from user where username = '$username' and password='$passowrd'这种sql语句,一般后面的判断就是如果数据库中存在用户名为$username, 密码为$passowrd的用户,就登陆成功,否则就登陆失败。

2.系统没有对用户输入进行全面的过滤

3. 系统后台使用的是MYSQL数据库

4. 系统中存在一个username为admin的用户

0x02注入方法

1.用户名输入:admin’or’1 ,密码随便输入,即可成功登陆。把我们输入用户名代入sql语句可以发现,or只需要满足username = 'admin'即可。

select * from user where username = 'admin' or' 1' and password='123456'

2.或者使用sql中的注释符# 用户名输入:admin’# ,密码随便输入,即可成功登陆。把我们输入用户名代入sql语句可以发现,sql语句#后面的内容都被注释掉了,也就是只需要满足username = 'admin'即可。

select * from user where username = 'admin'#'and password='123456'

标签: sql注入

搜索内容

⭐️ 满血版DeepSeek扫码即享⭐️

热门文章

- VMware vCenter vSphere ESXi 7.0 许可证&下载链接

- DS918+,DS3617xs黑群晖洗白码

- 黑群晖各版本引导下载

- Kali Liunx下msfvenom利用方法

- python base64加解密脚本(可变换码表)

- Kali Liunx字典生成工具Crunch,Cupp,Cewl

- 解决VM虚拟机Kali Liunx连不上网

- JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

最新文章

- 在Nginx和Ingress-Nginx中配置WebSocket(WS/WSS)

- 基于 Rocky Linux 9.5 安装 Zabbix 7.2 脚本

- 通过elasticdump迁移ElasticSearch数据

- 通过LLaMA-Factory微调ChatGLM3模型笔记

- Ollama搭建本地DeepSeek大模型

- Docker命令与Ctr命令对照表

- Docker设置代理,docker pull 代理

- K8S 存储卷使用总结

最新评论

- ID:99

作者这个很有用 - ID:myluzh

@顶顶顶:https://www.ela... - ID:顶顶顶

版本对应关系去哪看呢 - ID:冬天里的火

可以,现在弄k8s 的越来越多了,确实都...

友情链接

日期存档

- 2025年2月(5)

- 2025年1月(3)

- 2024年12月(2)

- 2024年11月(8)

- 2024年10月(8)

- 2024年9月(6)

- 2024年8月(2)

- 2024年7月(7)

- 2024年6月(1)

- 2024年5月(6)

- 2024年4月(1)

- 2024年3月(3)

- 2024年2月(6)

- 2024年1月(11)

- 2023年12月(13)

- 2023年11月(14)

- 2023年10月(8)

- 2023年9月(11)

- 2023年8月(4)

- 2023年7月(18)

- 2023年6月(16)

- 2023年5月(16)

- 2023年4月(4)

- 2023年3月(7)

- 2023年2月(26)

- 2023年1月(10)

- 2022年12月(7)

- 2022年11月(2)

- 2022年10月(5)

- 2022年9月(8)

- 2022年8月(9)

- 2022年7月(4)

- 2022年6月(3)

- 2022年5月(3)

- 2022年4月(3)

- 2022年3月(7)

- 2022年2月(1)

- 2022年1月(2)

- 2021年12月(6)

- 2021年11月(3)

- 2021年10月(5)

- 2021年9月(8)

- 2021年8月(3)

- 2021年7月(3)

- 2021年6月(3)

- 2021年5月(3)

- 2021年4月(4)

- 2021年3月(3)

- 2021年2月(1)

- 2021年1月(1)

- 2020年12月(8)

- 2020年11月(6)

- 2020年10月(1)

- 2020年9月(3)

- 2020年8月(1)

- 2020年7月(5)

- 2020年6月(1)

- 2020年5月(2)

- 2020年4月(7)

- 2020年3月(20)

- 2020年2月(12)

- 2020年1月(3)

- 2010年10月(3)

发表评论